Dieses Tutorial zeigt, wie man Festplatten und Partitionen mit Cryptosetup und LUKS verschlüsselt und wie man einfache Dateien mit GPG und EncFS ver- und entschlüsselt, alle verwendeten Werkzeuge sind standardmäßig in der Debian-Installation enthalten.

Verschlüsseln von Festplatten oder Partitionen mit Cryptosetup und LUKS:

Dieser Abschnitt zeigt, wie man angeschlossene Festplatten verschlüsselt und entschlüsselt.

LUKS (Linux Unified Key Setup) ist eine ursprünglich für Linux entwickelte Festplattenverschlüsselung. Sie erhöht die Kompatibilität und ermöglicht eine einfache Bedienung und Authentifizierung.

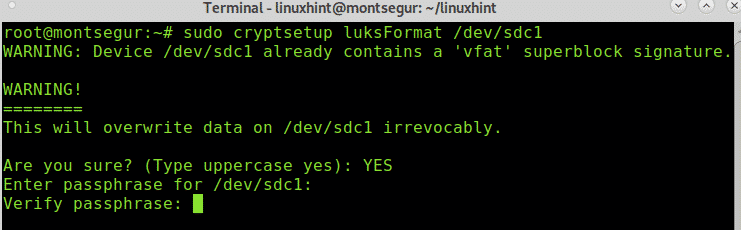

Zu Beginn müssen Sie die Festplatte oder Partition formatieren, um den verschlüsselten Modus zu aktivieren, indem Sie cryptsetup luksFormat gefolgt von dem zu verschlüsselnden Gerät wie im folgenden Beispiel ausführen:

Wenn Sie gefragt werden, geben Sie „YES“ ein (in Großbuchstaben oder Großbuchstaben und drücken Sie ENTER).

Füllen Sie die Passphrase aus und überprüfen Sie sie, sie ist das Passwort für den Zugriff auf Ihr Gerät, vergessen Sie diese Passphrase nicht. Denken Sie daran, dass die Informationen auf dem Datenträger nach diesem Vorgang gelöscht werden, führen Sie ihn auf einem leeren Gerät durch. Sobald Sie die Passphrasen festgelegt haben, ist der Prozess abgeschlossen.

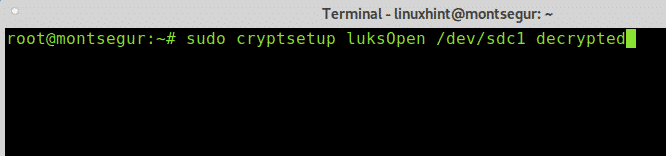

Der nächste Schritt besteht darin, einen logischen Mapper zu erstellen, in den das verschlüsselte Gerät oder die Partition eingebunden wird. In diesem Fall habe ich den Gerätemapper decrypted genannt.

Nun müssen Sie die Partition mit mkfs formatieren, Sie können den Typ der Partition wählen, den Sie wollen, da LUKS Unterstützung für Linux hat, werde ich ein Linux-Dateisystem und nicht Windows verwenden. Diese Verschlüsselungsmethode ist nicht die beste, wenn Sie die Informationen mit Windows-Benutzern teilen müssen (es sei denn, sie haben Software wie LibreCrypt).

Um mit dem Format als Linux-Dateisystem fortzufahren, führen Sie aus:

Erstelle ein Verzeichnis, das als Einhängepunkt für das verschlüsselte Gerät dienen soll, indem du den Befehl mkdir wie im folgenden Beispiel verwendest:

Mounten Sie das verschlüsselte Gerät unter Verwendung des Mappers als Quelle und des erstellten Verzeichnisses als Einhängepunkt wie im folgenden Beispiel:

Sie werden den Inhalt sehen können:

Wenn Sie die Festplatte ausstecken oder den Benutzer wechseln, werden Sie aufgefordert, das Passwort für den Zugriff auf das Gerät zu setzen, die folgende Passwortabfrage ist für Xfce:

Sie können die Cryptosetup-Manpage oder online unter https://linux.die.net/man/8/cryptsetup überprüfen.

Verschlüsseln einer Datei mit GnuPG:

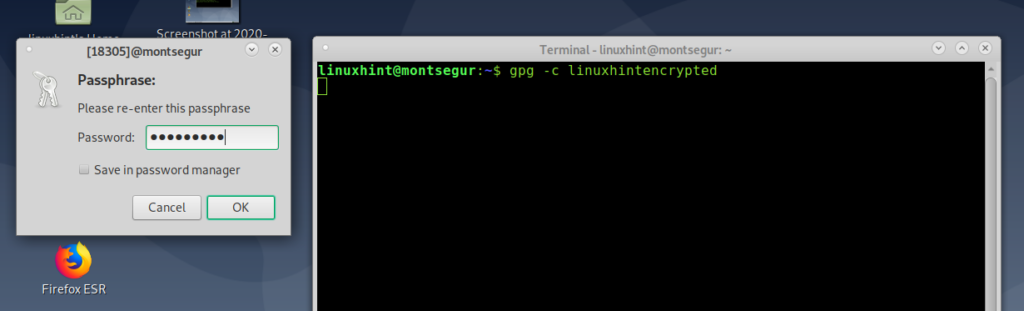

Zu Beginn habe ich eine Dummy-Datei mit dem Namen „linuxhintencrypted“ erstellt, die ich mit dem Befehl gpg mit dem Flag -c wie im folgenden Beispiel verschlüsseln werde:

Wo:

gpg: ruft das Programm auf.

-c: symmetrische Chiffre

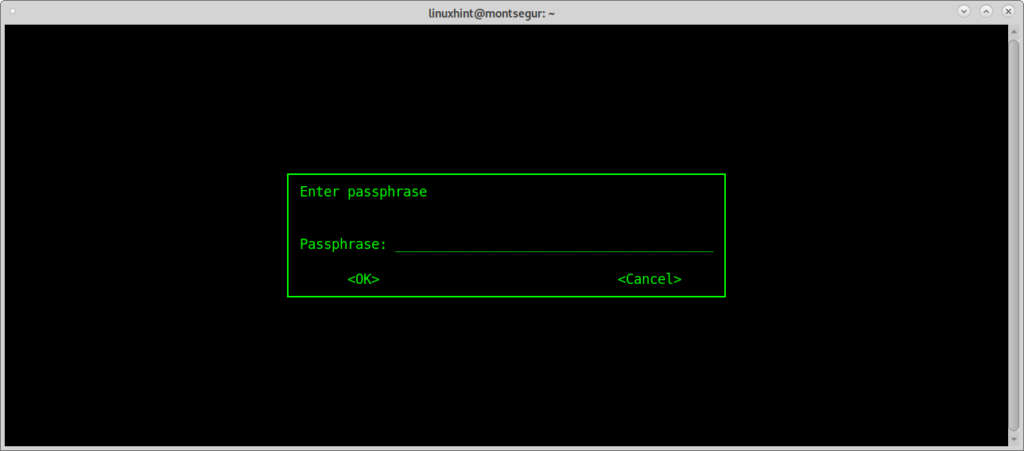

Abhängig von Ihrem X-Window-Manager kann ein grafisches Dialogfeld zur Passwortabfrage erscheinen, wie in den beiden folgenden Schritten beschrieben. Andernfalls geben Sie Ihre Passphrase bei Bedarf auf dem Terminal ein:

Abhängig von Ihrem X-Window-Manager kann ein grafisches Dialogfeld zur Passwortabfrage erscheinen, wie in den beiden unten beschriebenen Schritten beschrieben. Andernfalls geben Sie Ihre Passphrase bei Bedarf auf dem Terminal ein:

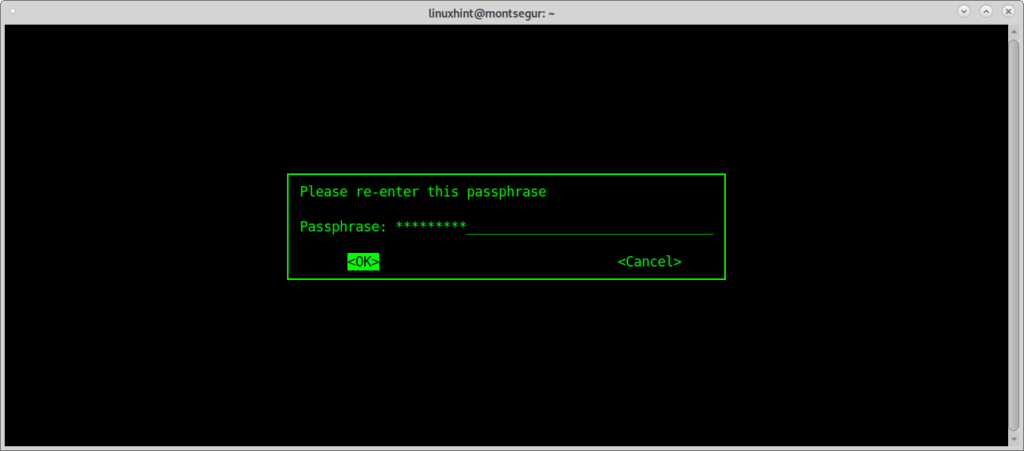

Bestätigen Sie die Passphrase:

Wahrscheinlich öffnet sich unmittelbar nach dem Verschlüsseln der Datei ein Dialogfeld, in dem Sie nach einer Passphrase für die verschlüsselte Datei gefragt werden. Geben Sie das Passwort ein und bestätigen Sie es erneut, wie in den folgenden Abbildungen gezeigt:

Bestätigen Sie die Passphrase, um den Vorgang zu beenden.

Nach Beendigung können Sie ls ausführen, um zu bestätigen, dass eine neue Datei namens <Dateiname>.gpg (in diesem Fall linuxhintencrypted.gpg) erstellt wurde.

Entschlüsseln einer gpg-Datei:

Um eine gpg-Datei zu entschlüsseln, verwenden Sie das Flag -decrypt, gefolgt von der Datei und einer Angabe zur entschlüsselten Ausgabe:

Sie können in der gpg man page oder online unter https://www.gnupg.org/gph/de/manual/r1023.html nachsehen.

Verzeichnisse mit ENCFS verschlüsseln:

Ich habe EncFS als Bonus hinzugefügt, EncFS ist nur eine weitere Methode, die in diesem Tutorial gezeigt wird, aber es ist nicht die beste, da es vom Tool selbst während des Installationsprozesses aufgrund von Sicherheitsbedenken gewarnt wird, es hat einen anderen Weg zu verwenden.

Um mit EncFS zu arbeiten, müssen Sie zwei Verzeichnisse erstellen: das Quellverzeichnis und das Zielverzeichnis, das der Einhängepunkt ist, in dem sich alle entschlüsselten Dateien befinden werden, das Quellverzeichnis enthält die verschlüsselten Dateien. Wenn Sie Dateien im Verzeichnis des Einhängepunkts ablegen, werden sie im Quellverzeichnis verschlüsselt.

Um mit ENCFS zu beginnen, installieren Sie es, indem Sie Folgendes ausführen:

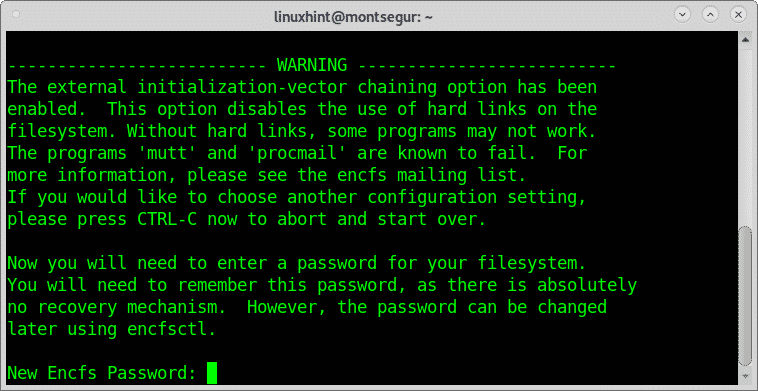

Während der Installation wird Sie eine Warnung darüber informieren, dass EncFS anfällig ist, zum Beispiel für eine Herabstufung der Verschlüsselungskomplexität. Dennoch werden wir mit der Installation fortfahren, indem wir auf OK drücken.

Nach der Warnung sollte die Installation beendet sein:

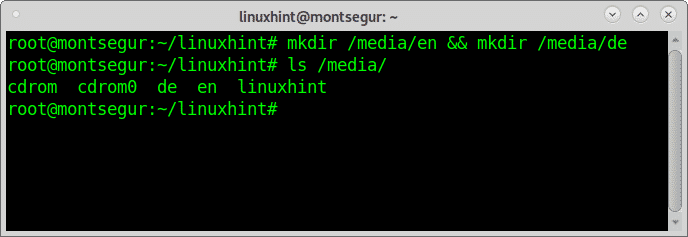

Nun erstellen wir zwei Verzeichnisse unter /media, in meinem Fall werde ich die Verzeichnisse en und de erstellen:

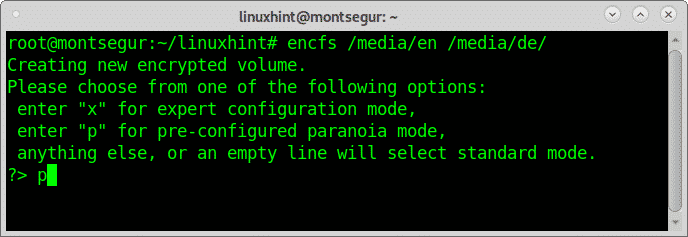

Wie Sie sehen, werden die Verzeichnisse darin erstellt, nun lassen Sie uns konfigurieren, indem wir EncFS automatisch den Quell- und Einhängepunkt konfigurieren lassen:

Wenn Sie aufgefordert werden, geben Sie Ihr Passwort ein und bestätigen Sie es, vergessen Sie es nicht:

Wenn erforderlich, fülle dein Passwort aus und bestätige es, erinnere dich an das Passwort, das du gesetzt hast, vergiss es nicht:

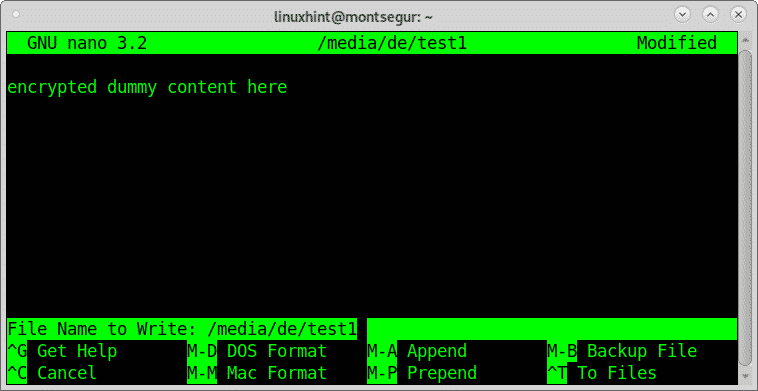

Nachdem der Installationsprozess beendet ist, teste es, erstelle eine Datei in /media/de

Füge jeden gewünschten Inhalt ein:

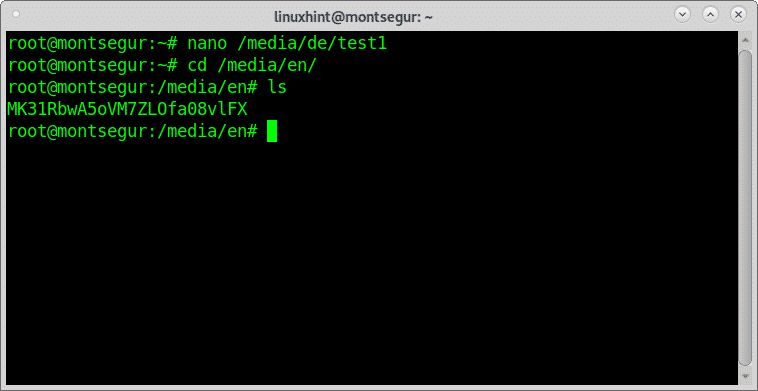

Wie Sie nun sehen können, befindet sich im Verzeichnis /media/de eine neue Datei, die verschlüsselte Version der zuvor erstellten Datei test1.

Die unverschlüsselte Originaldatei befindet sich in /media/de, Sie können dies mit ls überprüfen.

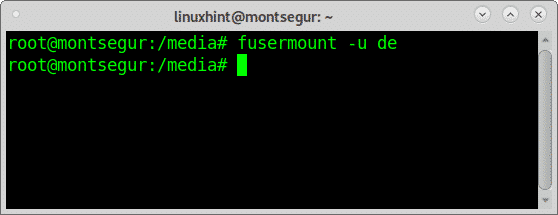

Wenn Sie das Verzeichnis der entschlüsselten Dateien aushängen wollen, verwenden Sie den Befehl fusermount, gefolgt vom Flag -u und dem Ziel:

Jetzt sind die Dateien nicht mehr zugänglich.

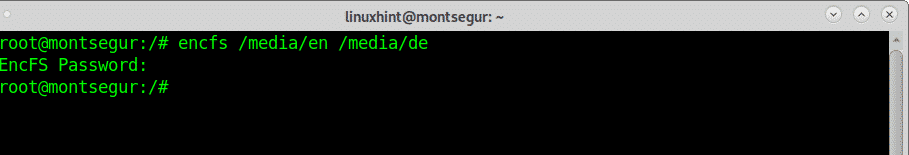

Um verschlüsselte Dateien wieder zu mounten, führen Sie aus:

Sie können die encfs-Manpage oder online unter https://linux.die.net/man/1/encfs nachlesen.

Abschluss

Disketten, Dateien und Verzeichnisse zu verschlüsseln ist ziemlich einfach und es lohnt sich, in wenigen Minuten haben Sie 3 verschiedene Methoden gesehen, um es auszuführen. Menschen, die sensible Daten verwalten oder sich um ihre Privatsphäre sorgen, können ihre Informationen auch ohne fortgeschrittene Kenntnisse in IT-Sicherheit schützen, indem sie ein paar Schritte befolgen. Nutzer von Kryptowährungen, Personen des öffentlichen Lebens, Personen, die sensible Informationen verwalten, Reisende und ähnliche Personengruppen können besonders davon profitieren.

Wahrscheinlich ist von allen oben gezeigten Methoden GPG die beste mit höherer Kompatibilität, wobei EncFS aufgrund der Installationswarnung als die schlechtere Option übrig bleibt. Alle in diesem Tutorial erwähnten Tools haben zusätzliche Optionen und Flags, die nicht untersucht wurden, um stattdessen eine Vielzahl von Tools zu zeigen.

Für weitere Informationen zur Dateiverschlüsselung können Sie verfügbare Tutorials unter https://linuxhint.com/category/encryption/ nachlesen.

Ich hoffe, Sie haben dieses Tutorial über die Verschlüsselung von Festplatten oder Partitionen als nützlich empfunden.