Por defecto, todas las interfaces de un switch Cisco están activadas. Esto significa que un atacante podría conectarse a su red a través de una toma de corriente y potencialmente amenazar su red. Si sabe qué dispositivos se conectarán a qué puertos, puede utilizar la función de seguridad de Cisco denominada seguridad de puertos. Al utilizar la seguridad de puertos, el administrador de la red puede asociar direcciones MAC específicas con la interfaz, lo que puede impedir que un atacante conecte su dispositivo. De este modo, puede restringir el acceso a una interfaz para que sólo los dispositivos autorizados puedan utilizarla. Si se conecta un dispositivo no autorizado, puede decidir qué acción tomará el conmutador, por ejemplo, descartar el tráfico y apagar el puerto.

Para configurar la seguridad del puerto, se requieren tres pasos:

1. definir la interfaz como una interfaz de acceso mediante el subcomando switchport mode access interface

2. habilitar la seguridad del puerto mediante el subcomando switchport port-security interface

3. definir qué direcciones MAC pueden enviar tramas a través de esta interfaz utilizando el subcomando de interfaz switchport port-security mac-address MAC_ADDRESS o utilizando el subcomando de interfaz swichport port-security mac-address sticky para aprender dinámicamente la dirección MAC del host actualmente conectado

Dos pasos son opcionales:

1. definir qué acción tomará el conmutador cuando reciba una trama de un dispositivo no autorizado utilizando el subcomando de interfaz port security violation {protect | restrict | shutdown}. Las tres opciones descartan el tráfico del dispositivo no autorizado. Las opciones de restricción y apagado envían un mensaje de registro cuando se produce una violación. El modo shutdown también apaga el puerto.

2. definir el número máximo de direcciones MAC que se pueden utilizar en el puerto mediante el comando switchport port-security maximum NUMBER interface submode

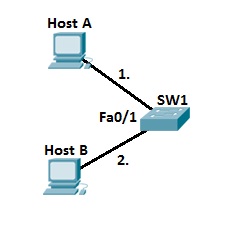

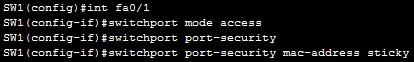

El siguiente ejemplo muestra la configuración de la seguridad de los puertos en un switch Cisco:

Primero, tenemos que habilitar la seguridad de los puertos y definir qué direcciones MAC tienen permiso para enviar tramas:

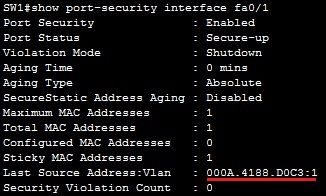

A continuación, utilizando el show port-security interface fa0/1 podemos ver que el switch ha aprendido la dirección MAC del host A:

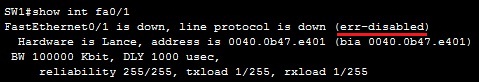

Por defecto, el número máximo de direcciones MAC permitidas es uno, por lo que si conectamos otro host al mismo puerto, se producirá la violación de seguridad:

El código de estado de err-disabled significa que la violación de seguridad se produjo en el puerto.

Para habilitar el puerto, necesitamos usar los subcomandos de interfaz shutdown y no shutdown.