Ez a bemutató megmutatja, hogyan lehet a merevlemezeket és partíciókat titkosítani a Cryptosetup és a LUKS segítségével, és hogyan lehet egyszerű fájlokat titkosítani és visszafejteni a GPG és az EncFS segítségével, minden használt eszköz alapértelmezés szerint benne van a Debian standard telepítésében.

Keménylemezek vagy partíciók titkosítása Cryptosetup és LUKS segítségével:

Ez a rész bemutatja, hogyan titkosíthatjuk és dekódolhatjuk a csatlakoztatott merevlemezeket.

A LUKS (Linux Unified Key Setup) eredetileg Linuxhoz kifejlesztett lemez titkosító. Növeli a kompatibilitást és megkönnyíti a kezelhetőséget és a hitelesítést.

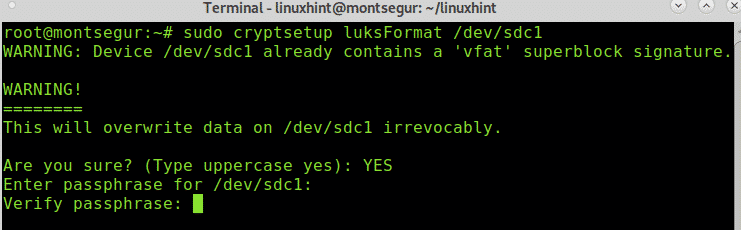

Kezdésként a titkosított üzemmódot engedélyező merevlemezt vagy partíciót a cryptsetup luksFormat futtatásával kell formázni, amelyet a titkosítandó eszköz követ, mint az alábbi példában:

A kérdésre írja be a “YES” (nagybetűvel vagy nagybetűvel, majd nyomja le az ENTER-t).

Töltse ki és ellenőrizze a jelszót, ez lesz a jelszó az eszközhöz való hozzáféréshez, ne felejtse el ezt a jelszót. Vegye figyelembe, hogy a lemezen lévő információk a folyamat után eltávolításra kerülnek, végezze ezt üres eszközön. A jelszókapcsolatok beállítása után a folyamat befejeződik.

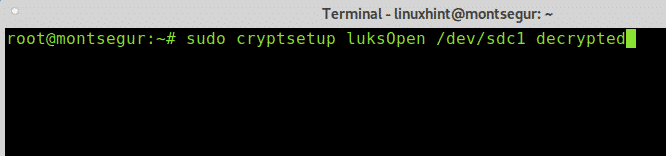

A következő lépés egy logikai leképező létrehozása, amelyre a titkosított eszközt vagy partíciót csatolja. Ebben az esetben az eszköz leképezőt decrypted-nek neveztem el.

Most a partíciót mkfs segítségével kell formázni, kiválaszthatjuk a kívánt partíció típusát, mivel a LUKS támogatja a Linuxot, én nem Windows, hanem Linux fájlrendszert fogok használni. Ez a titkosítási módszer nem a legjobb, ha meg kell osztani az adatokat a Windows felhasználókkal (hacsak nem rendelkeznek olyan szoftverrel, mint a LibreCrypt).

A Linux fájlrendszerként való formázás folytatásához futtassa:

Hozzon létre egy könyvtárat, amely a titkosított eszköz csatolási pontjaként lesz használható az mkdir parancs segítségével, mint az alábbi példában:

Mountolja a titkosított eszközt a leképezőt forrásként és a létrehozott könyvtárat mountpontként használva az alábbi példa szerint:

A tartalom láthatóvá válik:

Ha kihúzod a lemezt, vagy felhasználót váltasz, akkor jelszó megadására lesz szükséged az eszközhöz való hozzáféréshez, a következő jelszókérés az Xfce számára:

A Cryptosetup man page-en vagy online a https://linux.die.net/man/8/cryptsetup oldalon ellenőrizheted.

Fájl titkosítása a GnuPG segítségével:

Kezdésnek létrehoztam egy “linuxhintencrypted” nevű dummy fájlt, amit a gpg parancs segítségével fogok titkosítani a -c flaggel az alábbi példa szerint:

Hol:

gpg: hívja a programot.

-c: szimmetrikus titkosítás

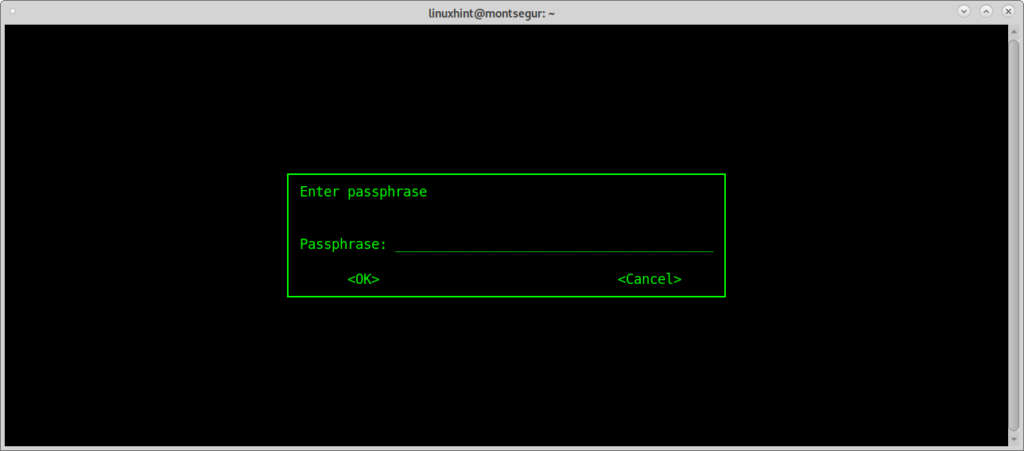

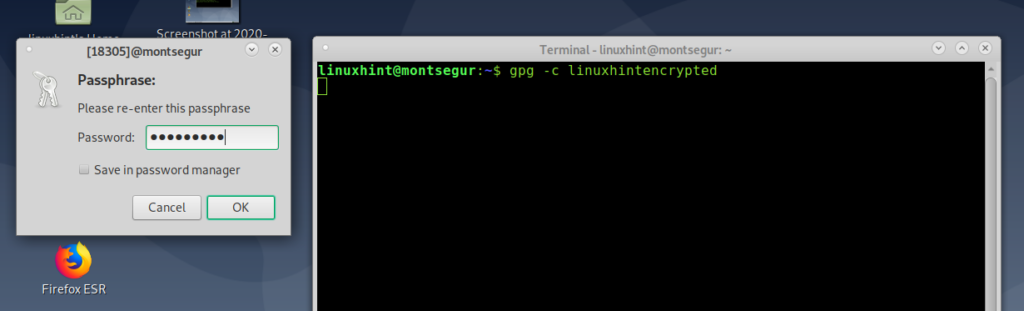

Az X-ablakkezelőtől függően egy grafikus jelszókérő párbeszédpanel is megjelenhet az alábbi két lépésben leírtak szerint. Egyébként töltse ki a jelszót, ha szükséges a terminálon:

Az X-ablakkezelőtől függően egy grafikus jelszókérő párbeszédpanel az alábbi két lépésben leírtak szerint kérdezhet. Ellenkező esetben töltse ki a jelszót, ha szükséges a terminálon:

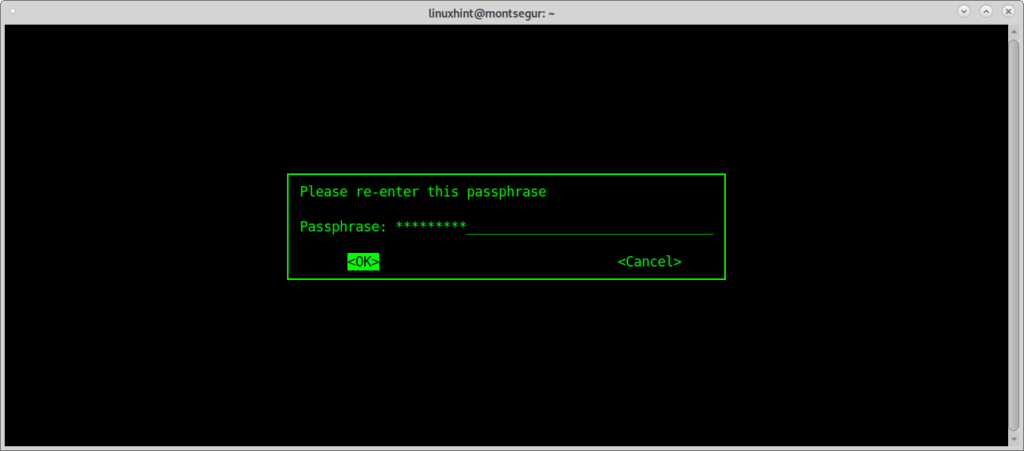

A jelszó megerősítése:

Vélhetően közvetlenül a fájl titkosítása után megnyílik egy párbeszédpanel, amely jelszót kér a titkosított fájlhoz, töltse ki a jelszót, majd az alábbi képeken látható módon ismét erősítse meg:

A folyamat befejezéséhez erősítse meg a jelszót.

A befejezés után az ls futtatásával megerősítheti, hogy egy új, <Fájlnév>.gpg (jelen esetben a linuxhintencrypted.gpg) nevű fájl jött létre.

Gpg fájl visszafejtése:

A gpg fájl visszafejtéséhez használja a -decrypt jelzőt, amelyet a fájl és a visszafejtett kimenetre vonatkozó jelzés követ:

A gpg man oldalon vagy online a https://www.gnupg.org/gph/de/manual/r1023.html oldalon ellenőrizheti.

Könyvtárak titkosítása ENCFS-szel:

Az EncFS-t bónuszként adtam hozzá, az EncFS csak egy másik módszer, amit ebben a bemutatóban mutattam be, de nem a legjobb, mivel maga az eszköz figyelmeztet rá a telepítés során biztonsági aggályok miatt, másképp kell használni.

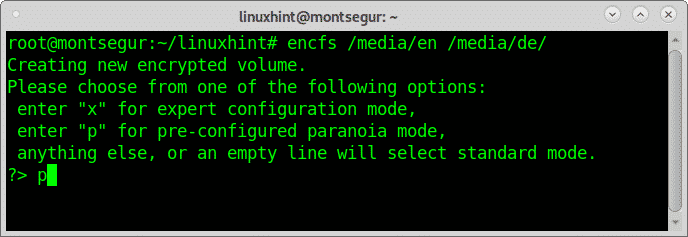

Az EncFS-sel való munkához két könyvtárat kell létrehozni: a forráskönyvtárat és a célkönyvtárat, amely a csatolási pont, amelyben az összes visszafejtett fájl található, a forráskönyvtár tartalmazza a titkosított fájlokat. Ha a mount point könyvtárban helyezzük el a fájlokat, akkor azok a forrás könyvtárban lesznek titkosítva..

Az ENCFS-t a következő futtatással kezdhetjük el telepíteni:

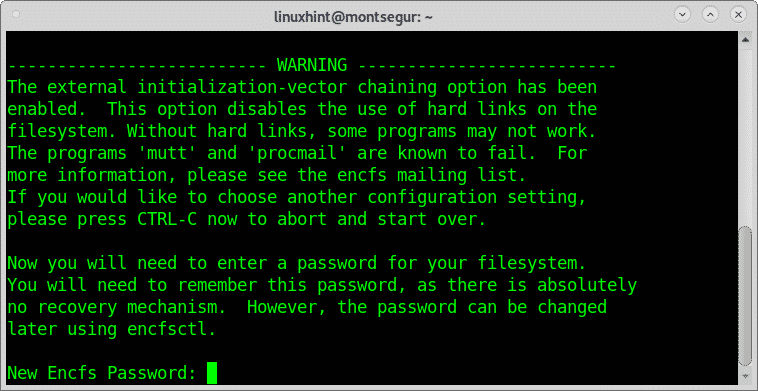

A telepítés során egy figyelmeztetés tájékoztat arról, hogy az EncFS sebezhető, például a titkosítás bonyolultságának csökkenése miatt. Mégis folytassuk a telepítést az OK gomb megnyomásával.

A figyelmeztetés után a telepítésnek véget kell érnie:

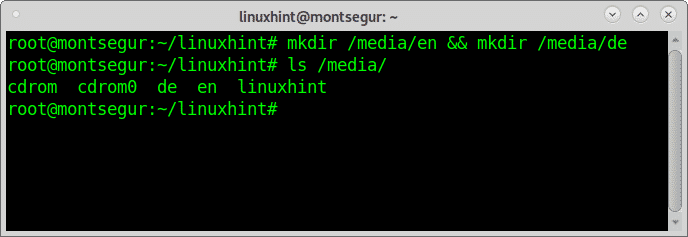

Most hozzunk létre két könyvtárat a /media alatt, esetemben az en és a de könyvtárakat:

Amint látjuk, a könyvtárak létrejöttek benne, most konfiguráljuk, hagyjuk, hogy az EncFS automatikusan beállítsa a forrást és a csatolási pontot:

Amikor szükséges kitölteni és megerősíteni a jelszót, emlékezzünk a beállított jelszóra, ne felejtsük el:

Ha szükséges töltse ki és erősítse meg a jelszavát, emlékezzen a beállított jelszóra, ne felejtse el:

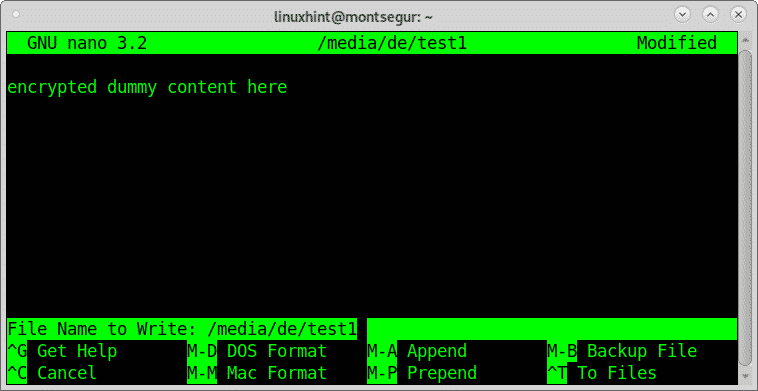

Amikor a telepítési folyamat véget ért, tesztelje, hozzon létre egy fájlt a /media/de

Tegyen bele bármilyen tartalmat:

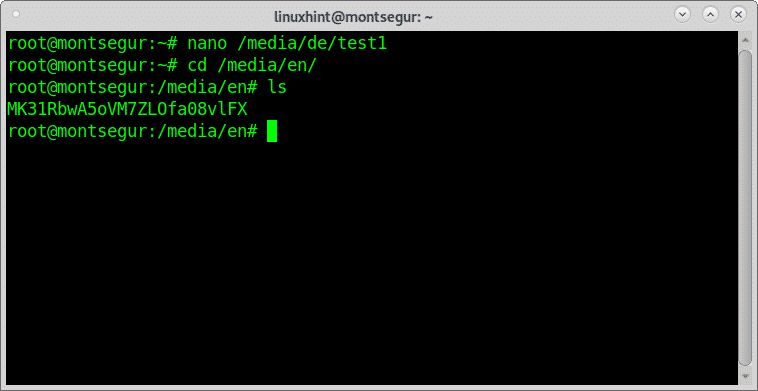

Most ahogy láthatod a /media/en könyvtáron belül egy új fájlt fogsz látni, a korábban létrehozott test1 fájl titkosított változatát.

Az eredeti, titkosítatlan fájl a /media/de könyvtárban található, ezt az ls futtatásával ellenőrizheted.

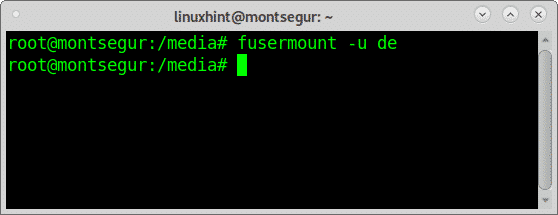

Ha a dekódolt fájlok könyvtárát le akarjuk csatolni, használjuk a fusermount parancsot, amelyet a -u flag és a target követ:

Most a fájlok nem elérhetők.

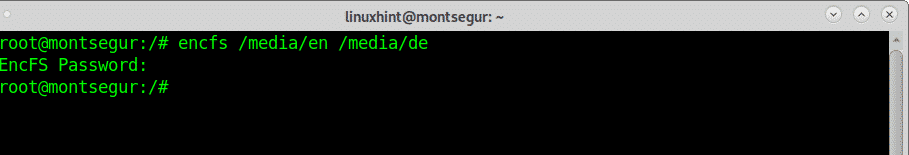

A titkosított fájlok újbóli mountolásához futtassa:

Az encfs man oldalon vagy online a https://linux.die.net/man/1/encfs oldalon ellenőrizheti.

Következtetés

A lemezek, fájlok és könyvtárak titkosítása elég egyszerű és megéri, percek alatt 3 különböző módszert láttál ennek végrehajtására. Az érzékeny információkat kezelő vagy a magánéletük miatt aggódó emberek az informatikai biztonságban való haladó tudás nélkül is megvédhetik adataikat néhány lépés betartásával. A kriptovaluta-felhasználók, a közszereplők, az érzékeny információkat kezelő emberek, az utazók és más hasonló nyilvánosság különösen jól járhatnak vele.

Vélhetően a fent bemutatott módszerek közül a GPG a legjobb a nagyobb kompatibilitással, az EncFS marad a rosszabb lehetőség a telepítési figyelmeztetés jelentése miatt. Minden eszköz említett ebben a bemutatóban további opciók és zászlók, amelyek nem voltak feltárva, hogy mutassa meg a különböző eszközök helyett.

A fájl titkosításával kapcsolatos további információkért megnézheti a rendelkezésre álló útmutatókat a https://linuxhint.com/category/encryption/ címen.

Remélem, hasznosnak találta ezt a bemutatót a Hogyan titkosíthatjuk a merevlemezt vagy a partíciókat.