Ten poradnik pokazuje jak zaszyfrować dyski twarde i partycje używając Cryptosetup z LUKS oraz jak zaszyfrować i odszyfrować proste pliki używając GPG i EncFS, wszystkie używane narzędzia są domyślnie zawarte w standardowej instalacji Debiana.

Szyfrowanie dysków twardych lub partycji za pomocą Cryptosetup i LUKS:

Ta sekcja pokazuje jak zaszyfrować i odszyfrować podłączone dyski twarde.

LUKS (Linux Unified Key Setup) szyfr dyskowy pierwotnie opracowany dla Linuksa. Zwiększa on kompatybilność i ułatwia zgodność operacyjną i uwierzytelnianie.

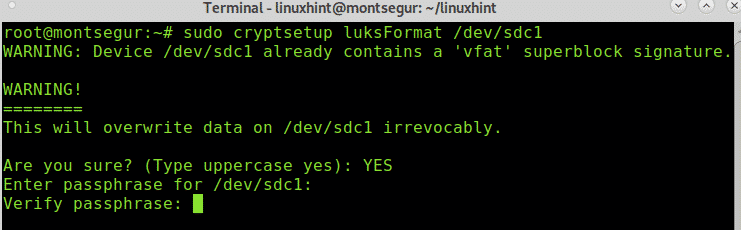

Aby rozpocząć, musisz sformatować dysk twardy lub partycję umożliwiającą tryb szyfrowania, uruchamiając cryptsetup luksFormat, a następnie urządzenie do zaszyfrowania, jak w poniższym przykładzie:

Gdy zostaniesz zapytany, wpisz „YES” (dużą literą lub wielkimi literami i naciśnij ENTER).

Wypełnij i zweryfikuj hasło, będzie to hasło dostępu do Twojego urządzenia, nie zapomnij tego hasła. Weź pod uwagę, że informacje na dysku zostaną usunięte po tym procesie, zrób to na pustym urządzeniu. Po ustawieniu passphrase proces zostanie zakończony.

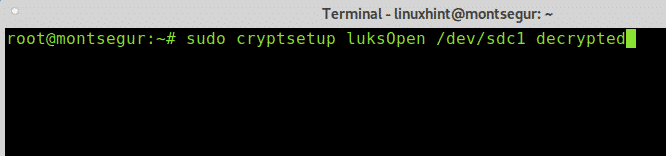

Kolejny krok polega na stworzeniu logicznego mappera do którego montujemy zaszyfrowane urządzenie lub partycję. W tym przypadku nazwałem to urządzenie mapperem decrypted.

Teraz musisz sformatować partycję używając mkfs, możesz wybrać typ partycji jaki chcesz, ponieważ LUKS ma wsparcie dla Linuksa użyję linuksowego systemu plików zamiast Windows. Ta metoda szyfrowania nie jest najlepsza, jeśli musisz dzielić się informacjami z użytkownikami Windows (chyba że mają oprogramowanie takie jak LibreCrypt).

Aby kontynuować formatowanie jako linuksowy system plików uruchom:

Utwórz katalog, który będzie użyteczny jako punkt montowania dla zaszyfrowanego urządzenia za pomocą polecenia mkdir, jak w poniższym przykładzie:

Zamontuj zaszyfrowane urządzenie używając mappera jako źródła i utworzonego katalogu jako punktu montowania zgodnie z poniższym przykładem:

Będziesz mógł zobaczyć zawartość:

Jeśli odłączysz dysk lub zmienisz użytkownika, zostaniesz poproszony o ustawienie hasła dostępu do urządzenia, następujące żądanie hasła jest dla Xfce:

Możesz sprawdzić stronę man Cryptosetup lub online na https://linux.die.net/man/8/cryptsetup.

Szyfrowanie pliku za pomocą GnuPG:

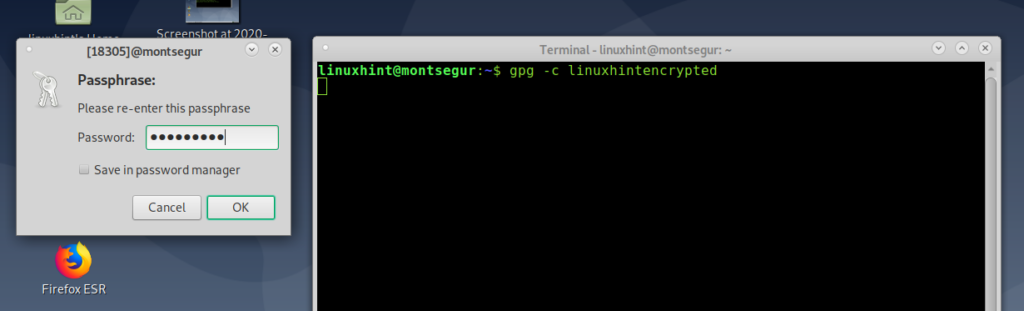

Na początek utworzyłem pusty plik o nazwie „linuxhintencrypted”, który zaszyfruję za pomocą polecenia gpg z flagą -c, jak w poniższym przykładzie:

Gdzie:

gpg: wywołuje program.

-c: symmetric cipher

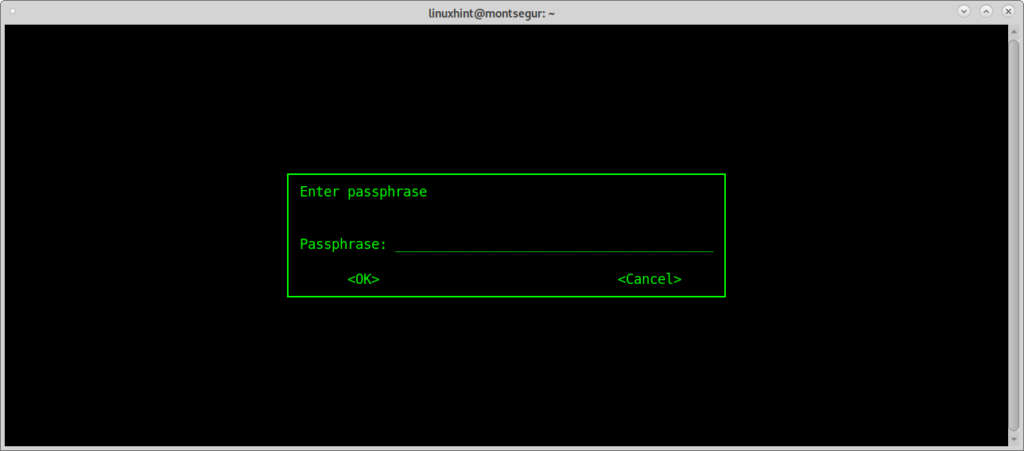

Zależnie od menedżera X-window, może pojawić się graficzne okno dialogowe żądania hasła, jak opisano dwa kroki poniżej. W przeciwnym razie wypełnij swoje hasło, gdy jest to wymagane na terminalu:

W zależności od menedżera X-window, może zostać wyświetlone graficzne okno dialogowe żądania hasła, jak opisano dwa kroki poniżej. W przeciwnym razie wpisz hasło, gdy jest to wymagane w terminalu:

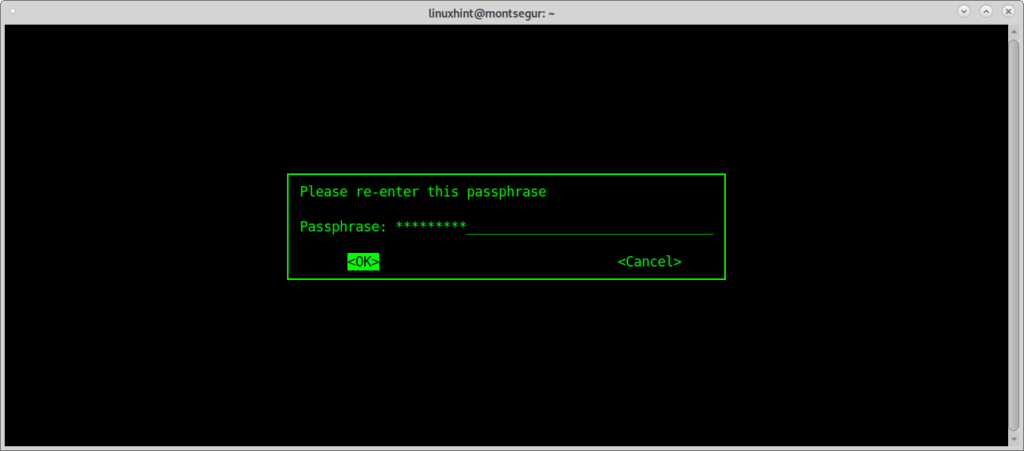

Potwierdź hasło:

Prawdopodobnie natychmiast po zaszyfrowaniu pliku otworzy się okno dialogowe z prośbą o hasło dla zaszyfrowanego pliku, wpisz hasło i ponownie potwierdź, jak pokazano na poniższych obrazkach:

Potwierdź hasło, aby zakończyć proces.

Po zakończeniu możesz uruchomić ls, aby potwierdzić, że nowy plik o nazwie <FileName>.gpg (w tym przypadku linuxhintencrypted.gpg) został utworzony.

Odszyfrowywanie pliku gpg:

Aby odszyfrować plik gpg użyj flagi -decrypt, a następnie pliku i informacji o odszyfrowanym wyjściu:

Możesz sprawdzić stronę man gpg lub online pod adresem https://www.gnupg.org/gph/de/manual/r1023.html.

Szyfrowanie katalogów za pomocą ENCFS:

Dodałem EncFS jako bonus, EncFS jest kolejną metodą pokazaną w tym tutorialu, ale nie jest najlepsza, ponieważ jest ostrzegana przez samo narzędzie podczas procesu instalacji z powodu obaw o bezpieczeństwo, ma inny sposób użycia.

Aby pracować z EncFS musisz utworzyć dwa katalogi: źródłowy i docelowy, który jest punktem montowania, w którym wszystkie odszyfrowane pliki będą zlokalizowane, katalog źródłowy zawiera zaszyfrowane pliki. Jeśli umieścisz pliki w katalogu punktu montowania, będą one zaszyfrowane w lokalizacji źródłowej..

Aby rozpocząć pracę z ENCFS zainstaluj go wykonując:

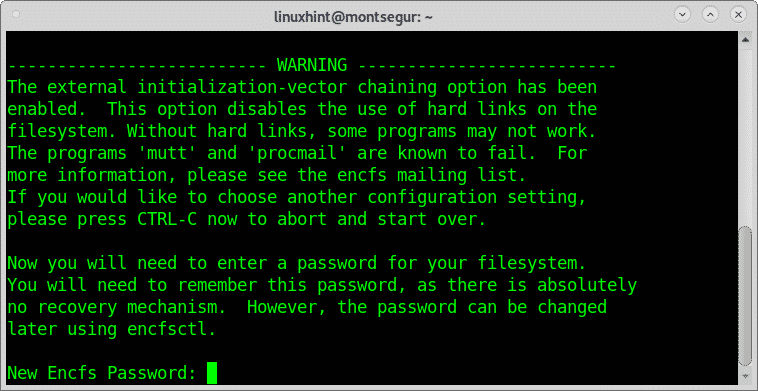

Podczas instalacji ostrzeżenie poinformuje cię, że EncFS jest podatny, na przykład, na obniżenie złożoności szyfrowania. Mimo to kontynuujemy instalację, naciskając OK.

Po ostrzeżeniu instalacja powinna się zakończyć:

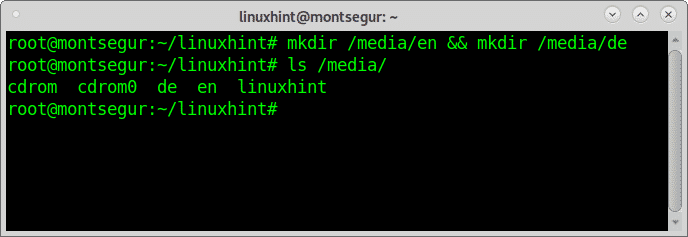

Teraz utwórzmy dwa katalogi pod /media, w moim przypadku utworzę katalogi en i de:

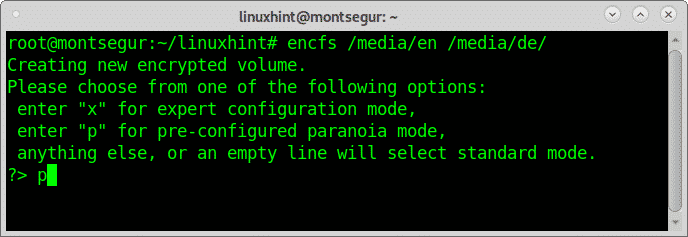

Jak widać katalogi są utworzone wewnątrz, teraz skonfigurujmy, pozwalając EncFS automatycznie skonfigurować źródło i punkt montowania:

W razie potrzeby wypełnij i potwierdź hasło, zapamiętaj ustawione hasło, nie zapomnij go:

When required fill and confirm your password, remember the password you set, don’t forget it:

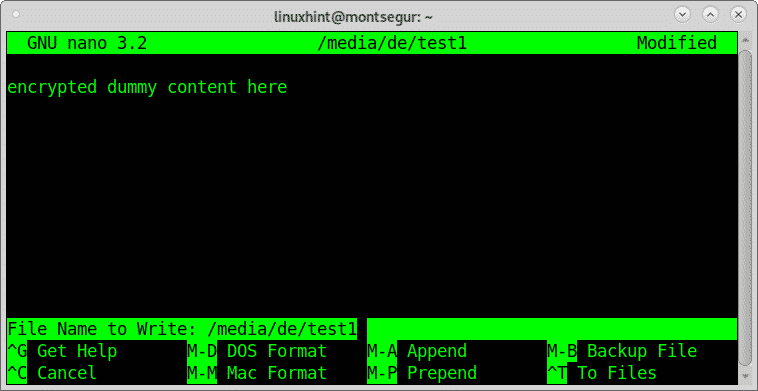

Once the installation process ended test it, create a file within /media/de

Postaw dowolną treść:

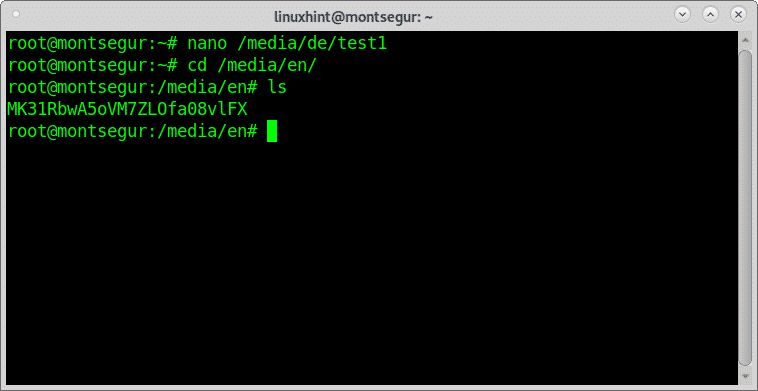

Teraz jak widzisz wewnątrz katalogu /media/pl pojawi się nowy plik, zaszyfrowana wersja dla utworzonego wcześniej pliku test1.

Oryginalny niezaszyfrowany plik znajduje się w katalogu /media/de, możesz to potwierdzić uruchamiając ls.

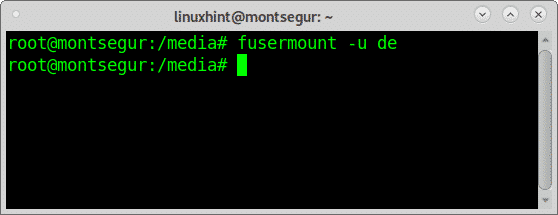

Jeśli chcesz odmontować odszyfrowany katalog plików, użyj polecenia fusermount, a następnie flagi -u i celu:

Teraz pliki nie są dostępne.

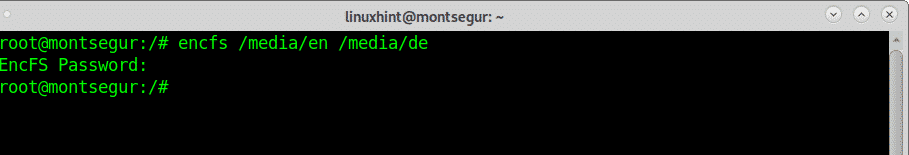

Aby ponownie zamontować zaszyfrowane pliki uruchom:

Możesz sprawdzić stronę podręcznika encfs lub online na stronie https://linux.die.net/man/1/encfs.

Podsumowanie

Szyfrowanie dysków, plików i katalogów jest całkiem proste i warto to zrobić, w ciągu kilku minut zobaczyłeś 3 różne metody na jego przeprowadzenie. Osoby zarządzające poufnymi informacjami lub obawiające się o swoją prywatność mogą chronić swoje dane bez zaawansowanej wiedzy z zakresu bezpieczeństwa IT, wykonując kilka kroków. Użytkownicy kryptowalut, osoby publiczne, osoby zarządzające poufnymi informacjami, podróżnicy i inne podobne osoby publiczne mogą odnieść z tego szczególne korzyści.

Prawdopodobnie ze wszystkich metod pokazanych powyżej GPG jest najlepszą z wyższą kompatybilnością, pozostając EncFS jako gorsza opcja ze względu na ostrzeżenie o instalacji. Wszystkie narzędzia wymienione w tym tutorialu mają dodatkowe opcje i flagi, które nie zostały zbadane, aby pokazać różnorodność narzędzi.

Po więcej informacji na temat szyfrowania plików możesz sprawdzić dostępne tutoriale na stronie https://linuxhint.com/category/encryption/.

Mam nadzieję, że znalazłeś ten tutorial na temat Jak zaszyfrować dysk twardy lub partycje przydatny.