Ce tutoriel montre comment chiffrer les disques durs et les partitions en utilisant Cryptosetup avec LUKS et comment chiffrer et déchiffrer des fichiers simples en utilisant GPG et EncFS, tous les outils utilisés sont inclus par défaut dans l’installation standard de Debian.

Cryptage de disques durs ou de partitions avec Cryptosetup et LUKS:

Cette section montre comment crypter et décrypter des disques durs attachés.

LUKS (Linux Unified Key Setup) chiffrement de disque initialement développé pour Linux. Il augmente la compatibilité et facilite l’opérativité et l’authentification.

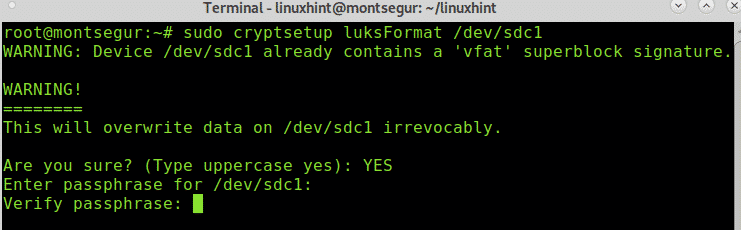

Pour commencer, vous devez formater le disque dur ou la partition activant le mode crypté en exécutant le cryptsetup luksFormat suivi du périphérique à crypter comme dans l’exemple ci-dessous :

Lorsque l’on vous demande de taper « YES » (en majuscule ou en majuscule et appuyez sur ENTRÉE).

Remplir et vérifier la phrase de passe, ce sera le mot de passe pour accéder à votre appareil, n’oubliez pas cette phrase de passe. Prenez en considération que les informations sur le disque seront supprimées après ce processus, faites-le sur un appareil vide. Une fois que vous avez défini les phrases de passe, le processus se terminera.

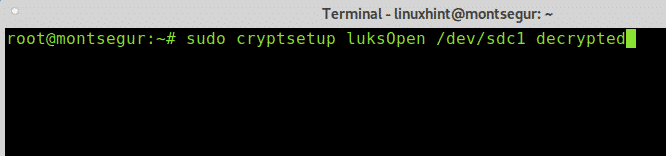

L’étape suivante consiste à créer un mappeur logique sur lequel monter le périphérique ou la partition chiffrée. Dans ce cas, j’ai nommé le mappeur de périphérique decrypted.

Maintenant vous devez formater la partition en utilisant mkfs, vous pouvez choisir le type de partition que vous voulez, puisque LUKS a un support pour Linux je vais utiliser un système de fichiers Linux plutôt que Windows. Cette méthode de cryptage n’est pas la meilleure si vous devez partager les informations avec des utilisateurs de Windows (à moins qu’ils aient un logiciel comme LibreCrypt).

Pour procéder au formatage en tant que système de fichiers Linux exécutez:

Créer un répertoire qui sera utile comme point de montage pour le périphérique crypté en utilisant la commande mkdir comme dans l’exemple ci-dessous :

Montez le périphérique crypté en utilisant le mappeur comme source et le répertoire créé comme point de montage en suivant l’exemple ci-dessous :

Vous pourrez voir le contenu :

Si vous débranchez le disque ou changez d’utilisateur, il vous sera demandé de définir le mot de passe pour accéder au périphérique, la demande de mot de passe suivante est pour Xfce:

Vous pouvez vérifier la page de manuel de Cryptosetup ou en ligne à https://linux.die.net/man/8/cryptsetup.

Cryptage d’un fichier à l’aide de GnuPG:

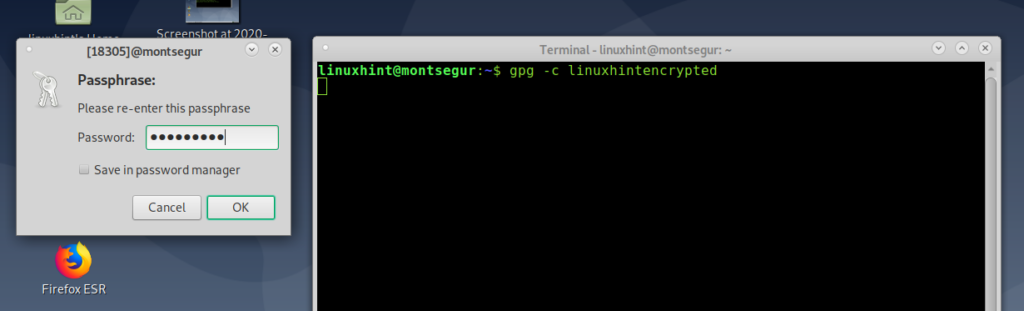

Pour commencer, j’ai créé un fichier factice appelé « linuxhintencrypted » que je vais crypter à l’aide de la commande gpg avec l’indicateur -c comme dans l’exemple ci-dessous:

Où:

gpg : appelle le programme.

-c : chiffrement symétrique

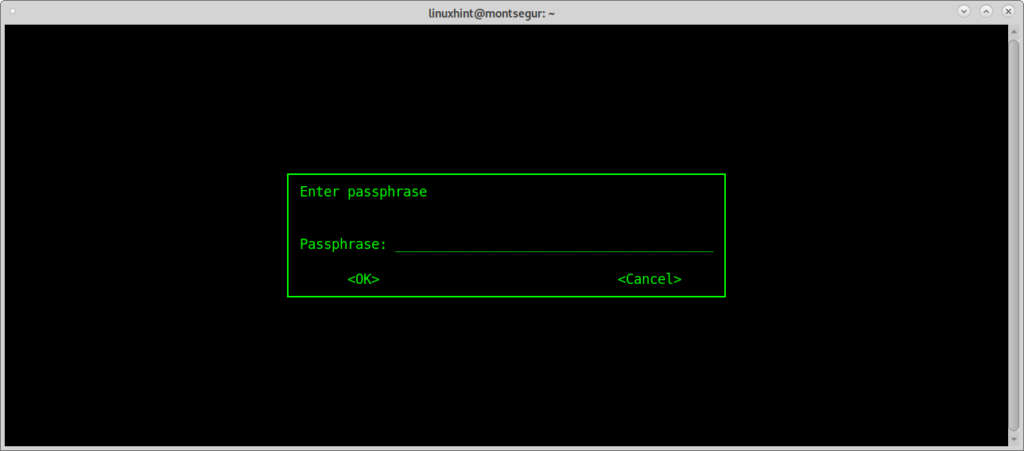

Selon votre gestionnaire de fenêtre X, une boîte de dialogue graphique de demande de mot de passe peut vous inviter comme décrit deux étapes ci-dessous. Sinon, remplissez votre phrase de passe lorsque cela est nécessaire sur le terminal:

Selon votre gestionnaire X-window, une boîte de dialogue graphique de demande de mot de passe peut vous inviter comme décrit en deux étapes ci-dessous. Sinon, remplissez votre phrase de passe lorsque cela est nécessaire sur le terminal:

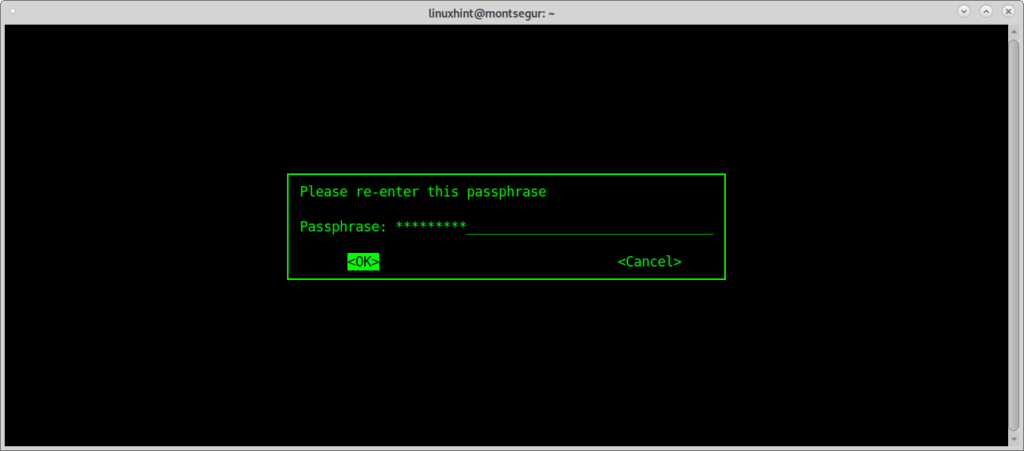

Confirmez la phrase de passe:

Probablement, immédiatement après le cryptage du fichier, une boîte de dialogue s’ouvre demandant une phrase de passe pour le fichier crypté, remplissez le mot de passe et à nouveau pour confirmer comme indiqué dans les images ci-dessous:

Confirmez la phrase de passe pour terminer le processus.

Après avoir terminé, vous pouvez exécuter ls pour confirmer qu’un nouveau fichier appelé <FileName>.gpg (dans ce cas linuxhintencrypted.gpg) a été créé.

Décryptage d’un fichier gpg:

Pour décrypter un fichier gpg, utilisez l’indicateur -decrypt suivi du fichier et d’une indication sur la sortie décryptée:

Vous pouvez consulter la page du manuel gpg ou en ligne à https://www.gnupg.org/gph/de/manual/r1023.html.

Encryptage des répertoires avec ENCFS:

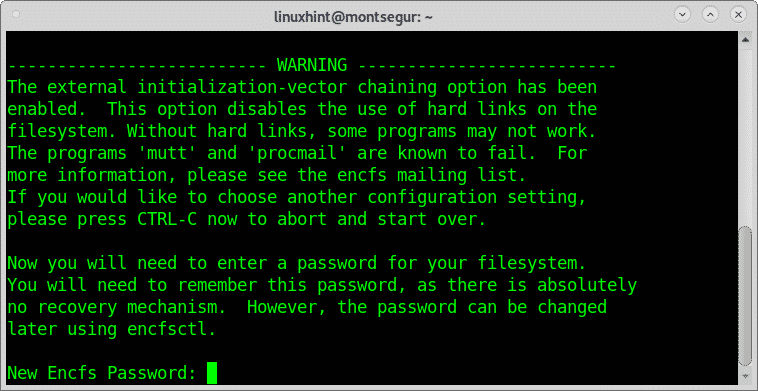

J’ai ajouté EncFS comme un bonus, EncFS est juste une autre méthode montrée dans ce tutoriel mais ce n’est pas la meilleure car elle est avertie par l’outil lui-même pendant le processus d’installation en raison de problèmes de sécurité, il a une façon différente d’utiliser.

Pour travailler avec EncFS vous devez créer deux répertoires : le répertoire source et la destination qui est le point de montage dans lequel tous les fichiers déchiffrés seront situés, le répertoire source contient les fichiers chiffrés. Si vous mettez des fichiers à l’intérieur du répertoire point de montage, ils seront chiffrés dans l’emplacement source..

Pour commencer avec ENCFS installez-le en exécutant:

Pendant l’installation un avertissement vous informera qu’EncFS est vulnérable, par exemple, à un downgrade de complexité de chiffrement. Pourtant, nous allons procéder à l’installation en appuyant sur OK.

Après l’avertissement l’installation devrait se terminer:

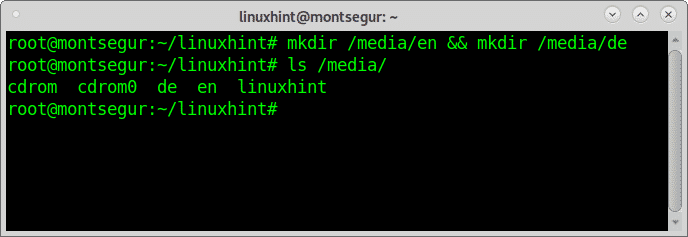

Maintenant créons deux répertoires sous /media, dans mon cas je vais créer les répertoires en et de :

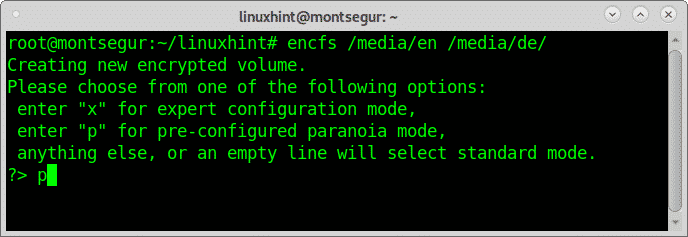

Comme vous pouvez le voir les répertoires sont créés à l’intérieur, maintenant laissons la configuration, laissant EncFS configurer automatiquement la source et le point de montage :

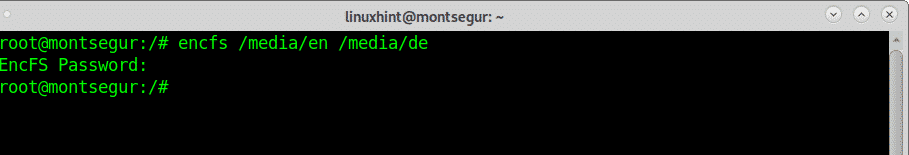

Lorsque cela est demandé, remplissez et confirmez votre mot de passe, n’oubliez pas le mot de passe que vous avez défini, ne l’oubliez pas :

Lorsque cela est nécessaire, remplissez et confirmez votre mot de passe, souvenez-vous du mot de passe que vous avez défini, ne l’oubliez pas :

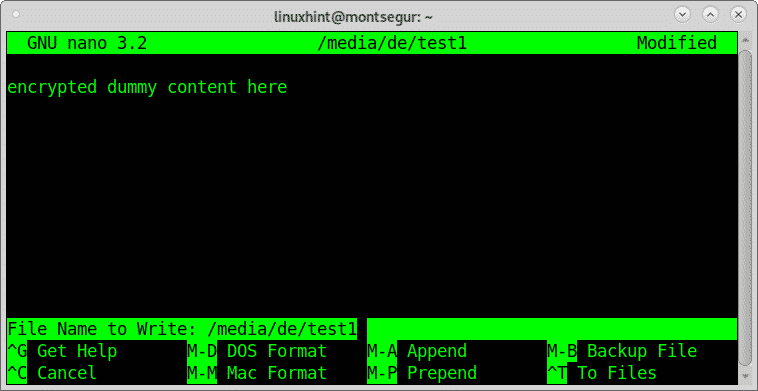

Une fois le processus d’installation terminé testez-le, créez un fichier dans /media/de

Mettez le contenu que vous voulez :

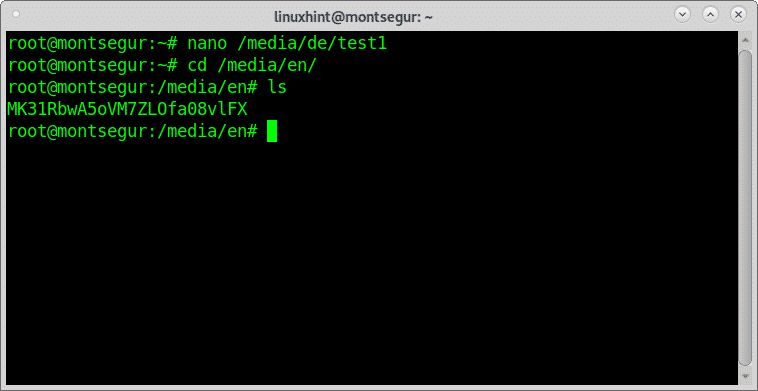

Maintenant comme vous pouvez le voir au sein du répertoire /media/de vous verrez un nouveau fichier, la version cryptée pour le fichier test1 créé précédemment.

Le fichier original non crypté se trouve sur /media/de, vous pouvez le confirmer en exécutant ls.

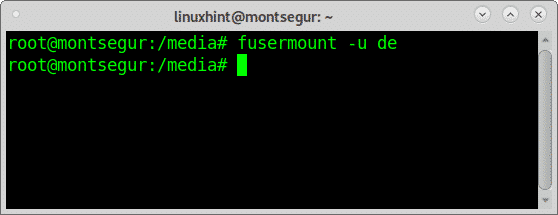

Si vous voulez démonter le répertoire des fichiers déchiffrés, utilisez la commande fusermount suivie du drapeau -u et de la cible:

Maintenant les fichiers ne sont pas accessibles.

Pour remonter les fichiers cryptés, exécutez:

Vous pouvez vérifier la page du manuel encfs ou en ligne à https://linux.die.net/man/1/encfs.

Conclusion

Crypter des disques, des fichiers et des répertoires est assez facile et cela en vaut la peine, en quelques minutes vous avez vu 3 méthodes différentes pour le réaliser. Les personnes qui gèrent des informations sensibles ou qui s’inquiètent de leur vie privée peuvent protéger leurs informations sans connaissances avancées en sécurité informatique en suivant quelques étapes. Les utilisateurs de crypto-monnaies, les personnalités publiques, les personnes gérant des informations sensibles, les voyageurs et autres publics similaires peuvent en bénéficier spécialement.

Probablement, de toutes les méthodes présentées ci-dessus, GPG est la meilleure avec une compatibilité plus élevée, restant EncFS comme la pire option en raison de la signification de l’avertissement d’installation. Tous les outils mentionnés dans ce tutoriel ont des options supplémentaires et des drapeaux qui n’ont pas été explorés pour montrer une variété d’outils à la place.

Pour plus d’informations sur le cryptage des fichiers, vous pouvez vérifier les tutoriels disponibles à https://linuxhint.com/category/encryption/.

J’espère que vous avez trouvé ce tutoriel sur Comment crypter le disque dur ou les partitions utile.