Par défaut, toutes les interfaces d’un commutateur Cisco sont activées. Cela signifie qu’un attaquant pourrait se connecter à votre réseau via une prise murale et potentiellement menacer votre réseau. Si vous savez quels périphériques seront connectés à quels ports, vous pouvez utiliser la fonction de sécurité Cisco appelée sécurité des ports. En utilisant la sécurité des ports, un administrateur réseau peut associer des adresses MAC spécifiques à l’interface, ce qui peut empêcher un attaquant de connecter son appareil. De cette façon, vous pouvez restreindre l’accès à une interface afin que seuls les périphériques autorisés puissent l’utiliser. Si un périphérique non autorisé est connecté, vous pouvez décider de l’action que le commutateur prendra, par exemple le rejet du trafic et la fermeture du port.

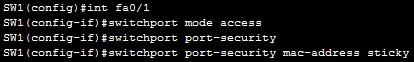

Pour configurer la sécurité du port, trois étapes sont nécessaires :

1. Définir l’interface comme une interface d’accès en utilisant la sous-commande switchport mode access interface

2. Activer la sécurité du port en utilisant la sous-commande switchport port-security interface

3. définir quelles adresses MAC sont autorisées à envoyer des trames via cette interface en utilisant la sous-commande d’interface switchport port-security mac-address MAC_ADDRESS ou en utilisant la sous-commande d’interface swichport port-security mac-address sticky pour apprendre dynamiquement l’adresse MAC de l’hôte actuellement connecté

Deux étapes sont facultatives :

1. définir l’action que le commutateur prendra lorsqu’il recevra une trame d’un périphérique non théorisé en utilisant la sous-commande d’interface port security violation {protect | restrict | shutdown}. Ces trois options permettent de rejeter le trafic provenant du périphérique non autorisé. Les options restrict et shutdown envoient un message de journal lorsqu’une violation se produit. Le mode shutdown ferme également le port.

2. définir le nombre maximum d’adresses MAC pouvant être utilisées sur le port en utilisant la commande switchport port-security maximum NUMBER submode interface

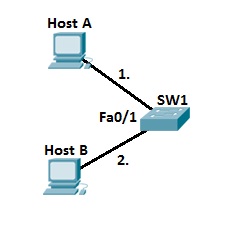

L’exemple suivant montre la configuration de la sécurité du port sur un commutateur Cisco:

D’abord, nous devons activer la sécurité du port et définir quelles adresses MAC sont autorisées à envoyer des trames :

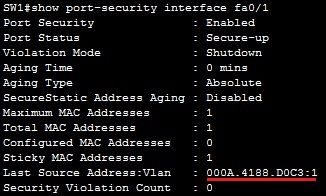

Puis, en utilisant le show port-security interface fa0/1, nous pouvons voir que le commutateur a appris l’adresse MAC de l’hôte A :

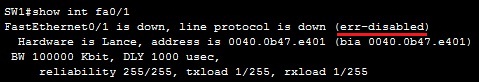

Par défaut, le nombre maximum d’adresses MAC autorisées est de un, donc si nous connectons un autre hôte au même port, la violation de sécurité se produira :

Le code d’état de err-disabled signifie que la violation de sécurité s’est produite sur le port.

Pour activer le port, nous devons utiliser les sous-commandes shutdown et no shutdown interface.