このチュートリアルでは Cryptosetup with LUKS を使ってハードディスクやパーティションを暗号化する方法、GPG や EncFS を使って簡単なファイルを暗号化・復号する方法、使用する全てのツールが Debian 標準インストールにデフォルトで含まれていることを紹介します。

Cryptosetup と LUKS によるハードディスクやパーティションの暗号化:

この節では、接続されたハードディスクの暗号化と復号化の方法を示します。

LUKS (Linux Unified Key Setup) ディスク暗号はもともと Linux 用に開発されました。 互換性を高め、オペレートや認証を容易にする。

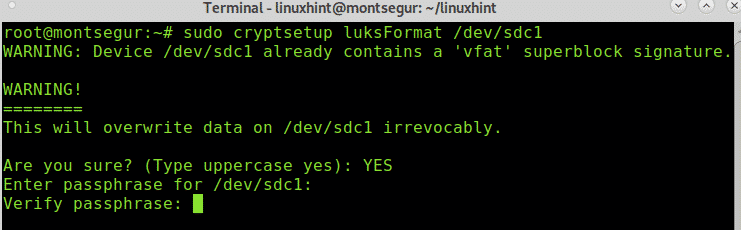

まず、暗号化モードを有効にするためにハードディスクやパーティションをフォーマットする必要があります。以下の例のように、暗号化するデバイスを続けてcryptsetup luksFormatを実行します:

求められたら「はい」(大文字または小文字)と入力してENTERキーを押します。

パスフレーズを入力し、確認します。 この作業後、ディスクの情報が削除されることを考慮し、空のデバイスで作業を行ってください。 パスフレーズを設定したら、プロセスは終了します。

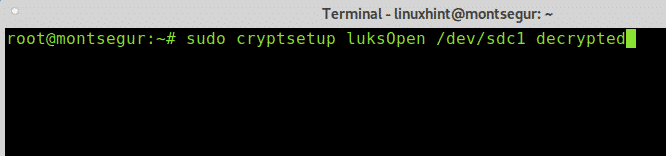

次のステップでは、暗号化されたデバイスまたはパーティションをマウントするための論理マッパーを作成することになります。 この場合、デバイスマッパーを decrypted と名付けました。

次に、mkfsを使ってパーティションをフォーマットする必要がありますが、好きなタイプのパーティションを選択でき、LUKSにはLinuxがサポートしていますのでWindowsではなくLinuxファイルシステムとして使用することにしました。 Windows ユーザーと情報を共有する必要がある場合、この暗号化方法は最適ではありません (LibreCrypt のようなソフトウェアがあれば別ですが)。

Linux ファイルシステムとしてフォーマットを進めるには、以下を実行します。ext4 /dev/mapper/decrypted

以下の例のように、mkdirコマンドで暗号化デバイスのマウントポイントとして有効なディレクトリを作成する。

以下の例のように、マッパーをソースとして、作成したディレクトリをマウントポイントとして暗号化デバイスをマウントする。

中身を見ることができるようになる。

ディスクを抜いたりユーザーを変更すると、デバイスにアクセスするためのパスワードの設定を要求されますが、次のパスワード要求はXfce用です:

あなたはCryptosetup manページやオンラインhttps://linux.die.net/man/8/cryptsetupで確認できます。

GnuPGを使ったファイルの暗号化:

はじめに「linuxhintencrypted」というダミーファイルを作成し、以下の例のようにコマンドgpgを使用して-cフラグで暗号化します:

ここで:

gpg:プログラムの呼び出しをします。

-c: 対称暗号

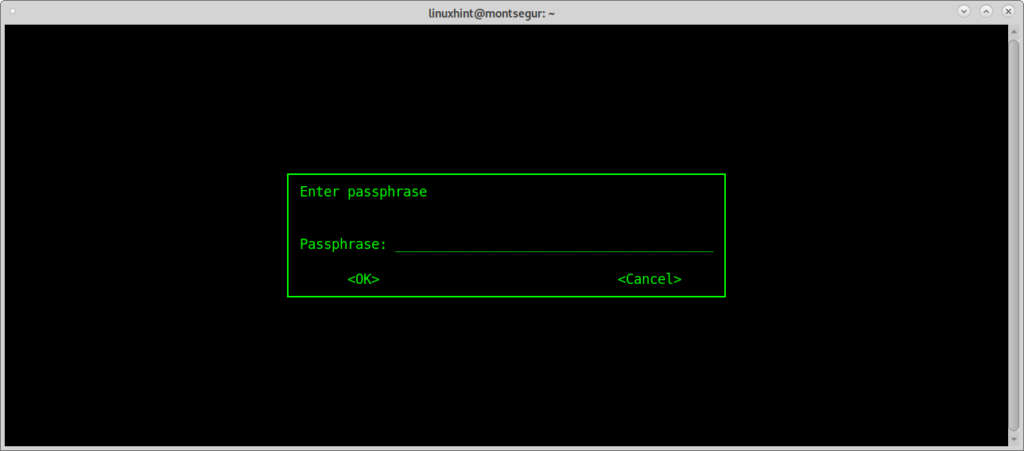

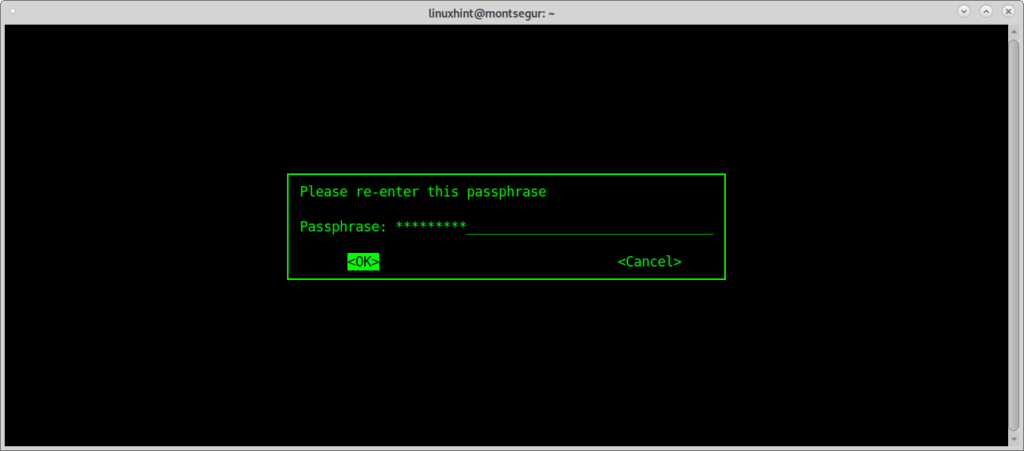

お使いの X-Window マネージャによっては、グラフィカルなパスワード要求ダイアログボックスが、以下の 2 つのステップのように表示されるかもしれません。

お使いの X-Window マネージャによっては、グラフィカルなパスワード要求ダイアログボックスが、次の 2 つのステップのように表示されることがあります。

Confirm the passphrase:

おそらくファイルを暗号化した直後に、暗号化ファイルのパスフレーズを要求するダイアログボックスが表示されると思いますので、パスワードを入力して、下の画像に示すようにもう一度確認します。

終了後、ls を実行して <FileName>.gpg という新しいファイル(この場合は linuxhintencrypted.gpg )が作成されることを確認できます。

gpg ファイルの復号化:

gpg ファイルを復号するには -decrypt フラグの後にファイルおよび復号後の出力に関する指示を続けます:

gpg man ページまたはオンライン https://www.gnupg.org/gph/de/manual/r1023.html で確認することができます。

ENCFS によるディレクトリの暗号化:

おまけとして EncFS を追加しました。EncFS はこのチュートリアルで示されている別の方法ですが、セキュリティ上の懸念からインストール プロセス中にツール自体によって警告されるのでベストではありません、別の方法を使用する必要があります。

EncFS を使用するには、2 つのディレクトリを作成する必要があります。ソース ディレクトリと、すべての復号化されたファイルが配置されるマウント ポイントである宛先です。 マウント ポイント ディレクトリの中にファイルを置くと、それらはソースの場所で暗号化されます。

ENCFS を始めるには、次のように実行してインストールします:

インストール中に、暗号化の複雑さのダウングレードなど EncFS は脆弱だとの警告が表示されます。 それでも、OK を押してインストールを続行します。

警告の後、インストールは終了します。

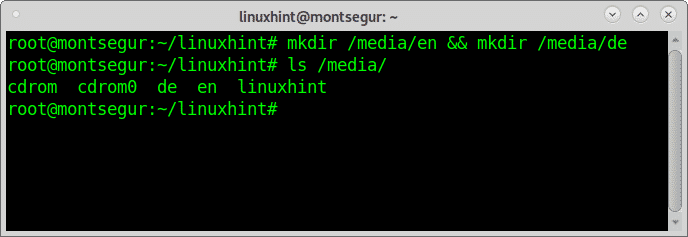

次に、/media 以下に 2 つのディレクトリ、私の場合は en と de を作成しましょう。

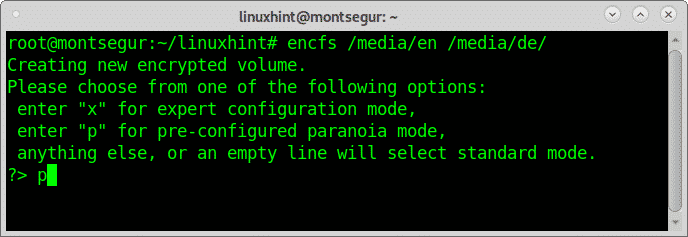

このように、ディレクトリが作成されたので、次に設定します。

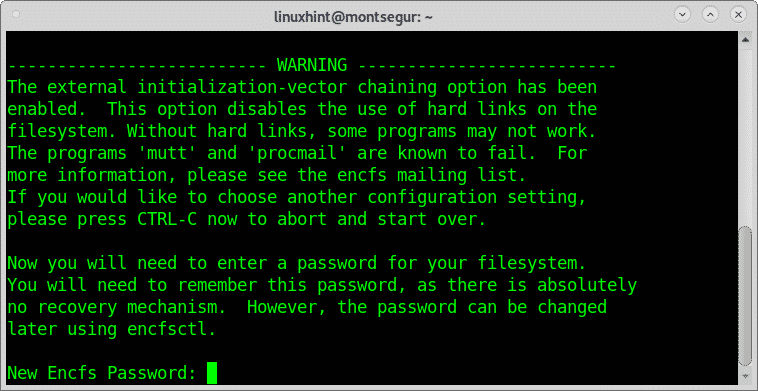

パスワードを入力し確認する必要がありますが、設定したパスワードは忘れないようにしてください。

When required fill and confirm your password, remember the password you set, don’t forget it:

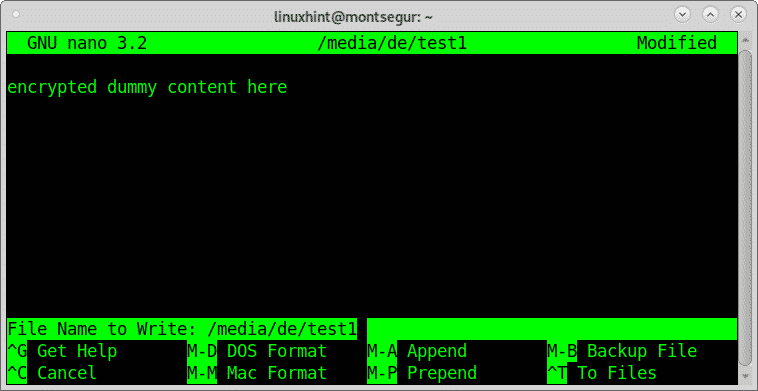

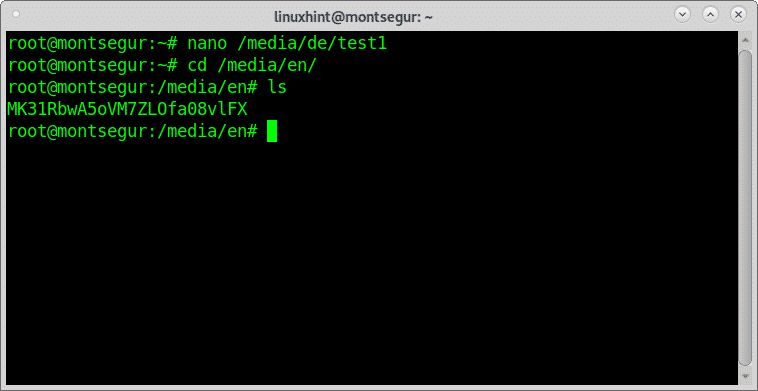

Installation process ended it test, create a file within /media/de

任意のコンテンツを配置する。

ここで、/media/en ディレクトリの中に、先に作成した test1 ファイルを暗号化した新しいファイルが表示されるのがわかると思います。

元の暗号化されていないファイルは/media/deにありますので、lsを実行して確認することができます。

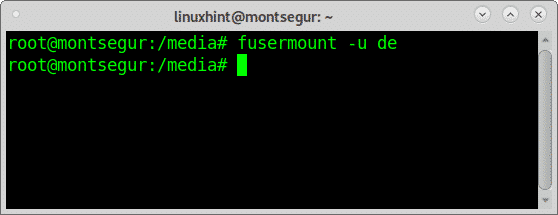

暗号化解除されたファイルディレクトリをアンマウントする場合は、fusermountコマンドの後に-uフラグとターゲットを指定します:

これでファイルにアクセスできなくなりました。

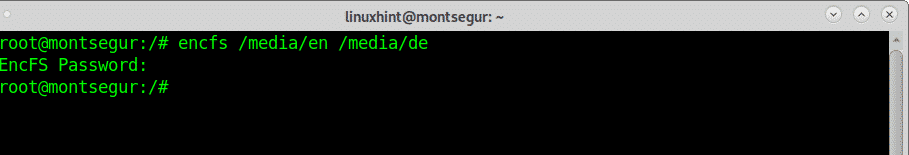

暗号化されたファイルを再度マウントするには、以下を実行してください:

encfs man ページまたはオンライン https://linux.die.net/man/1/encfs で確認することができます。

結論

ディスク、ファイル、およびディレクトリの暗号化は非常に簡単で、数分でそれを実行するための 3 種類の方法を見ましたので、その価値はあります。 機密情報を管理している人やプライバシーが心配な人は、ITセキュリティの高度な知識がなくても、いくつかの手順を踏むことで情報を保護することができます。

上に示したすべての方法の中で、おそらくGPGが高い互換性を持って最も優れており、EncFSはインストールの警告の意味から悪いオプションとして残っています。 このチュートリアルで紹介したすべてのツールには、さまざまなツールを紹介するために調査しなかった追加のオプションやフラグがあります。

ファイル暗号化の詳細については、https://linuxhint.com/category/encryption/で利用可能なチュートリアルを確認することができます。