How Tor works

Nazwa „Tor” pochodzi od akronimu oryginalnej nazwy projektu, „The Onion Router”. Nazywa się go routerem „cebulowym”, ponieważ dane użytkownika przechodzą przez wiele warstw zabezpieczeń, zanim dotrą do miejsca docelowego.

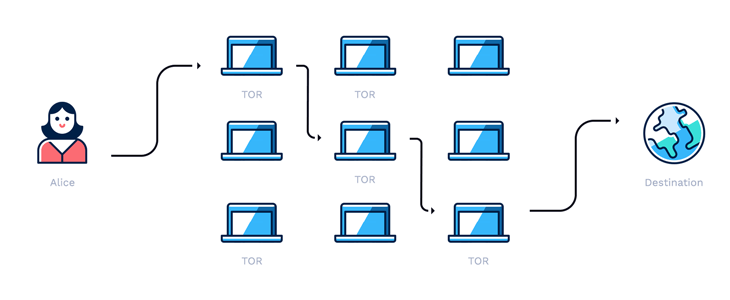

Tor przede wszystkim chroni użytkownika przed „analizą ruchu”, która może ujawnić jego tożsamość i lokalizację poprzez monitorowanie danych w różnych punktach między komputerem a odwiedzanymi witrynami. Ten diagram pokazuje, jak działa Tor.

Dostęp do sieci Tor uzyskuje się przez pobranie darmowej przeglądarki. Po umieszczeniu w przeglądarce żądania informacji, przeglądarka kontaktuje się z losowo wybranym serwerem Tor, czyli węzłem. Ten węzeł następnie przekazuje twoje żądanie do następnego losowo wybranego węzła i tak dalej.

Twoje żądanie zostanie przekazane między kilkoma węzłami, zanim dotrze do miejsca docelowego. To samo dzieje się, gdy dane są przekazywane z powrotem do Ciebie.

Te wielokrotne „hops” są co pomóc zachować swoją tożsamość bezpieczne. Każdy węzeł zna tylko adres IP poprzedniego węzła i adres IP następnego węzła. Jest więc niemożliwe, aby jakikolwiek serwer wiedział, skąd pochodzą dane i jakie jest ich ostateczne przeznaczenie.

W ten sposób Twój ruch nie może być analizowany podczas przesyłania. Twoje dane są również zaszyfrowane, podczas gdy jest przekazywany między tymi pośrednimi nodes.

Jednakże istnieje jedna potencjalna luka w sieci Tor i to jest węzeł wyjścia. Jest to ostatni węzeł, który obsługuje twoje dane, zanim dotrą one do ostatecznego miejsca przeznaczenia.

Dane na tym węźle są całkowicie odszyfrowane, więc jeśli nie używasz połączenia HTTPS, twoje informacje będą całkowicie narażone na osobę obsługującą węzeł wyjściowy.

Zalety sieci Tor

- Ponieważ jest to sieć rozproszona prowadzona przez wolontariuszy, jest niezwykle trudne dla każdego rządu lub organizacji, aby ją zamknąć.

- Metoda routingu nie ujawnia Twojego adresu IP witrynom, które odwiedzasz.

- Używanie oprogramowania i sieci jest bezpłatne.

- Umożliwia dostęp do witryn i treści objętych ograniczeniami geograficznymi.

Wady sieci Tor

- Tor jest bardzo powolny w porównaniu z VPN. Ponieważ Twoje dane są kierowane przez wiele przekaźników, z których każdy ma różną przepustowość, jesteś na łasce najwolniejszego przekaźnika na Twojej trasie. Tor nie jest dobrym wyborem do oglądania wysokiej jakości filmów strumieniowych lub robienia czegokolwiek innego, co wymaga połączenia o dużej prędkości.

- Każdy może ustawić węzeł wyjściowy, aby szpiegować użytkowników. Ponieważ ruch w węźle wyjściowym jest niezaszyfrowany, każdy (rząd, haker itp.), który obsługuje węzeł wyjściowy, może zobaczyć Twój ruch internetowy, jeśli nie używasz połączenia HTTPS.

- Dostęp do sieci Tor można uzyskać tylko za pomocą przeglądarki lub aplikacji, które mają wbudowany dostęp do sieci Tor. Jeśli musisz użyć innej przeglądarki ze względu na jej unikalne możliwości, nie będziesz chroniony przez Tor.

- Węzły Tor są bezpłatne w użyciu i prowadzone przez wolontariuszy, więc nie ma odpowiedzialności ani bezpośrednich funduszy na ich utrzymanie.

- Ponieważ Tor jest używany przez ludzi, którzy chcą ukryć niezwykle wrażliwe informacje, częste korzystanie z niego może oznaczać cię do inwigilacji.

- Nawet ci, którzy nie chcą ukrywać niezwykle wrażliwych informacji, mogą być zagrożeni. Na przykład, torrentowanie przez Tor może pozwolić rówieśnikom na ujawnienie twojego prawdziwego adresu IP.

- Otworzenie dokumentów, które zostały pobrane przez Tor, gdy jesteś online, również naraża cię na ryzyko ujawnienia twojego adresu IP.

- Możesz wpaść w wiele kłopotów w Ciemnej Sieci (strony .onion), do której dostęp można uzyskać tylko za pomocą przeglądarki Tor.

.