Som standard är alla gränssnitt på en Cisco-switch aktiverade. Det innebär att en angripare kan ansluta till ditt nätverk via ett vägguttag och potentiellt hota ditt nätverk. Om du vet vilka enheter som kommer att anslutas till vilka portar kan du använda Ciscos säkerhetsfunktion som kallas portskydd. Genom att använda portsäkerhet kan en nätverksadministratör koppla specifika MAC-adresser till gränssnittet, vilket kan hindra en angripare från att ansluta sin enhet. På så sätt kan du begränsa åtkomsten till ett gränssnitt så att endast godkända enheter kan använda det. Om en obehörig enhet ansluts kan du bestämma vilken åtgärd växeln ska vidta, till exempel att kassera trafiken och stänga av porten.

För att konfigurera portsäkerhet krävs tre steg:

1. Definiera gränssnittet som ett åtkomstgränssnitt med hjälp av underkommandot switchport mode access interface

2. Aktivera portsäkerheten med hjälp av underkommandot switchport port-security interface

3. Definiera vilka MAC-adresser som får skicka ramar via det här gränssnittet genom att använda underkommandot switchport port-security mac-address MAC_ADDRESS interface eller genom att använda underkommandot swichport port-security mac-address sticky interface för att dynamiskt lära sig MAC-adressen för den för tillfället anslutna värddatorn

Två steg är valfria:

1. Definiera vilken åtgärd växeln ska vidta när den tar emot en ram från en enhet som inte är ansluten till port-säkerhet genom att använda underkommandot port security violation {protect | restrict | shutdown} interface. Alla tre alternativen avvisar trafiken från den obehöriga enheten. Alternativen restrict och shutdown skickar loggmeddelanden när en överträdelse inträffar. Läget avstängning stänger också av porten.

2. Definiera det maximala antalet MAC-adresser som kan användas på porten genom att använda kommandot switchport port-security maximum NUMBER interface submode

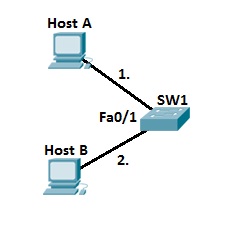

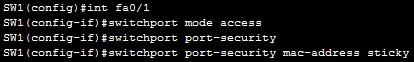

Följande exempel visar konfigurationen av portsäkerhet på en Cisco-switch:

Först måste vi aktivera portsäkerhet och definiera vilka MAC-adresser som tillåts skicka ramar:

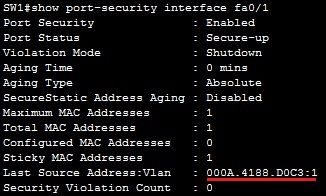

Nästan genom att använda show port-security interface fa0/1 kan vi se att switchen har lärt sig MAC-adressen för värd A:

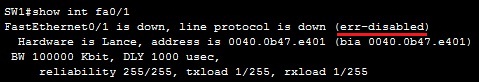

Som standard är det maximala antalet tillåtna MAC-adresser en, så om vi ansluter en annan värddator till samma port kommer säkerhetsöverträdelsen att inträffa:

Statuskoden err-disabled innebär att säkerhetsöverträdelsen inträffade på porten.

För att aktivera porten måste vi använda underkommandona shutdown och no shutdown interface.