Gestandaard staan alle interfaces op een Cisco-switch aan. Dat betekent dat een aanvaller via een stopcontact verbinding kan maken met uw netwerk en mogelijk uw netwerk kan bedreigen. Als u weet welke apparaten op welke poorten zullen worden aangesloten, kunt u de Cisco-beveiligingsfunctie gebruiken die poortbeveiliging wordt genoemd. Door poortbeveiliging te gebruiken kan een netwerkbeheerder specifieke MAC-adressen aan de interface koppelen, waardoor een aanvaller zijn apparaat niet kan aansluiten. Op deze manier kunt u de toegang tot een interface beperken, zodat alleen geautoriseerde apparaten er gebruik van kunnen maken. Als een niet-geautoriseerd apparaat wordt aangesloten, kunt u beslissen welke actie de switch zal ondernemen, bijvoorbeeld het verkeer negeren en de poort afsluiten.

Om poortbeveiliging te configureren, zijn drie stappen nodig:

1. definieer de interface als een toegangsinterface met behulp van het subcommando switchport mode access interface

2. schakel poortbeveiliging in met behulp van het subcommando switchport port-security interface

3. definieer welke MAC-adressen frames via deze interface mogen verzenden door gebruik te maken van het switchport port-security mac-address MAC_ADDRESS interface-subcommando of door gebruik te maken van het swichport port-security mac-address sticky interface-subcommando om dynamisch het MAC-adres van de huidig verbonden host te leren

Twee stappen zijn optioneel:

1. definieer welke actie de switch zal ondernemen bij ontvangst van een frame van een niet-toegelaten apparaat door gebruik te maken van het port security violation {protect | restrict | shutdown} interface-subcommando. Alle drie de opties verwijderen het verkeer van het niet-geautoriseerde apparaat. De restrict en shutdown opties sturen een logbericht wanneer een overtreding optreedt. Shut down modus sluit ook de poort af.

2. Bepaal het maximale aantal MAC-adressen dat op de poort kan worden gebruikt met behulp van het switchport port-security maximum NUMBER interface submode commando

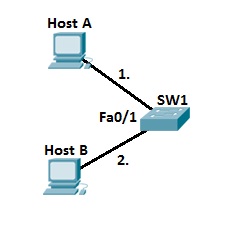

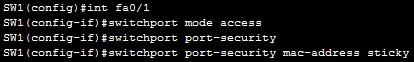

Het volgende voorbeeld toont de configuratie van poortbeveiliging op een Cisco-switch:

Eerst moeten we de poortbeveiliging inschakelen en bepalen welke MAC-adressen frames mogen verzenden:

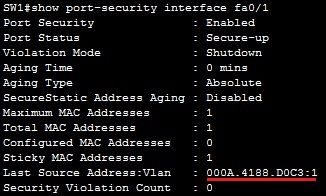

Volgende, met behulp van de show port-security interface fa0/1 kunnen we zien dat de switch het MAC-adres van host A heeft geleerd:

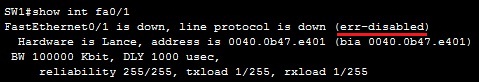

Het maximum aantal toegestane MAC-adressen is één, dus als we een andere host op dezelfde poort aansluiten, zal er een beveiligingsovertreding optreden:

De statuscode err-disabled betekent dat er een beveiligingsovertreding op de poort is opgetreden.

Om de poort in te schakelen, moeten we de subcommando’s shutdown en no shutdown interface gebruiken.